Am 22. Mai 2025 ereignete sich auf der Sui-Blockchain ein spektakulärer Angriff, der die DeFi-Welt erschütterte. Der Cetus Protocol, die größte dezentrale Börse (DEX) auf Sui, wurde durch eine mathematische Anomalie ausgehebelt, die es einem Angreifer ermöglichte, mit minimalem Einsatz im dreistelligen Bereich Token in astronomischen Mengen zu generieren. Diese Schwachstelle, ein Integer-Overflow, führte zum Diebstahl von rund 223 Millionen US-Dollar und markiert einen der bisher folgenreichsten DeFi-Hacks. Der Ursprung des Problems lag in der konzentrierten Liquiditätsformel des Protokolls, genauer gesagt in der Funktion get_liquidity_from_a.

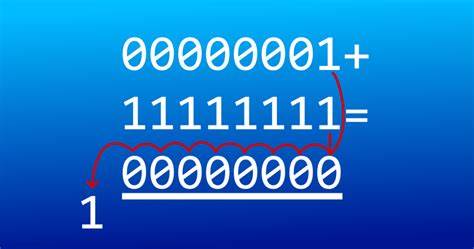

In dieser wird die Menge der Liquidität berechnet, die ein Nutzer im Verhältnis zu seiner Einzahlung erhält. Die Herausforderung: Je enger der festgelegte Preisbereich zwischen einzelnen Ticks ist, desto näher kommt ein mathematischer Nenner bei der Berechnung an null – eine Gefahr, die das System nicht ausreichend absicherte. Der Angreifer nutzte diese fast null nährende Partition zielgerichtet aus. Er platzierte eine Liquiditätsposition innerhalb eines Preisbereichs von nur 200 Ticks – ein scheinbar unschuldiger, eng gefasster Bereich. Mit der Einzahlung von nur einem einzigen SCA-Token verwandelte das Protokoll diesen minimalen Einsatz durch eine fehlerhafte Division in eine Liquiditätssumme von über 10³⁴ Einheiten.

Diese astronomisch hohe Anzahl stellte das System vor eine buchstäbliche Explosion von Werten, die es unmöglich machte, die Konten korrekt zu führen. Dieses Missverhältnis führte nicht nur zu einem unkontrollierten Liquidity-Minting, sondern ermöglichte dem Angreifer erheblichen Profit durch mehrfaches Auszahlen derselben LP-Position. Das Protokoll gestattete den Einzahler, die entstandene Position sowohl zur Rückzahlung eines zuvor aufgenommenen Flash-Loans als auch für Reingewinne zu nutzen. Die Technologie, die Konzentrierte Liquidität als Innovation anpreiste, war de facto zur Geldtrommel für den Hacker geworden. Der Schaden weitete sich schnell auf alle AMM-Pools von Cetus aus.

Die Sui-Validatoren ergriffen unmittelbar drastische Maßnahmen, um einen Teil der Gelder einzufrieren – etwa 162 Millionen US-Dollar konnten rechtzeitig gesperrt werden, während über 60 Millionen durch die Wormhole-Bridge auf die Ethereum-Blockchain transferiert und dort in knapp 21.000 ETH umgewandelt wurden. Die Koordination zwischen den Validatoren erfolgte anders als bei herkömmlichen Konsensmechanismen – durch eine kollektive Notfallabstimmung, die die Adresse des Angreifers effektiv aus dem Netzwerk sperrte. Trotz dieser schnellen Reaktion stellte der Vorfall eine volle Krise dar. Die Preise vieler Token auf Sui stürzten schlagartig um bis zu 80 Prozent ab, während gleichzeitig andere DEX-Protokolle wie Bluefin und Momentum ihre Aktivitäten pausierten, um nicht selbst Opfer ähnlicher Schwachstellen zu werden.

In der Folge eröffnete dieser Hack nicht nur eine finanzielle Ebene der Bedrohung, sondern erschütterte das Vertrauen in die gesamte Sui-DeFi-Ökonomie. Was diesen Angriff besonders brisant machte, war die Tatsache, dass der Exploit keine komplexen Zero-Day-Schwachstellen, Oracle-Manipulation oder gar fundamentale Blockchain-Hacks erforderte. Es reichte eine einfache Rechnung, bei der der Nenner beinahe gegen null tendierte, gekoppelt mit einer fehlenden Validierung in einer gemeinsam genutzten mathematischen Bibliothek, der integer-mate Library. Diese Bibliothek wurde vom wichtigsten Audit, das durch Zellic erst wenige Wochen zuvor unterzeichnet wurde, bewusst nicht mit einbezogen. Die Folge war ein „blinder Fleck“ im Sicherheitsüberprüfungsprozess, der mit einer vierstelligen Anzahl von Dezimalstellen in der Liquiditätsexpansion endete.

Die Rolle der Audits kam post-fest im Rampenlicht zur Diskussion. Trotz mehrfacher Prüfungen durch namhafte Firmen war das Kernproblem nicht im Auditrahmen enthalten. Zellic und andere reichten die Verantwortung an die nicht geprüfte Baumstruktur der integer-mate-Bibliothek weiter. Dieses Versäumnis unterstreicht die Limitation technischer Audits in einem hochkomplexen Ökosystem, in dem Bibliotheken und Dienste modular bereitgestellt werden. Oft werden sie für vertrauenswürdig erachtet, ohne dass ihre Sicherheitsstandards eigenständig evaluiert werden.

Das Ausmaß des Schadens ließ keine unmittelbare Reaktion vermuten. Dennoch eröffneten Cetus und Inca Digital an die Adresse des Angreifers ein ungewöhnliches Angebot – eine Aufforderung zur Rückgabe der gestohlenen Gelder gegen eine großzügige „Weißhut“-Belohnung von 6 Millionen US-Dollar in Äther. Diese öffentliche Ultimatum-Strategie war ein ehrliches Eingeständnis der prekären Lage. Nach ausbleibender Antwort verstärkte der Sui-Gründer und die Partnerinstitutionen die Response mit einem 5-Millionen-Dollar-Bounty zur Ergreifung des Täters. Die Tatsache, dass die Hacker:innen lediglich ihr mathematisches Verständnis und präzises Protokollwissen nutzten, erschütterte viele.

Die Kryptowelt bewegt sich immer öfter jenseits der klassischen Exploits hin zu einem Szenario, in dem die Mathematik und ökonomische Spieltheorie zu Waffen werden. Die Herausforderung besteht darin, die gesamte Protokoll- und Bibliothekslandschaft so abzusichern, dass selbst Grenzfälle wie fast-null-Nenner erkannt und verhindert werden. Nach dem Angriff zeigte sich schnell, dass die integer-mate-bibliothek nicht nur bei Cetus, sondern in mehreren anderen Projekten verwendet wurde. Das hat potenziell schon zu weiteren kleineren Problemen bei Kriya, Flow X und Turbo Finance geführt – diese behoben die Verwundbarkeit jedoch zügig nach Bekanntwerden. Das zentrale Learnings ist die Erkenntnis eines systemischen Risikos, das durch modulare Wiederverwendung gemeinsamer mathematischer Funktionen entsteht.

Diese Risiken wirken wie tickende Zeitbomben über mehrere Protokolle hinweg und gefährden deren insgesamt angebliche Sicherheit. Das Zusammenspiel zwischen technischer Expertise, proaktiver Risikoanalyse, vollständiger Audit-Umsetzung und Dezentralisierung gestaltet sich bei solchen Ereignissen als kritisch. Zwar konnte Sui durch koordinierte Notfallmaßnahmen viele Gelder retten, doch wurde die Integrität des DeFi-Netzwerks durch den Vorfall klar in Frage gestellt. Die Dezentralisierung verlor an Strahlkraft, als Validatoren durch zentrale Entscheidungen Gelder einfrieren konnten – ein Schritt, der für viele Puristen den Grundsatz „Code ist Gesetz“ aufbricht. Der Cetus-Hack wirkt weit über die reine Summe hinaus.

Er zeigt eindrücklich, dass die Sicherheitslandschaft in der Blockchain-Entwicklung über das reine Fehlen von Software-Bugs hinausgehen muss. Es ist essenziell, auch mathematische und algorithmische Grundlagen sowie die verwendeten Bibliotheken und Module ganzheitlich abzusichern. Nur so kann DeFi eine nachhaltige, vertrauensvolle Infrastruktur bieten, die nicht durch kleine Details zu einem finanziellen Desaster mutiert. Aus dem Vorfall kann die gesamte Branche lernen. Eine präzise, ganzheitliche und modulunabhängige Audit-Praxis sowie intensivere Simulationen und Grenzfallprüfungen sind unverzichtbar, um zukünftige Katastrophen zu vermeiden.

![Modular Type Classes [pdf]](/images/7C70DA3A-1219-43A7-8A5B-F610F1DD5471)