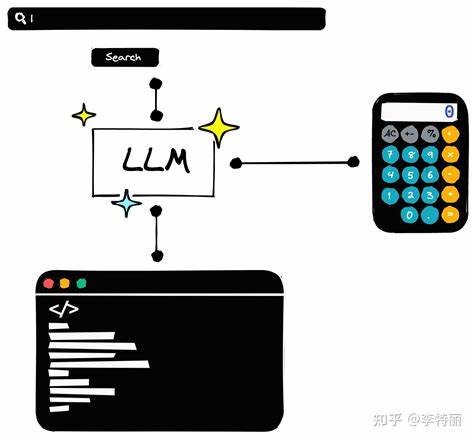

In der heutigen digitalen Landschaft stellen Browser-Erweiterungen einen bedeutenden Komfortgewinn dar, indem sie vielfältige Funktionen direkt in den Browser integrieren. Gerade Google Chrome erfreut sich mit seiner großen Nutzerbasis und dem umfangreichen Ökosystem an Erweiterungen besonderer Beliebtheit. Doch diese scheinbar harmlosen Helfer bergen ein wachsendes Sicherheitsrisiko, das in Verbindung mit Model Context Protocols (MCP) und dem sogenannten Sandbox-Ausbruch eine neue Dimension annimmt. MCP, kurz für Model Context Protocol, ist ein relativ junges Protokoll, das als Schnittstelle zwischen KI-Agenten und Systemtools dient, die lokal auf einem Endgerät laufen. Es erlaubt einer Anwendung, beispielsweise einer KI, auf Ressourcen wie das Dateisystem oder Kommunikationsdienste zuzugreifen, um so komplexe Aufgaben zu erledigen.

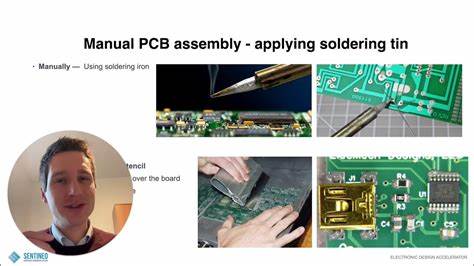

Die Verwendung von MCP ist sehr flexibel und breit gefächert, von der Dateiverwaltung bis hin zu Messaging-Diensten wie Slack oder WhatsApp. Das Problem entsteht dadurch, dass MCP-Server in der Regel auf dem lokalen Rechner laufen und Verbindungen über sogenannte Server-Sent Events (SSE) oder Standard-Ein- und Ausgabe (stdio) herstellen. Beide Transportmethoden besitzen keine integrierten Authentifizierungsmechanismen, was bedeutet, dass jeder lokale Prozess theoretisch auf den MCP-Server zugreifen kann, sofern kein eigener Schutz implementiert wurde. Die meisten heute existierenden MCP-Server verzichten auf solche Zugangsbeschränkungen, was eine kritische Schwachstelle öffnet. Ein besonders alarmierender Angriffsvektor entsteht, wenn Chrome-Erweiterungen, die standardmäßig über keine speziellen Berechtigungen verfügen müssen, lokale MCP-Server auf dem Rechner des Nutzers ansprechen können.

Während Googles Sicherheitsmaßnahmen in den letzten Jahren verstärkt versuchten, private Netzwerkzugriffe durch Websites zu unterbinden, blieben Browser-Erweiterungen von diesen Beschränkungen oft ausgenommen. Diese Ausnahme schafft eine Lücke, die von böswilligen Akteuren ausgenutzt werden kann. Ein Beispiel verdeutlicht das Problem: Eine Chrome-Erweiterung stellt eine Verbindung zu localhost her und kommuniziert mit einem lokal laufenden MCP-Server, der beispielsweise Zugriff auf das Dateisystem bietet. Da dieser Server keine Authentifizierung verlangt, kann die Erweiterung Befehle ausführen, die vom simples Lesen und Schreiben von Dateien bis zum vollständigen Übernehmen des Systems reichen können. Damit wird das Sandbox-Modell des Browsers durchbrochen, das normalerweise dafür sorgt, dass Erweiterungen und Webseiten nur begrenzten Zugriff auf das Betriebssystem haben.

Dieser Bruch der Sandbox ist nicht nur eine theoretische Gefahr, sondern reale Praxis, die bereits in kontrollierten Umgebungen demonstriert wurde. Die Möglichkeit, dass Erweiterungen ohne besondere Rechte auf lokale MCP-Server zugreifen und dort sensible Funktionen ausführen, öffnet Angreifern Tür und Tor für diverse Angriffe, darunter Datendiebstahl, Manipulationen oder gar vollständige Kompromittierung von Maschinen. Unternehmen stehen dabei vor einer noch nie dagewesenen Herausforderung. MCP-Server werden vermehrt in Entwicklerumgebungen und produktiven Systemen eingesetzt, ohne dass ausreichende Sicherheitskontrollen implementiert sind. Das fehlende Bewusstsein für die möglichen Risiken führt dazu, dass diese Server als offene Hintertüren wirken und traditionelle Abwehrstrategien mit Firewalls oder Antivirenprogrammen hier oft nicht greifen.

Die Architektur von MCP-Servern trägt ihren Teil zu dieser Verwundbarkeit bei. Aufgrund der Designphilosophie, eine einheitliche Schnittstelle zu bieten, sind die Protokolle und Nachrichten sehr generisch gehalten, um eine breite Kompatibilität mit verschiedensten Tools gewährleisten zu können. Leider bedeutet dies im Umkehrschluss, dass es kaum Mechanismen zur differenzierten Zugriffskontrolle gibt. Die standardmäßige Öffnung auf localhost erleichtert Angreifern den Zugang über lokale Anwendungen erheblich. Für die Nutzer bedeutet dies, dass selbst vertrauenswürdige Erweiterungen unbeabsichtigt als Angriffsvektor dienen können, wenn sie manipuliert werden oder wenn das Ökosystem der Erweiterungen durch kompromittierte Komponenten nachlässig gesichert wird.

Das Sicherheitsmodell von Chrome mit seinem Sandbox-System verliert seine Effektivität, sobald eine Erweiterung in der Lage ist, die Grenzen zur lokalen Maschine zu überschreiten. Google hat im Laufe des Jahres 2023 bereits Maßnahmen ergriffen, um den Zugriff von Webseiten auf private Netzwerke wie etwa Loopback-Adressen oder interne IPs einzuschränken. Der Fokus lag dabei darauf, den Missbrauch durch öffentlich zugängliche Webseiten zu verhindern, was mit der Veröffentlichung von Chrome 117 konsequent umgesetzt wurde. Doch für Chrome-Erweiterungen gelten diese Regeln nicht uneingeschränkt, was die Problematik fortbestehen lässt. Eine umfassende Sicherheitsstrategie gegen die Bedrohung durch MCP-Server und ihre Ausnutzung durch Erweiterungen muss verschiedene Ebenen umfassen.

Zunächst sollten MCP-Server-Entwickler eine verpflichtende Authentifizierung und Zugriffskontrolle implementieren. Ohne diese Schutzmaßnahmen ist jeder lokale primitive Zugriff ein ernstzunehmendes Risiko. Gleichzeitig kann der Einsatz von Verschlüsselung und Signierung der Nachrichten zwischen Client und Server den Missbrauch weiterer erschweren. Entwickler von Chrome-Erweiterungen sind angehalten, die Möglichkeiten zu minimieren, dass ihre Anwendungen auf lokale Ressourcen zugreifen, soweit dies nicht unbedingt notwendig ist. Transparenz gegenüber den Nutzern und die Einhaltung von Prinzipien wie Least Privilege spielen hierbei eine zentrale Rolle.

Unternehmen sollten Richtlinien für den Einsatz von Erweiterungen festlegen und Anwendungen vor der Verwendung einem Sicherheitscheck unterziehen. Darüber hinaus empfiehlt es sich, interne Netzwerke und Endgeräte regelmäßigen Prüfungen zu unterziehen. Automatisierte Scanner und Monitoring-Tools können Verbindungen zu MCP-Servern im lokalen Umfeld aufspüren und auffällige Aktivitäten erkennen. So lässt sich eine potenzielle Kompromittierung frühzeitig identifizieren und begrenzen. Insgesamt zeigt die Analyse der Interaktion zwischen Chrome-Erweiterungen und MCP-Servern eine Schwachstelle, die tief in der Architektur von modernen Browsern und lokalen Protokollen verwurzelt ist.

Die verlockende Flexibilität und Funktionalität von MCP steht im Spannungsverhältnis zu den Anforderungen an Sicherheit und Isolation. Dieses Dilemma macht einen Umdenken notwendig, wenn Nutzer und Unternehmen ihre Systeme effektiv schützen wollen. Durch die Kombination aus technischen Maßnahmen wie erzwungener Authentifizierung, Einschränkung von Erweiterungsrechten und konsequenter Überwachung lokaler Prozesse lässt sich das Risiko zwar nicht vollständig eliminieren, jedoch signifikant reduzieren. Das Bewusstsein für diese Gefahr muss dabei weit verbreitet sein, da schon kleine Fehlkonfigurationen ausreichen, um eine Kaskade von Angriffen zu ermöglichen. Letztlich ist Vertrauen in die lokale Umgebung von Computern – insbesondere was die Interaktion von Browser-Erweiterungen und lokalen Services angeht – ein sensibles Gut.

Die jüngsten Erkenntnisse über Sandbox-Ausbrüche durch MCP-Kommunikation mahnen dazu, dieses Vertrauen nicht blind zu schenken. Stattdessen sind verstärkte Sicherungsmaßnahmen und ein kritisches Hinterfragen der verwendeten Technologien essenziell, um eine sichere und robuste digitale Infrastruktur zu gewährleisten.