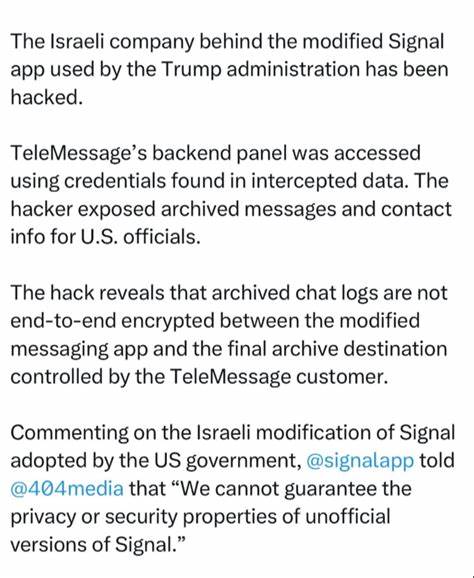

TeleMessage, eine Kommunikationssoftware eines israelischen Unternehmens, gerät zunehmend in den Fokus der Öffentlichkeit – insbesondere durch den Einsatz ihrer angepassten Signal-Version durch einflussreiche US-Politiker. Obwohl Signal als Synonym für sichere Ende-zu-Ende-Verschlüsselung gilt, offenbart die TeleMessage-App schwere Schwächen, die Datenschutz und Vertraulichkeit von Nachrichten massiv gefährden. Das Unternehmen bietet modifizierte Versionen populärer Messenger-Plattformen wie Signal, WhatsApp, Telegram und WeChat an, mit speziellen Funktionen für Unternehmen, die unter anderem die Archivierung und Speicherung von Nachrichten vorsehen. Ihr Produkt TM SGNL gleicht auf den ersten Blick einem authentischen Signal-Client, birgt jedoch eine Schwachstelle, die das fundamental wichtige Prinzip der Ende-zu-Ende-Verschlüsselung grundlegend unterlaufen kann. Aufgrund dieser Anpassungen werden alle Chatverläufe in Klartext auf TeleMessage-Servern archiviert.

Der Vorgang ist simpel: Nach dem Entschlüsseln einer Nachricht auf dem Gerät werden die Inhalte an einen firmeninternen Server weitergeleitet, der sie für die Kunden zugänglich macht. Damit wird die Verschlüsselung praktisch aufgehoben, sobald die Nachrichten das Endgerät verlassen. Dieser Umstand widerspricht den Sicherheitsversprechen, mit denen sich Signal weltweit einen Namen gemacht hat. Besonders brisant ist die Nutzung von TM SGNL durch hochrangige Figuren der US-Regierung, darunter ehemalige Trump-Berater und Funktionäre wie Mike Waltz, Marco Rubio, Tulsi Gabbard, JD Vance und möglicherweise auch Donald Trump selbst. Eine externe Analyse der auf GitHub veröffentlichten Android-App-Quellcodes hat offenbart, wie die Speicherung und Übermittlung der Daten im Klartext genau abläuft.

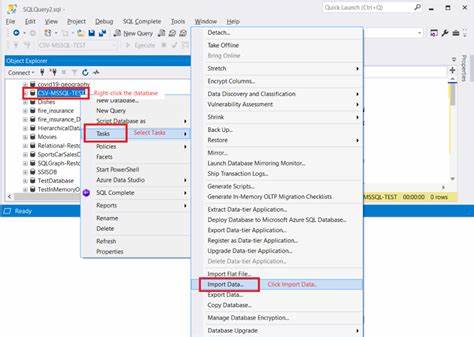

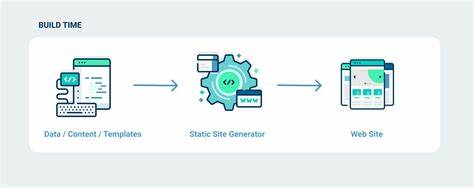

Das Programm verwendet eine lokale SQLite-Datenbank als Zwischenlager, in welche alle Nachrichten mit dem Status „WaitingToBeDelivered“ eingetragen werden. Regelmäßig synchronisiert eine Hintergrundkomponente diese gespeicherten Einträge an den TeleMessage-Archivierungsserver, der auf Amazon Web Services (AWS) in den USA gehostet war. Diese Übertragung erfolgt per HTTPS, ist jedoch nicht Ende-zu-Ende-verschlüsselt. Vielmehr liegen die vollständigen, unverschlüsselten Konversationen auf dem Server vor. Die Struktur des Systems ähnelt einer zentralen Sammelstelle, zu der TeleMessage-Kunden unterschiedliche Archiveziele, beispielsweise Microsoft 365, E-Mail- oder File-Server, festlegen können.

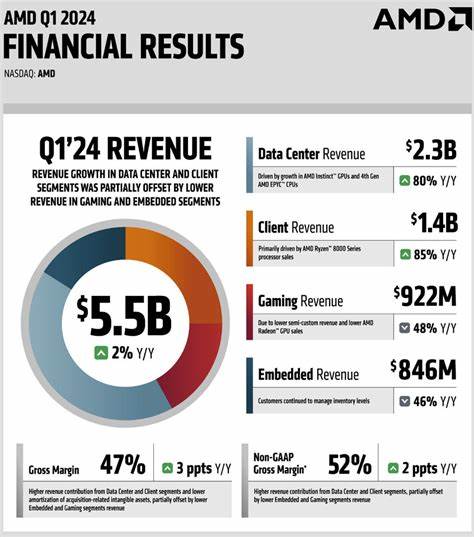

Zuverlässigkeit und Sicherheit stehen hierbei offenbar im Hintergrund, da die sensiblen Klartextdaten auf einem öffentlichen AWS-Server abgelegt wurden – eine Plattform, deren interne Zugriffe durch Mitarbeiter theoretisch möglich sein könnten. Die Reichweite der Daten erweist sich durch die Vielzahl der Kunden als groß: Neben Regierungsbehörden wie der US-Grenzschutzagentur und Polizeibehörden zählen auch große Finanzinstitute wie JP Morgan und Technologieunternehmen zu den Abnehmern. Zudem sorgte eine Hackeraktion für eine alarmierende Offenlegung. Nutzer von Plattformen wie 404 Media und NSA-Dokumentationsseiten veröffentlichten große Datenmengen, die sie von einem TeleMessage-Archivserver extrahiert hatten. Darunter befanden sich Klartextnachrichten zahlreicher Dienste, darunter Signal, Telegram und WhatsApp.

Die offengelegten Daten belegen direkt, dass TeleMessage vollen Zugriff auf den gesammelten Nachrichtentext hat – was erhebliche Datenschutzverletzungen bedeuten kann. Besonders die Offenlegung von privaten Schlüsseln und Accountdaten rückt die Thematik in den Bereich der nationalen Sicherheit. Über die technische Funktionalität hinaus werfen die Hintergründe des Unternehmens zusätzliche Fragen auf. Gegründet wurde TeleMessage von einem ehemaligen Mitglied einer israelischen Eliteeinheit des Militärgeheimdienstes. Die enge Verbindung zu militärischen und staatlichen Strukturen Israels macht den Datenschutz in Bezug auf die archivierten Kommunikation zusätzlich kritisch.

Zwar gibt es bislang keine handfesten Beweise für eine Kooperation mit dem israelischen Geheimdienst, doch würde die Architektur und das Geschäftsmodell den Zugriff auf sensible US-Regierungsdaten erleichtern. Der Umgang der US-Administration mit TeleMessage wirft eine Reihe von Fragen auf. Die Verwendung eines sogenannten Knock-off Signal-Clients bringt signifikante Schwächen in der Kommunikationssicherheit mit sich, gerade in einer Regierung, in der Vertraulichkeit bei sensiblen Informationen oberste Priorität haben sollte. Prominente Beispiele wie der Skandal um geheim gehaltene Chats aus der sogenannten „Signalgate“-Gruppe, in welcher über militärische Operationen und verdeckte Einsätze diskutiert wurde, unterstreichen die Brisanz der Situation. Hier könnten Gespräche, die bei legitimem Signal sicher wären, durch die Nutzung von TM SGNL kompromittiert worden sein.

Die Offenlegung der Archivierbarkeit von Instant-Messaging-Diensten durch Drittsoftware zeigt ein grundsätzliches Spannungsfeld zwischen gesetzlich vorgeschriebener Kommunikationstransparenz für Regierungsbeauftragte und den Anforderungen an zeitgemäße digitale Sicherheit. TeleMessage bietet zwar die Möglichkeit, Nachrichtenverlaufsdaten rechtssicher zu speichern, doch geht dies offensichtlich auf Kosten der Integrität der Verschlüsselungstechnologie. Die Chancen für Datenlecks und Abhörmaßnahmen steigen damit signifikant. Die Frage, inwieweit TeleMessage oder dessen Kunden gesetzliche Bestimmungen einhalten beziehungsweise brechen, bleibt bisher offen. Die Technologiekonfiguration legt nahe, dass zumindest sensible Kommunikationsinhalte nicht streng genug geschützt werden.

Das US-Sicherheitsgesetz verlangt beispielsweise umfassende Aufzeichnungen, doch die Verwendung von Lösungen, die so tief in Sicherheitsmechanismen eingreifen, könnte diese Anforderungen konterkarieren oder ein Sicherheitsrisiko darstellen. Erfahrungen aus der Analyse des Quellcodes der TM SGNL-App veranschaulichen eindrücklich die kritischen Schritte, in denen Klartextnachrichten entwendet und übertragen werden. So wurde etwa festgestellt, dass Signal-Nachrichten vom TM SGNL-Client als SMS-Typ behandelt und manipulierbar in einer separaten lokalen Datenbank abgelegt werden. Hierdurch entsteht eine Zwischenstufe, die vom ursprünglichen Konzept von Signal, einer Ende-zu-Ende-verschlüsselten Umgebung, abweicht. Anschließend erfolgt die Datenübermittlung an den TeleMessage-Server, der die Nachrichten an die jeweilige Archivierungsendstelle weiterleitet.

Die Existenz von sogenannten Sync-Adaptern sorgt dafür, dass dieser Prozess nahezu automatisch und unsichtbar im Hintergrund eines Geräts abläuft. Die Tatsache, dass TM SGNL-Nutzer keine Möglichkeit haben zu erkennen, ob ihr Gegenüber ebenfalls die modifizierte App oder die reguläre Signal-Anwendung benutzt, führt zu einer massiven Täuschung der User. Dadurch sind sie sich der möglichen Überwachung oder Mitschnitte durch TeleMessage nicht bewusst. Das Vertrauen in die Kommunikationsplattform wird so untergraben. Die Veröffentlichung der Quellcodes durch TeleMessage selbst, obwohl sie nur teilweise mit dem tatsächlichen Mehrwert aufwartet, hat die Forschung mit kostenlosen Mitteln vorangetrieben.

Insbesondere durch die zugängliche Android-App-Seite konnten Sicherheitsforscher eine genaue Rekonstruktion der Datenflusswege und Angriffspunkte durchführen. Dennoch bleibt die Analyse der iOS-Version aufgrund fehlender modifizierter Komponenten transparenter oder noch offen. Seit Beginn der Berichterstattung wurde auch politischer Druck aufgebaut. US-Politiker wie Senator Ron Wyden fordern eine umfassende Untersuchung der Auswirkungen und Risiken durch TeleMessage. Die potenzielle Gefährdung der nationalen Sicherheit steht im Fokus.

Die leicht zugänglichen Archivierungsserver, die fehlende Ende-zu-Ende-Verschlüsselung und die Tatsache, dass TeleMessage sensible Kommunikation sämtlicher Kommunikationsdienste mitlesen kann, sind nicht akzeptabel. Aus technischer Perspektive ist der entscheidende Mangel von TM SGNL die zentrale Speicherung der entschlüsselten Kommunikation sowie die Übermittlung von Klartextdaten an einen externen Archivserver. Wahrscheinlich wurden einige Daten zeitweilig verschlüsselt, doch die Schlüsselinformationen selbst fanden sich ungeschützt auf dem System. Dieses Vorgehen vergrößert die Angriffsfläche potenzieller Hacker und unterminiert wichtige Sicherheitsstandards. In solchen Systemen ist die Verschlüsselung bis zum Endziel zwingend notwendig, wird hier jedoch aufgegeben.

Die Beweisführung eines Hacks, bei dem ein Dritter 410 Gigabyte an Heap-Dumps und anderen serverseitigen Speicherabbildern auslesen konnte, bestätigt die Vermutung. Die Hacking-Aktion verlieh nicht nur Einblick in fortlaufende Chatprotokolle, sondern auch in private Schlüssel und Kontozugangsdaten. Die daraus entstandene Transparenz führte unmittelbar dazu, dass TeleMessage den Archivierungsserver abschaltete, was für ein temporäres Eingeständnis der Sicherheitsdefizite spricht. Insgesamt spiegelt sich in diesem Fall eine bedrohliche Kombination aus Täuschung, falscher Sicherheit und mangelnder Verantwortlichkeit wider. Die vermarktete Sicherheitsversprechen von TeleMessage stehen in klarem Widerspruch zu der Realität, die sowohl Forschende als auch Medien aufgedeckt haben.

Die Gefahr, dass vertrauliche, hochsensible Regierungsdaten in falsche Hände geraten, ist nicht länger nur eine theoretische Möglichkeit. Sie manifestiert sich in der Tat. Der Fall TeleMessage könnte als Warnung für weitere Behörden und Unternehmen dienen, die sich blind auf Anpassungen gängiger Messaging-Apps verlassen, ohne die Sicherheitsimplikationen komplett zu durchdringen. Die technische Überprüfung und öffentliche Kontrolle solcher Systeme sind unerlässlich, um Missbrauch und Datenschutzverletzungen langfristig zu verhindern. Die erschütternde Erkenntnis, dass selbst mit moderner Verschlüsselungstechnologie ausgestattete Apps durch zusätzliche Zwischenebenen kompromittiert werden können, sollte auch Verbraucher sensibilisieren.