In einer zunehmend digitalisierten Welt gewinnt die Sicherheit der Kommunikation immer mehr an Bedeutung. Ende-zu-Ende-Verschlüsselung (E2EE) stellt dabei eine der effektivsten Methoden dar, um Nachrichten und Daten vor unbefugtem Zugriff zu schützen. Sie gewährleistet, dass nur Absender und Empfänger den Inhalt sehen können, und schließt Dritte, insbesondere auch Dienstanbieter und staatliche Stellen, kategorisch aus. Diese Technologie ist nicht nur eine bloße Sicherheitsmaßnahme, sondern architektonisch notwendig für das Internet und moderne digitale Dienste. Die Diskussion um Ende-zu-Ende-Verschlüsselung hat in den letzten Jahren erheblich an Fahrt aufgenommen – vor allem in Europa, wo der Ruf nach der Möglichkeit, verschlüsselte Kommunikation unter bestimmten Umständen zu entschlüsseln, immer lauter wird.

Gesetzgeber in verschiedenen Ländern, darunter Schweden und die Europäische Union, versuchen, einen Kompromiss zwischen dem Schutz der Bürger und der Bekämpfung von Kriminalität zu finden. Dabei entstehen Forderungen nach sogenannten „Anpassungsanforderungen“, die es ermöglichen sollen, die Verschlüsselung für Strafverfolgungsbehörden zu umgehen. Diese Forderungen werden oft mit gutem Willen vorgebracht, nämlich dem Schutz vor organisierter Kriminalität, Terrorismus und schwerwiegenden Straftaten wie Kindesmissbrauch. Allerdings zeigen Experten und Technologen, dass ein solcher Eingriff in die Ende-zu-Ende-Verschlüsselung erhebliche technische, rechtliche und architektonische Probleme mit sich bringt. Im Kern ist es technisch unmöglich, einer dritten Partei, die nicht Absender oder Empfänger ist, Zugang zum Klartext zu verschaffen, ohne die Sicherheit der gesamten Kommunikation zu kompromittieren.

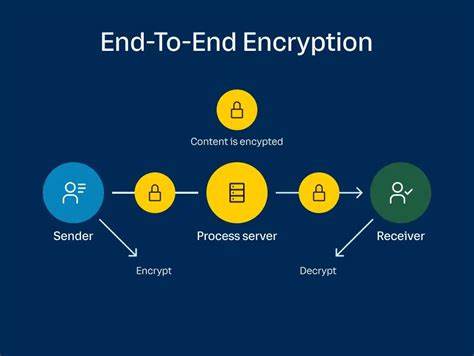

Der Begriff Ende-zu-Ende-Verschlüsselung beschreibt eine Methode, bei der die Nachrichten auf dem Gerät des Senders verschlüsselt und erst auf dem Gerät des Empfängers wieder entschlüsselt werden. Dabei verbleiben der private Schlüssel und die verwendeten Sitzungsschlüssel ausschließlich bei den jeweiligen Teilnehmern. Der Dienstanbieter, der die Daten nur überträgt oder temporär speichert, hat keinen Zugang zu diesen Schlüsseln und kann daher den Inhalt nicht einsehen. Diese Bauweise unterscheidet sich grundlegend von klassischen Telekommunikationsdiensten, bei denen der Anbieter oft die Schlüssel besitzt und somit theoretisch den Datenverkehr mitlesen könnte. Ein wesentlicher Unterschied ergibt sich auch aus der geografischen und legislativen Fragmentierung des Internets.

Während klassische Telekommunikationsdienste meist innerhalb eines Landeskörpers operieren und dort auch reguliert werden, sind die heutigen internetbasierten Kommunikationsdienste global verteilt. Server, Nutzer und Anbieter können sich in unterschiedlichen Ländern befinden, die unterschiedliche Rechtsauffassungen und Schutzmechanismen haben. Dies erschwert es, regulatorische Vorgaben effektiv umzusetzen, die auf nationaler Ebene erlassen werden. Die Anwendung von E2EE ist in einer Welt ohne klare Grenzen besonders bedeutsam, denn sie schützt nicht nur die Privatsphäre von Bürgern, sondern auch die Informationsfreiheit und die Rechte von Flüchtlingen oder politischen Dissidenten, die teilweise auf sichere Kommunikationskanäle angewiesen sind, um sich vor Überwachung oder Verfolgung zu schützen. Eine Schwächung der Verschlüsselung durch sogenannte Hintertüren oder Schlüssel-Hinterlegungen (Key Escrow) kann diese Sicherheitsgarantien dauerhaft untergraben.

Kritisch zu beleuchten sind Vorschläge wie Key Escrow und das Konzept von versteckten Gruppenmitgliedern, die von einigen als Lösungen für die Anpassungsanforderungen vorgeschlagen werden. Key Escrow bedeutet, dass eine dritte Partei, etwa ein Staat oder ein Dienstanbieter, Zugriff auf alle Schlüssel erhält, um im Bedarfsfall Nachrichten zu entschlüsseln. Die Folge wäre ein zentrales Angriffsziel für böswillige Akteure, die diese Schlüssel stehlen oder missbrauchen könnten. Zudem umgehen technisch versierte Nutzer solche Mechanismen durch die Verwendung modifizierter Clients, die keine Schlüssel an den Escrow-Dienst senden. Das Modell der versteckten Gruppenmitglieder sieht eine unbemerkte dritte Partei vor, die alle Nachrichten mitlesen kann.

Auch hierbei können Nutzer den Mechanismus durch Veränderung ihrer Kommunikationssoftware aushebeln. Beide Ansätze schaffen somit potenzielle Schwachstellen und setzen die Sicherheit aller Nutzer aufs Spiel, ohne tatsächlich wirksam Straftaten zu verhindern. Darüber hinaus droht ein erheblicher Schaden für Innovation und Wettbewerbsfähigkeit. Unternehmen könnten Märkte meiden, deren Regulierungen eine Aufweichung der Verschlüsselung erzwingen. Das Vertrauen in digitale Dienste würde schwinden, was für die Wirtschaft und den gesellschaftlichen Fortschritt langfristige negative Folgen hätte.

Die Problematik der Ende-zu-Ende-Verschlüsselung spiegelt auch eine architektonische Herausforderung wider: Die Digitalisierung und das Internet haben die Art und Weise verändert, wie Kommunikation technisch funktioniert und welche Akteure daran beteiligt sind. Regulierung, die aus der Welt der klassischen Telekommunikation stammt und auf einheitliche, vertikal integrierte Anbieter abzielt, ist nicht eins zu eins auf verteilte, globale und interoperable Kommunikationsdienste übertragbar. Lösungen, die versuchen, technische Hintertüren zu öffnen oder Drittparteien in verschlüsselte Kommunikationskanäle einzuschleusen, ignorieren diese Veränderungen und die realen Risiken, die damit verbunden sind. Sicherheit und Schutz der Privatsphäre sind keine optionalen Features, sondern essentielle Bestandteile der digitalen Infrastruktur. Ein Angriff auf die Sicherheit der Verschlüsselung gefährdet auch das Vertrauen in das Internet insgesamt.

Neben den technischen und rechtlichen Herausforderungen gibt es auch ein ethisches und politisches Spannungsfeld. Die Frage, wer Zugang zu privaten Informationen erhalten darf und unter welchen Umständen, ist komplex und nicht allein mit technischen Mitteln zu lösen. Eine Balance zwischen der Bekämpfung schwerer Straftaten und dem Schutz der Grundrechte ist erforderlich, doch diese darf nicht auf Kosten der allgemeinen Sicherheit gehen. In der Praxis zeigt sich, dass die bestehenden Mechanismen der Strafverfolgung, die auf herkömmliche Ermittlungsarbeit, Kooperation mit Dienstanbietern und gerichtliche Verfahren beruhen, oft ausreichend sind und weiter verbessert werden können, ohne die Ende-zu-Ende-Verschlüsselung grundlegend zu unterminieren. Technische Innovationen und neue Kommunikationsformen dürfen nicht für politische oder juristische Lösungen instrumentalisiert werden, die mehr schaden als nutzen.

Insgesamt lässt sich festhalten, dass Ende-zu-Ende-Verschlüsselung ein unverzichtbares Element einer modernen, sicheren und offenen digitalen Gesellschaft ist. Sie schützt die Vertraulichkeit und Integrität der Kommunikation, ermöglicht vertrauliche geschäftliche Transaktionen, wahrt die Privatsphäre und fördert die Informationsfreiheit. Die Einführung von Mechanismen, die diese Sicherheit aushöhlen, wie Key Escrow oder versteckte Gruppenteilnehmer, ist keine praktikable oder nachhaltige Lösung, sondern stellt eine Bedrohung für die digitale Zukunft dar. Gesetzgeber, Regulierungsbehörden und Technologieführer sollten diesen Herausforderungen mit einem umfassenden Verständnis der technischen Realitäten, internationalen Zusammenhänge und gesellschaftlichen Auswirkungen begegnen. Die Sicherheit der Kommunikation darf nicht für kurzfristige polizeiliche Interessen geopfert werden, sondern muss als Grundlage für Innovation und Vertrauen in einer vernetzten Welt gestärkt werden.

In einer Zeit, in der digitale Dienste integraler Bestandteil des Alltags sind, ist der Erhalt der Sicherheit und Integrität von Kommunikation von größter Bedeutung. Die architektonische Notwendigkeit der Ende-zu-Ende-Verschlüsselung bleibt eine der zentralen Säulen des Internets und unserer digitalen Gesellschaft. Ihre Bewahrung ist eine Aufgabe, die weit über technische Fragen hinausgeht und eine gesellschaftliche Verantwortung darstellt, der sich alle Akteure stellen müssen.