Im Bereich der Cybersicherheit stellt die Entdeckung bösartiger Python-Pakete auf der Python Package Index (PyPI) Plattform einen ernsten Warnhinweis dar. Forscher haben aufgedeckt, dass mehrere schädliche Pakete speziell entwickelt wurden, um mittels der APIs von Instagram und TikTok Nutzerkonten anhand von E-Mail-Adressen zu validieren. Die Vorgehensweise zeigt nicht nur eine neue Dimension moderner Cyberangriffe, sondern unterstreicht auch die Notwendigkeit erhöhter Wachsamkeit bei der Nutzung von Open-Source-Ressourcen. Die Pakete, die unter den Namen checker-SaGaF, steinlurks und sinnercore bekannt wurden, sind inzwischen vom PyPI-Index entfernt worden. Trotzdem geben die Download-Zahlen Einblick in die potenzielle Verbreitung: checker-SaGaF wurde über 2.

600 Mal heruntergeladen, steinlurks über 1.000 Mal und sinnercore sogar mehr als 3.300 Mal. Diese Zahlen verdeutlichen die enorme Reichweite solcher Bedrohungen, wenn sie nicht schnell erkannt und entfernt werden. Das Paket checker-SaGaF wurde entwickelt, um zu prüfen, ob eine E-Mail-Adresse bei TikTok und Instagram als Account existiert.

Diese Bewertung erfolgt durch gezielte HTTP POST-Anfragen an die Passwort-Wiederherstellungs-API von TikTok sowie an die Login-Endpunkte von Instagram. Damit kann problematisch festgestellt werden, ob das eingegebene E-Mail-Konto einer aktiven Benutzeridentität zugeordnet ist. Für Angreifer bietet sich daraus die Möglichkeit, gezieltere Attacken zu starten, indem sie nur solche Konten angreifen, die tatsächlich existieren. Die Einsatzszenarien für solche validierten Listen gehen weit über einfache Phishing-Attacken hinaus. Zugang zu verifizierten Nutzerdaten erleichtert das Versenden von Spam, die Androhung von Doxing, bei dem persönliche Informationen öffentlich gemacht werden, sowie sogenannte Fake-Report-Angriffe, die darauf abzielen, Profile vorschnell sperren zu lassen.

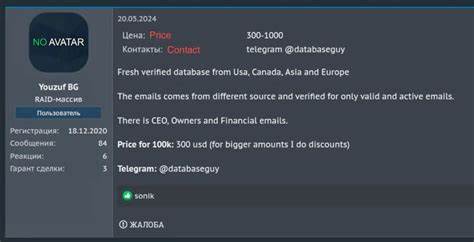

Darüber hinaus können Angreifer durch bestätigte Konten effektive Passwort-Sprühangriffe durchführen, bei denen Listen populärer Passwörter automatisiert ausprobiert werden, um Zugang zu erlangen. Neben direkten Angriffen ist auch der Verkauf verifizierter Nutzerlisten im Dark Web ein lukratives Geschäft. Durch den gezielten Handel mit validierten E-Mail-Adressen wird die Kriminalität der Cyberwelt zusätzlich befeuert. Die Erstellung großer E-Mail-Datenbanken wirkt auf den ersten Blick harmlos, doch sie bildet die Grundlage für komplexe Angriffsstrategien, die sich gezielt nur auf bekannte, aktive Konten konzentrieren und so die Erfolgswahrscheinlichkeit erhöhen. Das zweite entdeckte Paket, steinlurks, konzentriert sich ebenfalls auf Instagram und täuscht dabei verschiedene offizielle Android-App-API-Endpunkte vor.

Dazu gehören beispielsweise Nutzer-Suchen, spezielle Suchanfragen über die Bloks-API und die Einleitung von Wiederherstellungs-E-Mails zum Passwort-Reset. Durch das Vortäuschen authentischer Anfragen aus der Instagram-App wird die Erkennung durch Sicherheitssysteme erschwert und die Manipulation verdeckt. Sinnercore verfolgt eine etwas andere Taktik. Es löst gezielt den „Passwort vergessen“-Prozess aus, indem es gefälschte HTTP-Anfragen mit Benutzernamen an das Instagram-Endpunkt sendet, über den Passwortrücksetzungen initiert werden. Zudem beinhaltet es Funktionen zur Informationsgewinnung aus Telegram, inklusive Nutzerprofilinformationen, Identifikationsnummern und besonderen Statusmerkmalen.

Ein weiteres Interesse besteht in Kryptowährungs-Tools wie Echtzeit-Preisanfragen von Binance sowie Währungsumrechnungen. Besonders auffällig ist, dass Sinnercore ebenfalls gezielte Abfragen über PyPI-Pakete durchführt, um detaillierte Informationen zu Open-Source-Projekten abzurufen. Vermutet wird, dass dies dazu dient, gefälschte Entwicklerprofile zu erstellen oder sich als legitime Entwickler auszugeben – eine weitere raffinierte Methode zur Täuschung und Manipulation in Entwicklerkreisen. Parallel zu diesen Paketen wurde ein weiterer gefährlicher PyPI-Paket namens dbgpkg vom Sicherheitsteam ReversingLabs aufgedeckt, das sich als harmloses Debugging-Tool tarnt, tatsächlich jedoch eine Hintertür auf den Systemen der Entwickler öffnet. Dadurch kann schädlicher Code ausgeführt und vertrauliche Daten ausgelesen werden.

Obwohl dieses Paket nicht mehr zugänglich ist, wurde es mehrere hundert Male heruntergeladen. Interessanterweise weist es denselben Schadcode auf wie das bereits zuvor als schädlich bekannte Package discordpydebug. Es zeigt sich, dass die Methoden hinter diesen bösartigen Paketen hochentwickelt sind. Zum Beispiel nutzen sie Technik-Tricks wie das Ummanteln von Python-Funktionen und komplexe Netzwerksockets (GSocket), um eine langfristige und unerkannte Präsenz auf infizierten Systemen zu etablieren. Derartige Techniken zeugen von einem hohen Maß an Professionalität der Angreifer, die sorgfältig darauf bedacht sind, Forensik und Sicherheitsmaßnahmen zu umgehen.

Forscher bringen diese Angriffe in Verbindung mit der Hackergruppe Phoenix Hyena, die auch als DumpForums oder Silent Crow bekannt ist. Diese Gruppierung hatte in der Vergangenheit gezielt russische Organisationen ins Visier genommen, insbesondere im Zuge geopolitischer Spannungen seit 2022. Eine abschließende Zuordnung ist zwar noch nicht gesichert, aber die überlappenden Payloads und Muster werfen einen starken Verdacht auf diese Akteure oder zumindest deren Nachahmer. Die Enthüllungen dieser Pakete unterstreichen die wachsende Gefahr, die von bösartigen Komponenten ausgeht, die in Open-Source-Ökosystemen verborgen sein können. Gleichzeitig eröffnen diese Erkenntnisse Chancen für Entwickler und Sicherheitsexperten, präventive Maßnahmen zu verstärken, strengere Prüfprozesse bei Paket-Uploads einzuführen und das Bewusstsein für solche Gefahren zu erhöhen.

Neben Python-Paketen betrifft diese Problematik auch andere Paketmanager. So wurde beispielsweise ein bösartiges npm-Paket namens koishi-plugin-pinhaofa entdeckt, das in Chatbots der Koishi-Plattform eine Datenextraktions-Hintertür installierte. Getarnt als eine Art Rechtschreibkorrektur, wurden Nachrichten auf hexadecimal codierte Zeichenfolgen untersucht. Sobald solche gefunden wurden, wurden vollständige Nachrichten inklusive möglicher geheime Tokens oder Zugangsdaten an eine vorab definierte externe QQ-Adresse übermittelt. Die Bedeutung solcher vierfacher Datenlecks kann kaum unterschätzt werden.

Hexadezimale Werte entsprechen oft gekürzten Git-Commit-Hashes, Paket-Signaturen, JWT-Token oder einzigartigen Gerätekennungen. Sobald ein Angreifer solche Informationen einsammelt, kann er den Zugang erweitern, Systeme kartografieren oder interne Ressourcen kompromittieren. Im Angesicht dieser komplexen Angriffsmethoden ist eine verstärkte Aufmerksamkeit bei der Nutzung von Drittanbieterpaketen unerlässlich. Der Einsatz von Software mit geringfügigen oder undurchsichtigen Funktionen sollte stets kritisch hinterfragt werden. Unternehmen und Entwickler sind angehalten, sowohl automatisierte Sicherheitsprüfungen zu implementieren als auch Schulungen zur Erkennung und Abwehr solcher Bedrohungen durchzuführen.

Darüber hinaus spielen Plattformbetreiber wie PyPI und npm eine entscheidende Rolle. Durch die Verbesserung von Überprüfungsverfahren, die Etablierung von Verifizierungsmechanismen für Entwickler und die zeitnahe Entfernung problematischer Pakete kann ein großer Teil potenzieller Schäden verhindert werden. Community-gestützte Sicherheitsinitiativen und Transparenzberichte sollten ebenfalls stärker gefördert werden. Die digitale Welt ist heute so vernetzt und automatisiert wie nie zuvor. Die Erkennung und Abwehr bösartiger Softwarekomponenten in Paket-Repositorys ist daher eine wichtige Säule der Cyberverteidigung.

Angriffe, die scheinbar unschuldige Teile der Software-Infrastruktur ausnutzen, fordern ein Umdenken im Sicherheitsmanagement und eine engere Zusammenarbeit zwischen Entwicklern, Sicherheitsforschern und Plattformbetreibern. Abschließend lässt sich festhalten, dass die jüngsten Enthüllungen über die Ausnutzung von Instagram- und TikTok-APIs durch bösartige PyPI-Pakete die Notwendigkeit verdeutlichen, Open-Source-Sicherheitspraktiken zu modernisieren und konsequent durchzusetzen. Nur so lassen sich die wachsenden Bedrohungen durch gezielte Account-Validierungen und Hintertüren wirkungsvoll eindämmen und der Schutz der Nutzer nachhaltig gewährleisten.