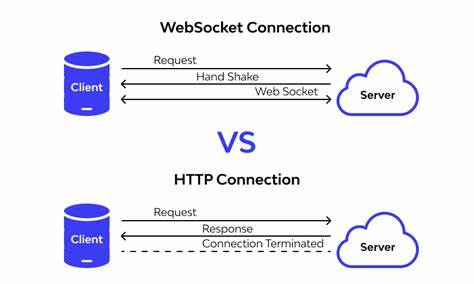

WebSockets haben sich als entscheidende Technologie für moderne Echtzeit-Webanwendungen etabliert. Sie ermöglichen eine dauerhafte, bidirektionale Kommunikation zwischen Client und Server, was gerade für Chatsysteme, Online-Spiele oder Finanzanwendungen unerlässlich ist. Trotz ihrer Vorteile birgt die Authentifizierung von WebSocket-Verbindungen eine Reihe technischer Herausforderungen, die Entwickler oft vor komplexe Probleme stellen. Insbesondere in JavaScript-Anwendungen, die von den Browserstandards abhängig sind, gestaltet sich die Implementierung einer sicheren und gleichzeitig stabilen Authentifizierung oftmals schwieriger als zunächst angenommen. Eine der zentralen Hürden liegt darin, dass WebSocket-Verbindungen beim Verbindungsversagen kaum detaillierte Fehlermeldungen liefern.

Im Gegensatz zu klassischen HTTP-Requests, bei denen ein Statuscode wie 401 Unauthorized sofort Auskunft über Authentifizierungsprobleme gibt, verdeckt die WebSocket-Technologie solche Details absichtlich. Dieser Umstand ist darauf zurückzuführen, dass der WebSocket-Handshake initial als No-CORS-Request abläuft; dadurch erhalten Skripte im Browser keine Einsicht in die Gründe für einen Verbindungsabbruch. Für Entwickler bedeutet das, dass sie beim Scheitern einer WebSocket-Verbindung nur wissen, dass sie gescheitert ist – aber nicht warum. Diese Blackbox-Situation erzeugt erhebliche Komplikationen, wenn es darum geht, Authentifizierungstoken innerhalb von WebSocket-Verbindungen zu handhaben. Tokens, die für eine begrenzte Zeit Gültigkeit besitzen, können innerhalb einer bestehenden Verbindung ablaufen.

Gleichzeitig besteht die Gefahr, dass temporäre Netzwerkeinbrüche den Verbindungsaufbau oder eine Wiederverbindung scheitern lassen. Ist der Token bei einem Reconnect nicht mehr gültig, bricht die Verbindung endgültig ab, ohne dass eindeutige Rückmeldung möglich wäre. Besonders in mobilen Umgebungen oder bei Nutzern, die häufig zwischen verschiedenen Netzwerken wechseln, führt dies zu einer unzuverlässigen Benutzererfahrung. Aus den technischen Spezifikationen des IETF und der WHATWG wird deutlich, dass der fehlende Zugang zu Fehlerdetails im Browser bewusst so gestaltet wurde, um Sicherheitsrisiken wie das lokale Netzwerkscanning durch Skripte zu unterbinden. Während Server theoretisch sehr wohl bei Verbindungsversuchen mit ungültigen Authentifizierungsdaten mit einem HTTP-Statuscode 401 antworten könnten, lehnen Browser es ab, diese Information an das Clientskript weiterzugeben.

Damit steht Entwicklerteams ein minimaler Informationsspielraum zur Verfügung, was die Fehlerdiagnose massiv erschwert. Vor diesem Hintergrund sind traditionelle Ansätze, bei denen Authentifizierungs-Token vor oder während des WebSocket-Verbindungsaufbaus überprüft werden, nicht nur ungeeignet, sondern auch potenziell problematisch. Die Praxis zeigt, dass die beste Strategie darin besteht, die Authentifizierung vollständig aus dem Verbindungsprozess herauszulösen und stattdessen im "In-Band"-Modus über den WebSocket-Kanal zu realisieren. Die Idee des In-Band-Authentifizierens bedeutet, dass eine WebSocket-Verbindung zunächst ohne Authentifizierung aufgebaut wird. Der Server akzeptiert also Verbindungen grundsätzlich und behandelt diese zunächst als „unauthentifiziert“.

Erst nach dem Aufbau der Verbindung sendet der Client explizit eine Authentifizierungsnachricht, die seinen gültigen Token enthält. Daraufhin prüft der Server den Token und antwortet mit einer eindeutigen Rückmeldung, ob die Authentifizierung erfolgreich war oder nicht. Dieser Ansatz ermöglicht dem Client, Fehlercodes und Statusmeldungen innerhalb des WebSocket-Nachrichtenflusses zu verarbeiten, sodass eine aussagekräftige Fehlerbehandlung möglich ist. Ein weiterer Vorteil dieses Verfahrens zeigt sich beim Ablauf eines Tokens während einer offenen WebSocket-Sitzung. Statt die Verbindung einfach abzubrechen oder für immer zu blokkieren, kann der Server der Sitzung den Status „unauthentifiziert“ zuweisen und den Client per Nachricht informieren.

Der Client ist dann in der Lage, einen neuen Token zu holen und diesen erneut über die WebSocket-Verbindung zu senden, ohne dass die gesamte Verbindung neu aufgebaut werden muss. Dadurch entsteht eine robuste und erweiterbare Authentifizierungslogik, die gerade in stabilitätssensiblen Echtzeit-Anwendungen entscheidende Vorteile bringt. Die Implementierung eines solchen Mechanismus setzt eine gut definierte Nachrichtenprotokoll-Architektur voraus. So ist es sinnvoll, eindeutige Nachrichtentypen wie "AUTH <token>" vom Client zu definieren, die vom Server mit klaren Antworten wie "AUTH OK", "AUTH ERROR" oder "AUTH EXPIRED" quittiert werden. Das erlaubt dem Client auch, proaktiv die Authentifizierung zu erneuern, bevor der Token verfallen ist, um eine möglichst unterbrechungsfreie Nutzererfahrung sicherzustellen.

Darüber hinaus sollten Entwickler berücksichtigen, dass sich das Systemzeitfenster der Clients als unzuverlässig erweisen kann. Diverse Endgeräte und Browserinstanzen können von einer falschen Systemzeit ausgehen, was zu falschen Annahmen über die Token-Gültigkeit führen kann. Deshalb ist es empfehlenswert, die Gültigkeitsdauer des Tokens seitens des Servers in der Authentifizierungsantwort explizit zu übermitteln. So kann der Client seine Token-Erneuerungen genauer planen und ein unnötiges Disconnect oder Reauthentifizierungschaos vermeiden. Obgleich es möglich ist, den Authentifizierungs-Token auch im ursprünglichen Verbindungsrequest zu übergeben, sollte der WebSocket-Server in jedem Fall Verbindungen mit ungültigem Token zunächst zulassen und erst nachträglich mit einem spezifischen Statuscode die Verbindung sauber abbrechen.

Dies informiert den Client durch eine sichtbare Statusmeldung über den Grund des Abbruchs, was bei komplettem Verbindungsabbruch ohne klare Fehlerdaten nicht möglich wäre. Die Vorteile der In-Band-Authentifizierung erstrecken sich längst nicht nur auf den einfacheren Umgang mit Token-Abläufen. Sie bietet auch eine natürliche Grundlage für eine fein granular gesteuerte Zugriffssteuerung, da der Server je nach Authentifizierungsstatus bestimmen kann, welche Nachrichten und Aktionen einem Client erlaubt sind. Dadurch lassen sich Sicherheitsrisiken wie unautorisierte Datenübermittlungen effektiv minimieren. Entwickler sollten bei der Realisierung des Authentifizierungsflusses sorgfältig darauf achten, dass keine sensiblen Daten ungeschützt gesendet werden und die Kommunikation immer über verschlüsselte Kanäle (wss://) erfolgt.

Aufgrund der Natur der WebSocket-Protokolle und der begrenzten Fehlerbeschreibungen im Browser stellen serverseitige Logs und Monitoring-Tools eine unverzichtbare Ergänzung dar, um potentielle Probleme frühzeitig zu erkennen und gezielt zu beheben. In der Summe zeigt sich, dass das Authentifizieren von JavaScript-WebSocket-Verbindungen ein tiefes Verständnis der zugrundeliegenden Webprotokolle und Browserrestriktionen erfordert. Die direkte, traditionelle Tokenprüfung während des Verbindungsaufbaus erweist sich nicht nur als fehleranfällig, sondern auch als vielfach unnötig. Die Verlagerung der Authentifizierung in den eigentlichen WebSocket-Dialog, das sogenannte "In-Band"-Authentifizieren, schafft eine bessere Benutzererfahrung, macht den Kommunikationskanal stabiler und reagiert flexibler auf Netzwerkausfälle und Tokenabläufe. Die praktische Umsetzung dieser Prinzipien zahlt sich besonders in Anwendungen aus, die hohe Anforderungen an Verfügbarkeit und Sicherheit stellen.

Indem Entwickler diese bewährten Muster übernehmen, lassen sich typische Stolperfallen vermeiden und gleichzeitig moderne, sichere Echtzeitkommunikation gewährleisten. Letztlich profitieren nicht nur die Entwicklerteams von einer übersichtlicheren Fehlerdiagnose und Wartung, sondern auch die Nutzer von einer zuverlässigen und nahtlosen Interaktion mit Webanwendungen.