Politisches Engagement und Aktivismus erleben in der heutigen digitalen Welt eine neue Dimension. Plattformen wie Twitter bieten Menschen weltweit eine Stimme, um Missstände anzusprechen, soziale Bewegungen zu unterstützen oder Veränderung anzustoßen. Doch die zunehmende Vernetzung birgt auch Risiken. Gerade für Aktivisten kann das öffentliche Auftreten in sozialen Medien negative Auswirkungen auf Karriere, Privatleben oder gar die persönliche Sicherheit haben. Deshalb gewinnt das Thema Twitter-Aktivistensicherheit immer mehr an Bedeutung.

Ein grundlegendes Verständnis von Sicherheitsprinzipien ist unverzichtbar, um politische Gegner oder Überwachungsbehörden zu überlisten und Risiken zu minimieren. Die Leitlinien für sichereren Widerstand, vorgestellt von Informationssicherheitsexperten wie Thaddeus T. Grugq im Jahr 2017, bieten wertvolle Einsichten für alle, die sich politisch engagieren und dabei ihre Identität schützen wollen.Die Realität für viele Aktivisten ist, dass die Angst vor Repressionen durchaus berechtigt ist. Vor allem in autoritären oder stark überwachten Staaten kann ein unbedachtes Video, ein Tweet oder ein Bild die Grundlage für berufliche Nachteile, gesellschaftliche Ächtung oder gar strafrechtliche Verfolgung sein.

Dabei ist der öffentliche Widerstand dennoch eine wichtige Säule politischer Legitimität. Die Herausforderung besteht also darin, das Engagement sichtbar zu machen und gleichzeitig die persönliche Sicherheit durch clevere technische und organisatorische Schritte zu gewährleisten.Eines der zentralen Konzepte ist die sogenannte Kompartimentierung. Das bedeutet, dass Aktivisten ihren Widerstand vollständig vom privaten Leben trennen müssen. Wer auf Twitter politisch aktiv ist, sollte dafür einen komplett eigenständigen Account anlegen, der keinerlei Bezugspunkte zur eigenen Identität aufweist.

Schon bei der Registrierung ist Vorsicht geboten. Die Nutzung eines neuen, ausschließlich für diesen Zweck erstellten E-Mail-Kontos ist essenziell. Empfehlenswert sind Dienste, die wenig bis keine Daten sammeln und nicht leicht für staatliche Behörden zugänglich sind. Beispiele hierfür sind SIGAINT oder andere non-US-Dienste. Noch sicherer wird es, wenn bei der Registrierung und der späteren Nutzung ausschließlich das Tor-Netzwerk verwendet wird.

Tor bietet Anonymität durch Verschleierung der IP-Adresse und damit Schutz vor Rückverfolgung.Telefonnummern bleiben für Twitter eine problematische Stelle, da der Dienst zunehmend auf Verifizierung setzt. Um diesen Schutzmechanismus zu umgehen, raten Sicherheitsexperten dazu, zusätzliche „Burner“-Telefone oder temporäre VoIP-Telefonnummern zu verwenden, die nicht zu persönlichen Daten führen. Google Voice gilt hier als kritisch, da diese oft bei staatlichen Behörden leicht zurückverfolgt werden können. Im Idealfall erfolgen alle Verbindungen über Tor, um IP-Adressen und andere Metadaten konsequent zu verschleiern.

Die Nutzung von Smartphones erweist sich für Aktivisten häufig als Sicherheitsrisiko. Smartphone-Apps übertragen leicht Identifikationsdaten und können durch Tracking, Hintergrundprozesse oder installiertes Spyware die wahre Identität preisgeben. Falls der Smartphone-Einsatz unumgänglich ist, sollte ein dediziertes Gerät ohne persönliche Informationen verwendet werden. Darüber hinaus empfiehlt sich die Nutzung von Tor-orientierten Browsern wie Orbot auf Android oder VPN-Diensten, wenn die technische Expertise vorhanden ist, um so die Gefahr der Sicherheitslücken zu reduzieren.Ein weiterer kritischer Punkt sind direkte Nachrichten, Antworten und Links auf Twitter.

Besonders URLs stellen eine potenzielle Gefahr dar, da sie durch eingebettete Tracker genutzt werden können, um IP-Adressen zu ermitteln und so Aktivisten zu identifizieren. Daher wird empfohlen, keine direkten Nachrichten mit Links zu öffnen, unabhängig davon, von wem diese stammen. Selbst vermeintlich sichere Links, die über den Dienst Twitter selbst weitergeleitet werden, können bei Klick die Verbindung offenlegen.Die Inhalte, die über den Aktivisten-Account verbreitet werden, sollten keine persönlichen Fotos oder sonstige Rückschlüsse auf die eigene Identität zulassen. Auch Screenshots bedürfen einer sorgfältigen Bearbeitung, um Metadaten oder erkennbare Details des Geräts oder Netzwerks zu entfernen.

Als Profilbild eignen sich ausschließlich neutrale, nicht persönlich identifizierbare Avatare, um weder die Aufmerksamkeit von Verfolgern noch die Gefahr von Stalking zu erhöhen.Absolut essentiell ist das Prinzip des Schweigens. Die Gefahr, dass Informationen über die wahre Identität eines Aktivisten durch Freunde, Familie oder Kollegen weitergegeben werden, ist groß. Selbst unbedachte Bemerkungen oder Andeutungen in privaten Gesprächen können zum Enttarnen führen. Deshalb sollte ein Twitter-Aktivistenkonto als Geheimnis behandelt werden, über das niemand außerhalb der sicher definierten Kreise etwas erfährt.

Auch die Nutzung von Arbeitscomputern oder -netzwerken für solche Aktivitäten ist unbedingt zu vermeiden, da Zugriff und Überwachung durch Arbeitgeber möglich sind, oft sogar rechtlich zulässig, wobei die Privatsphäre hier kaum gewährleistet ist.Auf technischer Ebene empfiehlt es sich, alle genutzten Geräte zu verschlüsseln. Festplattenverschlüsselung sowie die konsequente Nutzung von starken Passwörtern und Passwortmanagern können die Sicherheit deutlich erhöhen. Ein Passwortmanager, der seine Daten lokal speichert, bietet dabei zusätzliche Vorteile gegenüber Cloud-basierten Lösungen. Regelmäßige Updates der Betriebssysteme und Programme schließen bekannte Sicherheitslücken, die sonst von Geheimdiensten oder Kriminellen ausgenutzt werden könnten.

Fingerabdrucksensoren sollten vermieden werden, da diese biometrischen Daten juristisch oder außergerichtlich angeordnet zur Herausgabe erzwungen werden können – was bei Passwörtern in vielen Ländern nicht der Fall ist.Darüber hinaus kann das Ändern des Schreibstils und der Verwendung bestimmter Wörter auf der Aktivistenplattform dabei helfen, eine stilometrische Analyse zu erschweren. Diese Analyse wird von staatlichen Stellen benutzt, um anonyme Accounts durch die Schreibweise zuzuordnen. Ein bewusst anderer, sogar parodistischer Stil kann die Identifizierung durchaus erschweren und damit die Sicherheit erhöhen.Wer sich dauerhaft sicher engagieren will, sollte seine Fähigkeiten und Tricks regelmäßig üben.

Fehler bei der Nutzung anonymisierter Konten können zu sofortiger Enttarnung führen. Genau wie Profis ständig trainieren, sollten auch Aktivisten ihre Sicherheitsroutinen einüben, bevor sie sich mit sensiblen Inhalten öffentlich zeigen. So kann die Gefahr „der ersten und letzten Fehler“ reduziert werden, bei denen ein einzelner Ausrutscher fatale Folgen haben könnte.Der potentielle Gegner, der hinter der Verfolgung von Aktivisten steckt, ist vielfältig. Dazu gehören Twitter selbst als Plattformbetreiber, Strafverfolgungsbehörden, Geheimdienste, investigative Journalisten und auch Personen aus dem persönlichen Umfeld.

Jede dieser Gruppen verfolgt unterschiedliche Interessen und verfolgt verschiedene Methoden, daher sind die Schutzmaßnahmen vielseitig und müssen breit gedacht werden. Die Hauptbedrohung für viele Aktivisten bleibt jedoch oftmals die eigene Sorglosigkeit im Umgang mit Informationen und Kontakten im realen Leben.Es ist wichtig, sich nicht von der Angst lähmen zu lassen. Autoritäre Regime richten ihre Maßnahmen meist gegen ausgesprochene „Schwergewichte“. Für viele Aktivisten besteht die größte Gefahr darin, dass das Engagement bekannt wird und vorübergehende Repressalien nach sich zieht – etwa Entlassungen oder öffentliche Anfeindungen.

Auch wenn das unangenehm ist, so überlebt man es oft. Sich stattdessen auf Disziplin und den bewussten Umgang mit Sicherheitsregeln zu konzentrieren, ist daher zielführender, als sich im Vorfeld zu fürchten.Unterschätzt werden darf jedoch nicht der psychische Druck, der mit der Führung einer geheimen Identität einhergeht. Die Aufteilung der Persönlichkeit, das Heraushalten von zwei Welten und die Daueranspannung können langfristig stark belasten. Aktivisten sollten deshalb erwägen, professionelle psychologische Unterstützung in Anspruch zu nehmen, um die mentale Gesundheit zu erhalten.

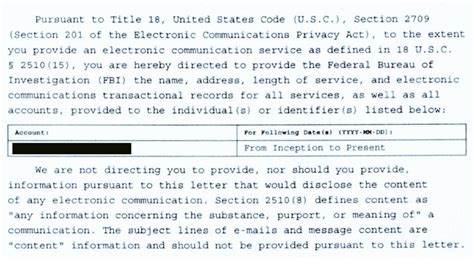

Anonymität im therapeutischen Kontext bietet dabei die Möglichkeit, offen über Belastungen zu sprechen und Strategien gegen Stress zu entwickeln.Auf Twitter werden von der Plattform selbst, aber auch von Datenbrokern umfangreiche persönliche Informationen gesammelt. Behörden verlangen im Rahmen von Ermittlungen umfassende Datensätze, die unter anderem IP-Adressen, Standortinformationen, Interaktionen und Geräteinformationen enthalten. Obwohl das Tor-Netzwerk eine gute Möglichkeit bietet, sich vor Rückverfolgung zu schützen, verfügen Strafverfolgungsbehörden wie das FBI über fortgeschrittene Techniken, um bekannte Tor-Ausstiegsknoten zu umgehen oder VPN-Verbindungen durch Forderungen bei den jeweiligen Anbietern offenzulegen. Daher gilt: Je vorsichtiger, disziplinierter und konsequenter die Nutzer mit solchen Tools umgehen, desto geringer das Risiko.

Kurz zusammengefasst sind die wichtigsten Regeln das konsequente Schweigen über eigene Aktivitäten, die ausschließliche Nutzung anonymisierender Technologien wie Tor, der Verzicht auf Arbeitsgeräte und -netze, sowie die sorgfältige Trennung von privatem und politischem Leben. Mit diesen Prinzipien lässt sich das Risiko von Identitätsenthüllungen und daraus resultierenden Konsequenzen deutlich vermindern. Engagierte Aktivisten sind in der Lage, mit diesen Sicherheitsmaßnahmen auch unter hohem Druck weiterhin wirksam politisch zu wirken und ihre Stimme zu erheben.Twitter-Aktivistensicherheit ist ein komplexes Feld, das technische, organisatorische und psychologische Aspekte verbindet. Für alle, die sich für soziale Gerechtigkeit einbringen und Risiken minimieren wollen, bieten fundierte Kenntnisse und die disziplinierte Umsetzung der beschriebenen Prinzipien einen wertvollen Schutz.

Nur wer seine digitale Identität schützt und mit System denkt, wird im digitalen Zeitalter widerstandsfähig bleiben und Veränderungen vorantreiben können.