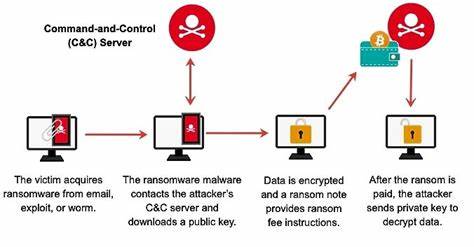

Ransomware gehört seit über einem Jahrzehnt zu den bedrohlichsten Cyberangriffen weltweit. Millionen von Organisationen und Privatpersonen sind bereits Opfer von Erpressungssoftware geworden, die Daten verschlüsselt und hohe Lösegeldforderungen stellt. Doch obwohl die aufgebaute Verteidigungsinfrastruktur in den letzten Jahren verbessert wurde, zeigt die technische Evolution, dass das nächste Level der Ransomware bereits an der Tür steht: Die Infektion direkt auf der CPU-Ebene. Diese neue Bedrohung könnte das gesamte Sicherheitskonzept von Grund auf verändern und Sicherheitslösungen weit überfordern. Die Idee von CPU-Ransomware entstand aus der ersten Schwachstelle in AMD Zen-Prozessoren, bei der es Angreifern gelang, unautorisierte Microcode-Updates in den Chip einzuspielen.

Normalerweise werden Microcode-Updates ausschließlich von den Chip-Herstellern bereitgestellt, um Fehler zu beheben oder die Leistung zu optimieren. Doch der Nachweis von Google zeigte, dass es möglich ist, den Zufallsgenerator der CPU so zu manipulieren, dass er immer die Zahl 4 ausgibt. Dieses Experiment öffnet die Tür zu weitreichender Manipulation auf Hardwareebene, die weder über klassische Virenscanner noch über Betriebssystem-Maßnahmen entdeckt oder behoben werden kann. Christiaan Beek, Senior Director für Bedrohungsanalysen bei Rapid7 und bekannter Firmware-Sicherheitsexperte, entwickelte sogar eine Proof-of-Concept-Ransomware, die sich im Prozessor versteckt. Sein Ansatz zeigt das worst-case-Szenario auf: Die Schadsoftware nutzt Microcode-Veränderungen, um die CPU direkt zu kontrollieren, wodurch herkömmliche Schutzmechanismen vollkommen wirkungslos werden.

Sobald die Ransomware auf dieser Ebene operiert, werden selbst neuinstallierte Betriebssysteme und System-Resets wirkungslos, da die Infektion im Hardware-Fundament verankert ist. Diese bedrohliche Zukunft ist kein rein theoretisches Konstrukt mehr. Seit Jahren beobachten Sicherheitsforscher zunehmende Aktivitäten rund um UEFI-Bootkits, die in der Lage sind, das Secure Boot zu umgehen und Malware fest im Firmware-Bereich zu verankern. Im Jahr 2018 tauchten diese Bootkits erstmals auf und werden heute auf Cybercrime-Marktplätzen gehandelt. Die kriminellen Gruppen arbeiten verstärkt daran, Schadcode in die frühesten Phasen des Systemstarts zu integrieren, um eine noch tiefere Persistenz und Kontrolle zu erreichen.

Die 2022 veröffentlichten Konti-Leaks warfen zusätzliches Licht auf die Entwicklung von Firmware- und CPU-Infizierender Schadsoftware. Entwickler der berüchtigten Ransomware-Gruppe diskutierten darin offen über Methoden, um den UEFI-Firmware-Speicher zu modifizieren. Im Gespräch standen Wege, die Verschlüsselung bereits vor dem Laden des Betriebssystems zu starten, was herkömmliche Antiviren-Lösungen wirkungslos macht. Die Möglichkeit, durch Manipulation des BIOS einen eigenen Bootloader einzuschleusen, der den Zugriff auf Daten blockiert, ist eine neue Eskalationsstufe der Cybererpressung. Trotz des Potenzials dieser neuen Bedrohung existieren bislang kaum dokumentierte Fälle von funktionierender CPU-Level-Ransomware im echten Einsatz.

Das liegt nicht zuletzt an der Komplexität und dem hohen technischen Aufwand, der für eine solche Infektion benötigt wird. Allerdings lässt die zunehmende Professionalisierung von Ransomware-Gruppen vermuten, dass es nur eine Frage der Zeit ist, bis erste Angreifer diese Technologie effektiv nutzen. Für Unternehmen und private Nutzer stellt dies eine alarmierende Entwicklung dar. Die Sicherheitsarchitektur muss fundamental überdacht und erweitert werden, um Angriffe bereits auf Firmware- und Hardware-Ebene abwehren zu können. Bewährte Maßnahmen wie die Implementierung von Multi-Faktor-Authentifizierung, regelmäßige Updates und ein verbessertes Schwachstellenmanagement bleiben weiterhin essenziell, können in einem solchen Szenario aber allein keinen vollständigen Schutz garantieren.

Die Sicherheitsbranche ist gefordert, neue Lösungsansätze zu entwickeln. Hardware-Hersteller müssen ihre CPUs mit robusteren Schutzmechanismen ausstatten und Wege finden, unautorisierte Microcode-Änderungen zu verhindern oder zu erkennen. Gleichzeitig sind Softwarehersteller aufgerufen, tiefer in die Firmware-Sicherheit zu investieren, um Bootkits und ähnliche Bedrohungen frühzeitig abzufangen. Auch der Einsatz von künstlicher Intelligenz in der Erkennung von Anomalien auf Hardwareebene könnte zukünftig eine wichtige Rolle spielen. Neben technischen Maßnahmen ist die Sensibilisierung und Ausbildung von Mitarbeitern unerlässlich.

Ein Großteil der erfolgreichen Ransomware-Angriffe basiert auf menschlichen Fehlern: schwache Passwörter, mangelhafte Zugriffskontrollen oder das Fehlen von Sicherheitsupdates. Solange Cyberhygiene und einfache Security-Basics nicht vollständig implementiert sind, bleibt das Ökosystem anfällig – selbst für die hochentwickelten Bedrohungen von morgen. Der einfache Zugang zu Cybercrime-Marktplätzen und die Professionalisierung der Erpressungsindustrie treiben die Entwicklung immer ausgeklügelterer Techniken voran. Die Kombination aus klassischer Ransomware und neuer Hardware-Manipulation ist ein Szenario, das Unternehmen jetzt ernst nehmen müssen, um den massiven Schäden vorzubeugen, die durch solche Angriffe entstehen können. Fazit ist, dass die Bedrohung durch Ransomware sich jenseits der Softwareebene ausweitet und auch die Hardware ins Visier nimmt.

Ransomware auf CPU-Ebene könnte künftig das Sicherheitsgefühl fundamental erschüttern und Schutzmaßnahmen auf ein neues Level heben. Ein ganzheitlicher Sicherheitsansatz, der technische Innovation, solides Schwachstellenmanagement und konsequente Cyberhygiene vereint, ist notwendig, um diesen techno-criminellen Bedrohungen zukünftig wirksam zu begegnen.