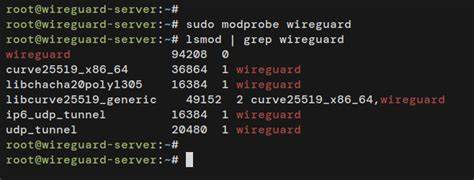

In der Welt der Netzwerktechnologie gilt Verschlüsselung lange Zeit als Leistungshürde, die gebremste Datenraten selbst bei einfachen Gigabit-Verbindungen verursacht. VPNs, die stark auf Verschlüsselung setzen, ließen Nutzer oft an der Geschwindigkeit zweifeln. Das ist ein gängiger Eindruck, der nicht selten die Annahme untermauert, dass sichere Verbindungen kaum die volle Bandbreite im Netzwerk ausschöpfen können. Doch die Realität entwickelt sich stetig weiter, besonders beim Aufkommen moderner VPN-Lösungen wie WireGuard im Linux-Kernel. Ein aktueller Praxistest auf typischer Serverhardware zeigt, wie WireGuard selbst ohne aufwendige Optimierung mühelos gigabitfähige Übertragungsraten erreicht und dabei erstaunlich niedrige CPU-Auslastungen verursacht – schnelle und sichere VPN-Verbindungen sind also kein Widerspruch mehr.

Diese Erkenntnisse werfen einen neuen Blick auf das Verhältnis zwischen Verschlüsselung und Performance im Netz. Während viele bisher OpenVPN oder L2TP mit dem gängigen Flaschenhals bei der Geschwindigkeit in Verbindung brachten, zeigt WireGuard, dass ein moderner, schlanker VPN-Stapel viel effizienter arbeiten kann. Der Einsatz auf serverseitiger Infrastruktur mit typischen CPUs – wie den Xeon-Prozessoren der E-2226G-Serie – deckt auf, dass selbst „mittelmäßige“ Hardware keine spürbare Bremse darstellt. Die Leistungsdaten offenbaren zudem, dass WireGuard in relativ geringer CPU-Belastung ein volles 1-Gigabit-Netzwerk bei der Datenübertragung saturieren kann, was für viele professionelle VPN-Szenarien ein starkes Argument ist. Damit entfällt der Zwang, auf besonders leistungsstarke Server für die reine VPN-Terminierung auszuweichen.

Eine wichtige Erkenntnis im Testprozess war, dass Leistungswerte des WireGuard-Tunnels selbst nicht direkt der realen Netzwerkschicht entsprechen. Verschlüsselungs-Overhead verursacht unvermeidbar eine leichte Reduzierung der nutzbaren netzwerkseitigen Bandbreite. Hier lohnt es sich, stets den Blick auf die darunterliegende Schnittstelle zu richten, um das tatsächliche Potential der Netzwerkanbindung korrekt zu interpretieren. Die technische Basis dieses Fortschritts liegt unter anderem in den Designprinzipien von WireGuard. Im Gegensatz zu vielen älteren VPN-Protokollen setzt WireGuard auf minimalistische Code-Struktur und moderne Kryptographie, die gemeinsam eine hohe Geschwindigkeit erlauben, ohne Sicherheitsrisiken einzugehen.

Dabei war bei der Entwicklung nicht vorrangig die Verschlüsselungsgeschwindigkeit das Ziel, sondern stabile Sicherheit bei gleichzeitig schlankem, leicht wartbarem Code. Dass gleichzeitig eine so gute Performance erzielt wird, ist umso bemerkenswerter. Die aktuell beobachteten Datenraten von WireGuard auf 1-Gigabit-Netzwerken zeigen, dass die ursprüngliche Skepsis gegenüber VPN-Performance heute nicht mehr uneingeschränkt gilt. Das Vertrauen in eine reibungslos schnelle und sichere VPN-Nutzung wird durch praktische Messungen untermauert. Darüber hinaus lässt sich die Annahme treffen, dass bei entsprechend dimensionierter Hardware – beispielsweise bei Servern, die 10-Gigabit-Ethernet unterstützen – WireGuard leicht Bandbreiten über 1 Gbit/s ermöglichen kann.

Interessanterweise war die eingesetzte Hardware im Test eher durchschnittlich und stellte keine High-End-CPU dar. Das erzeugt Hoffnung, dass auch im Produktionsumfeld und bei alltäglichen Serverkonfigurationen eine effiziente VPN-Verschlüsselung gewährleistet ist, ohne zu stark auf spezialisierte Hardware angewiesen zu sein. Diese Erkenntnis ist für die Planung von Netzwerkinfrastrukturen unter Berücksichtigung von Datenschutz und Performance äußerst relevant. Administratoren, die bislang aus Angst vor Performance-Einbußen auf Verschlüsselung verzichtet haben, können mit WireGuard eine moderne Lösung finden, die keine Kompromisse zwischen Geschwindigkeit und Sicherheit verlangt. Zusätzlich dazu ergeben sich Vorteile durch die einfache Installation und die Kernel-Integration von WireGuard im Linux-Ökosystem.

Die direkte Einbindung in den Kernel sorgt für weniger Kontextwechsel, schnellere Paketverarbeitung und insgesamt bessere Performance bei der Datenübertragung als bei User-Space-Lösungen. Ein weiterer Aspekt der praktischen Anwendung betrifft die Skalierbarkeit im Netzwerk. Die Beobachtungen legen nahe, dass neben Gateway-Systemen auch Dateiserver und andere Dienste mit moderaten CPUs WireGuard-Terminierung direkt handhaben können. Das kann redundanten Netzwerkverkehr reduzieren und die Netzwerkarchitektur vereinfachen. Natürlich sind bei der Planung und Umsetzung auch Details wie die feine Abstimmung des Betriebssystems und der Netzwerkschnittstellen nicht zu vernachlässigen, um das volle Potenzial von WireGuard auszuschöpfen.

Doch die Grundvoraussetzung, dass die Software selbst hohe Datenraten sicher verarbeiten kann, ist auf jeden Fall gegeben. Ebenfalls ist nachvollziehbar, dass unterschiedliche VPN-Implementierungen je nach Setup und Hardwarekonfiguration variieren können. Dennoch zeigen aktuelle Messwerte, dass die oft zitierte Leistungsgrenze von Verschlüsselung nicht mehr den Stand der Technik widerspiegelt. Zusammenfassend lässt sich sagen, dass WireGuard im Linux-Kernel auf relativ moderner Serverhardware zeigt, wie leistungsfähig sich sichere VPN-Verbindungen heute darstellen. Mit geringerer CPU-Auslastung als früher üblich und voller Ausnutzung von Gigabit-Netzwerken beweist WireGuard seine Stellung als zukunftsfähige VPN-Lösung.

Für Unternehmen und Entwickler ergeben sich damit neue Möglichkeiten, sichere Kommunikationswege zu implementieren, ohne dabei auf Geschwindigkeit zu verzichten. Es ist sinnvoll, eigene Tests und Tuning-Maßnahmen durchzuführen, um die bestmögliche Performance im eigenen Netzwerkumfeld zu realisieren. Die Zeit, in der man Verschlüsselung als unvermeidliche Performancebremse wahrnehmen musste, ist vorbei. WireGuard zeigt, dass Sicherheit und Geschwindigkeit Hand in Hand gehen können – und das auf weit verbreiteter Hardware, die vielen IT-Teams bereits zur Verfügung steht.