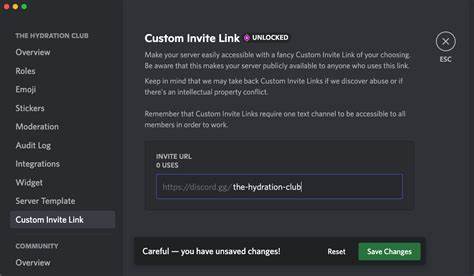

Discord hat sich als eine der führenden Plattformen für Kommunikation unter Gamern und Communities etabliert, doch genau diese Beliebtheit macht sie auch zu einem attraktiven Ziel für Cyberkriminelle. Kürzlich wurde eine neue, hochentwickelte Malware-Kampagne aufgedeckt, die eine Sicherheitslücke in der Discord-Einladungssystematik ausnutzt, um schädliche Software wie den AsyncRAT-Remote-Access-Trojaner und den spezifizierten Skuld Stealer zu verbreiten. Diese Angriffe richten sich vornehmlich gegen Nutzer von Kryptowährungs-Wallets und haben weitreichende Konsequenzen für die digitale Sicherheit und den Datenschutz der Betroffenen. Im Zentrum dieser Sicherheitslücke steht ein besonderes Feature von Discord, das es erlaubt, sogenannte Vanity-Links – also personalisierte, benutzerdefinierte Einladungslinks – wiederzuverwenden oder abgelaufene sowie gelöschte Einladungen erneut registrieren zu können. Während diese Funktion für die Benutzerfreundlichkeit und Verwaltung von Discord-Servern gedacht ist, enthält sie eine Schwachstelle, die Cyberkriminellen ermöglicht, links, die ursprünglich von legitimen Communities verwendet und geteilt wurden, zu kapern und so unwissende Nutzer auf bösartige Server umzuleiten.

Diese Methode namens Einladungslink-Hijacking stellt ein neuartiges und äußerst gefährliches Angriffsszenario dar. Nutzer, die beispielsweise Links in Foren, auf sozialen Medien oder Websites anklicken, erwarten, dass sie zu vertrauenswürdigen Discord-Gemeinschaften gelangen. Stattdessen werden sie heimlich zu von Angreifern kontrollierten Servern geführt, die darauf ausgelegt sind, Malware unbemerkt zu verteilen. Die Angreifer treiben die Täuschung weiter, indem sie das sogenannte ClickFix-Phishing-Verfahren einsetzen. Nach dem Beitritt zum gefälschten Server werden die Nutzer gebeten, eine Verifizierung durchzuführen, die vermeintlich für den Vollzugang zum Server erforderlich ist.

Tatsächlich verbirgt sich hinter dem „Verifizierungsbutton“ ein ausgeklügeltes Social-Engineering-Manöver: Durch das Klicken wird ein JavaScript ausgeführt, das eine PowerShell-Befehlszeile automatisch in die Zwischenablage kopiert. Die Betroffenen werden angewiesen, diese Befehlszeile im Windows-“Ausführen“-Dialog einzufügen, wodurch im Hintergrund ein PowerShell-Skript von einer vertrauenswürdig erscheinenden Plattform wie Pastebin heruntergeladen und ausgeführt wird. Der mehrstufige Infektionsprozess ist so gestaltet, dass er sowohl unauffällig als auch höchst effizient ist. Nach dem Laden initialer Downloader-Komponenten werden zwei Hauptschadprogramme installiert: AsyncRAT und Skuld Stealer. AsyncRAT ermöglicht den Angreifern umfassende Fernzugriffsmöglichkeiten auf das infizierte System, was massive Kontrollverluste und Datenlecks nach sich ziehen kann.

Hierbei kommt sogar eine Technik namens Dead Drop Resolver zum Einsatz, welche via Pastebin die Verbindung zum eigentlichen Command-and-Control-Server (C2) herstellt und es ermöglicht, Sicherheitsmaßnahmen wie Sandbox-Analysen zu umgehen. Parallel dazu wird der Skuld Stealer über Bitbucket geladen, eine Open-Source-Code-Hosting-Plattform, die bei diesem Angriff als Tarnung dient. Skuld ist ein speziell dafür entwickelter Informationsdiebstahl-Trojaner, programmiert in Golang, der darauf abzielt, sensible Informationen aus populären Browsern und Plattformen auszulesen. Besonderen Fokus legt dieser Schädling auf den Diebstahl von Daten aus Kryptowährungs-Wallets wie Exodus und Atomic Wallet. Hierfür nutzt Skuld eine raffinierte Technik namens Wallet Injection, bei der legitime Applikationsdateien durch präparierte, mit Malware infizierte Dateien ersetzt werden, die aus einer GitHub-Quelle stammen.

Die Mehrheit der Angriffe richtet sich damit eindeutig gegen Nutzer aus der Kryptowährungs-Community und zeigt, dass finanzielle Motive hinter diesen Kampagnen stehen. Der Zugriff auf Seed Phrasen und Passwörter ermöglicht es den Kriminellen, digitale Vermögenswerte ohne das Wissen der Opfer zu entwenden. Zudem setzt der Skuld Stealer eine modifizierte Version des Open-Source-Tools ChromeKatz ein, um die auf Chrome basierende App-Bound-Verschlüsselung auszutricksen, und exfiltriert die erbeuteten Daten schließlich über einen Discord-Webhook, was es schwer macht, verdächtige Datenübertragungen zu erkennen. Besonders perfide ist die Nutzung vertrauenswürdiger Cloud-Dienste wie GitHub, Bitbucket, Pastebin und Discord zur Verteilung der Schadsoftware und zum Datendiebstahl. Diese Vorgehensweise sorgt dafür, dass die Angriffe kaum auffallen und von Sicherheitslösungen häufig als legitimer Traffic eingestuft werden.

Erst durch intensivere Analysen konnten Sicherheitsexperten die Hintergründe und Mechanismen dieser Kampagne aufdecken. Der Angriff wurde von Check Point, einem führenden Unternehmen für Cybersicherheit, identifiziert und analysiert. Dessen Untersuchungen zeigten auch eine zweite Kampagne desselben Akteurs auf, bei der ein manipuliertes Programm als ein angebliches Hacktool zum Umgehen von Kopierschutzmaßnahmen bei Videospielen verbreitet wurde. Diese Software war ebenfalls über Bitbucket verfügbar und wurde bereits hunderte Male heruntergeladen. Zu den hauptsächlich betroffenen Ländern zählen die Vereinigten Staaten, Vietnam, Frankreich, Deutschland, die Slowakei, Österreich, die Niederlande und das Vereinigte Königreich.

Daraus wird ersichtlich, dass die Gefahr international verteilt ist und keine Region ausgeschlossen wird. Discord selbst hat die bösartigen Bots mittlerweile deaktiviert und arbeitet aktiv daran, solche Invite-Links zu entfernen und gegen verantwortliche Accounts sowie Server vorzugehen. Ein offizieller Sprecher betonte, dass Discord kontinuierlich die Sicherheit der Nutzer sowie der Plattform priorisiere und fortlaufend Maßnahmen zur Verbesserung einführe. Dabei werden Nutzer, Server und Applikationen überwacht, die gegen die Nutzungsbedingungen verstoßen. Die Schwachstelle verdeutlicht, wie eine scheinbar harmlose Funktion innerhalb einer weitverbreiteten Kommunikationsplattform zu einem mächtigen Einfallstor für Angriffe werden kann.

Die gezielte Ausnutzung des Wiederverwendungsmechanismus von Invite-Links demonstriert die Kreativität der Angreifer, welche problemlos legitime Einladungen kapern, um Besucher umzuleiten und mit Schadsoftware zu infizieren. Zudem zeigt der gezielte Angriff auf Kryptowährungs-Wallets die zunehmende Gefahr für digitale Vermögenswerte durch neuartige Malware, die speziell dafür geeignet ist, Seed Phrasen, Passwörter und weitere Authentifizierungsdetails zu stehlen. Für Nutzer von Discord und anderen Plattformen bedeutet dies, dass sie besonders vorsichtig sein müssen, welchen Links sie folgen und welche Aktionen sie durchführen, besonders wenn diese unerwartet eine sogenannte Verifizierung erfordern. Zur Prävention ist es unerlässlich, niemals unbekannten Links zu folgen oder unbesehen Anweisungen zur Ausführung von Befehlen auf dem Computer zu befolgen. Nutzer sollten stets sicherstellen, dass sie Einladungen nur von verifizierten Quellen erhalten und bei der Aufforderung zur Kontoauthentifizierung oder Verifizierung auf verdächtige Signale achten.

Netzwerkadministratoren und IT-Sicherheitsverantwortliche sind aufgefordert, verstärkt auf die Sicherheit von Discord-Servern und Invite-Links zu achten und bei Hinweis auf missbräuchliche Links unverzüglich zu reagieren. Zusammenfassend stellt der Angriff auf Discord-Einladungslinks eine moderne, ausgeklügelte Bedrohung dar, die durch die Kombination von technischer Schwäche, Social Engineering und der Nutzung legitimer Cloud-Services ein besonders schwer zu durchschauendes und gefährliches Szenario darstellt. Die Kooperation von Plattformen wie Discord, Sicherheitsfirmen und Nutzern ist essenziell, um die Verbreitung solcher Angriffe zu unterbinden und die digitale Sicherheit zu erhöhen. Nur durch erhöhte Aufmerksamkeit und technische Verbesserungen lässt sich verhindern, dass Angreifer weiterhin die Vertrauenswürdigkeit etablierter Communities zum Schaden der Nutzer ausnutzen.

![Liquid Glass – WWDC25 [video]](/images/76480543-39EC-45BF-822C-E287278B123C)