Die Programmierung von speicherverwaltenden Systemen zählt zu den komplexeren Aufgabengebieten innerhalb der Informatik. Insbesondere wenn es darum geht, objektorientierte oder systemnahe Sprachen wie Rust mit einem effizienten Speicherallokator auszustatten. Ein interessanter Ansatz ist dabei die Entwicklung eines preloadbaren malloc in Rust unter Verwendung von MMTk, dem Memory Management Toolkit. Rust selbst gewinnt zunehmend an Bedeutung für Systeme, die hohe Sicherheit und Performance verlangen. Ein preloadbarer malloc bietet die Möglichkeit, das Standardverhalten des Heap-Speichers bei Programmen gezielt zu überschreiben und so feinere Steuerung und Analyse zu ermöglichen.

MMTk hat sich als leistungsfähiges Toolkit im Bereich Speicher- und Heap-Management erwiesen. Ursprünglich im Kontext von JikesRVM entwickelt, wurde es mittlerweile komplett in Rust neu geschrieben. Diese Neuentwicklung öffnet die Tür, MMTk nicht nur in der Java Virtual Machine, sondern in zahlreichen anderen Laufzeitumgebungen und Programmiersprachen einzusetzen. So haben bereits Sprachen wie Julia und Rust optional MMTk in ihre Mainline-Releases integriert. Für Entwickler bedeutet das, dass sich moderne und hochparametrisierbare Speicherverwaltungen einfacher übergreifend nutzen lassen.

Das Ziel, ein preloadbares malloc in Rust zu implementieren, integriert MMTk in den Prozess, so dass es klassische C-Laufzeiten überschreibt. Dies ist dank der Möglichkeit, Shared Libraries über die Umgebungsvariable LD_PRELOAD vorzuladen, machbar. Auf diese Weise erzeugt man eine shared library, die das herkömmliche malloc ersetzt. Es gibt viele technische Hürden, die überwunden werden müssen, um dies effizient und sicher für den Prozess durchzuführen. Eine der Hauptschwierigkeiten liegt in der Vermeidung von Rekursionseffekten durch den Globalmalloc-Aufruf.

Da viele Bibliotheken, darunter auch rust-eigene Standardbibliotheken, intern auf malloc zurückgreifen, besteht die Gefahr, dass die Implementierung des neuen mallocs sich selbst aufruft und so in eine Endlosschleife gerät. Um dem entgegenzuwirken, verwendet man eine sogenannte private malloc, etwa jemalloc, und ersetzt so die globale Zuweisung in Rust-Code mit dem Attribut #[global_allocator]. Dadurch stellen wir sicher, dass Rust-interne Speicheranforderungen außerhalb unserer eigenen malloc-Implementierung bedient werden und die Zirkularität vermieden wird. Neben den direkten Aufrufen existieren zudem transitive Fälle, in denen Rust-Bibliotheken indirekt über C-API-Aufrufe oder durch dynamische Verlinkung auf malloc zugreifen. Beispielsweise verursacht der Aufruf von __cxa_thread_atexit_impl aus der C-Bibliothek, der wiederum malloc verwendet, das Gefahrenszenario einer rekursiven Benutzung.

Da hier die Verlinkung auf globaler Ebene erfolgt und wir keine feingranulare Kontrolle über einzelne Symboldefinitionen und Verweise im Linkprozess besitzen, steht man vor der Herausforderung, solche rekursiven Pfade zuverlässig zu unterbinden. Um diese Komplikationen zu lösen, geht ein möglicher Ansatz in Richtung einer selbstenthaltenden Shared Library. Dabei wird beispielsweise eine zweite, statisch gelinkte Kopie der C-Bibliothek in die Shared Object-Datei eingebunden. Das erlaubt, alle für unseren Malloc relevanten Funktionen und Symbole isoliert verfügbar zu haben, ohne dass sie auf die dynamische globale C-Laufzeitbibliothek verweisen. Somit lassen sich unerwünschte rekursive Querverweise ausschließen.

Allerdings bringt dieser Weg einen erheblichen Mehraufwand sowie die Gefahr von doppelten Speicherverwaltungen mit sich, vor allem wer Ressourcen wie den heap-basierten sbrk()-Mechanismus nutzt. Um Konflikte bei Ressourcenzugriffen, beispielsweise beim Heaperweiterungspunkt brk, zu vermeiden, verwenden moderne malloc-Implementierungen stattdessen mmap-basierte Speicherallokationen. Durch die unabhängige Verwaltung von Speicherbereichen minimiert sich das Risiko von Überschneidungen zwischen mehreren Instanzen desselben Codes im Prozess. Der Aufbau und die Konfiguration des Linkprozesses stellt eine dritte wesentliche Hürde dar. Rusts Compiler rustc abstrahiert den Linker stark, so dass klassische Mechanismen zur Definition von Symbol-Sichtbarkeiten, Export-Regeln und Versionierungen erschwert werden.

rustc verwendet automatisch generierte Version-Skripte, die meist alle nicht explizit exportierten Symbole auf hidden setzen. Dies führt dazu, dass zusätzliche C- oder Assembler-Dateien, die zusammen mit Rust-Code linkt werden, standardmäßig keine Symbole exportieren und somit unser malloc im Prozess nicht sichtbar ist. Um dem entgegenzuwirken, haben sich verschiedene Methoden etabliert. Ein relativ pragmatischer Weg ist es, die von rustc erzeugten Version-Skripte zu überschreiben oder zu entfernen. Dafür kann eine Wrapper-Skriptlösung beim Linkvorgang genutzt werden, die rustc aushebelt, das erzeugte Version-Skript entfernt und so selbst die Kontrolle über die Symbolexporte übernimmt.

Anderweitig muss man eigenhändig Version-Skripte mit den gewünschten und notwendigen Symbolen für die malloc-API schreiben. Dies ist zwar umständlich, aber im Moment eine notwendige Maßnahme, um gewünschte Symbole sichtbar zu machen. Parallel bieten Linker-Optionen wie -Bsymbolic eingeschränkte Möglichkeiten, die Bindung von Symbolen auf lokale Definitionen zu erzwingen und so symbolische Rekursionen zu vermeiden. Allerdings reichen diese oft nicht aus, um alle dynamischen Verweisproblematiken, insbesondere in der komplexen Verschachtelung von Rust- und C-Bibliotheken, vollständig auszuschließen. Eine weitere Herausforderung ist die Bereitstellung der Eigenschaft, dass der neue malloc keine direkten Verweise auf das globale malloc aufweist.

Beispielsweise kann man das Vorhandensein des Symbols __cxa_thread_atexit_impl innerhalb der eigenen Shared Library mit der Eigenschaft „extern_weak“ deklarieren und den Wert explizit auf null setzen. So kann die Rust-Bibliothek den Aufruf der Funktion sicher umgehen und alternative Wege implementieren ohne auf die Umgebungsfunktion zurückgreifen zu müssen. Um Nebeneffekte auf andere Bibliotheken im Prozess zu verhindern, wird die Sichtbarkeit des Symbols auf hidden gesetzt. Auch wenn diese Mechanismen in der Praxis funktionieren, stößt man auf systembedingte und toolchain-spezifische Probleme, etwa Bugs in der GNU-Binutils-Suite, die sich derzeit nur mit ungewohnten Workarounds adressieren lassen. Das zeigt, wie speziell der Einsatzbereich ist und wie tief man in die Details der Toolchain eintauchen muss, um ein stabiles Ergebnis zu erzielen.

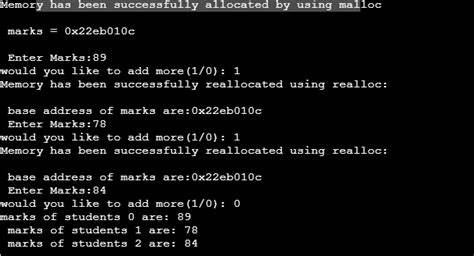

Auf der Ebene des Speichermanagements selbst bot MMTk bisher vor allem Support für Garbage-Collection-extensive Laufzeitumgebungen. Das bedeutet, dass klassische malloc/freemuster zunächst als einfache Nachbildungen mit unvollständigen Freigaben realisiert wurden. Das aktuelle Projekt zeigt, dass es durchaus möglich ist, MMTk für malloc-artige Schnittstellen zu verwenden, um so frühzeitig Proof-of-Concepts zu schaffen. Hierzu zählt die Implementation der Funktion memalign, die als Basis für malloc, calloc und ähnliche Allokationsfunktionen dient. In weiteren Schritten besteht das Ziel darin, die sogenannten VO Bits (Valid Objects) von MMTk zu nutzen, um effizienter Speicherobjekte zu indizieren beziehungsweise deren Grundadressen zu ermitteln.

Die zukünftige Integration von MMTk mit liballocs, einer Meta-Schnittstelle für Speicherverwaltungen, eröffnet die Perspektive, MMTk-basierte Heaps dynamisch und generisch handhabbar zu machen. Programmiersprachen profitieren so von einer flexiblen und modulareren Speicherverwaltung, die sich einfach austauschen und anpassen lässt ohne größere Eingriffe in den Anwendungscode. Der Entwicklungsprozess ist also sowohl eine technische als auch methodologische Herausforderung. Rusts stark abstrahierende Toolchain setzt Grenzen, die man durch Workarounds und kreative Nutzung von Linker-Skripten, Symbolsichtbarkeiten und schwachen Symbol-Definitionen meistern kann. Gleichzeitig erweitert MMTk das Potenzial für plattformübergreifende und sprachunabhängige Speicherverwaltungen.

Die Umsetzung eines preloadbaren malloc in Rust auf Basis von MMTk ist somit ein Pionierprojekt, das zeigt, wie moderne Sprachfeatures, komplexe Laufzeitumgebungen und tiefgreifende Systeminteraktion ineinandergreifen. Zusammenfassend lässt sich sagen, dass die Entwicklung eines preloadbaren malloc in Rust mit MMTk die Verschmelzung von Speicherverwaltungskompetenz, Linker-Wissen und Toolchain-Expertise verlangt. Trotz der aufwendigen Konfigurations- und Anpassungsarbeiten eröffnen sich neue Möglichkeiten in der Gestaltung sicherer, effizienter und hochgradig anpassbarer Speichersysteme. Dabei ist die schrittweise Herangehensweise und der Umgang mit Toolchain-Grenzen ein Paradebeispiel für das Handwerk von Systems-Entwicklerinnen und Entwicklern, die in einem modernen Ökosystem Arbeiten am Grenzbereich zwischen Sprache, Laufzeit und Betriebssystem realisieren. Wer sich für tiefere Einblicke in das Thema interessiert, sollte den Quellcode des Projekts studieren und die laufenden Entwicklungen bei MMTk verfolgen.

Gerade die neu entstandenen Brücken zwischen Garbage-Collected-Runtimes und klassischen malloc-APIs dürften in naher Zukunft zu noch spannendenden Neuerungen in der Speicherverwaltung führen.