In der heutigen digitalen Arbeitswelt haben Social-Media-Plattformen wie LinkedIn eine enorme Bedeutung für die Jobsuche und die berufliche Vernetzung erlangt. Leider nutzen Cyberkriminelle diese Beliebtheit aus, um gezielte Phishing-Angriffe durchzuführen, die oftmals unter dem Deckmantel vermeintlicher Recruiter stattfinden. Diese sogenannte Rekrutierungs-Phishings sind täuschend echte Betrugsversuche, die auf den ersten Blick seriös wirken und insbesondere IT-Fachkräfte ins Visier nehmen. Die Kunst beim Schutz vor solchen Angriffen liegt darin, die typischen Schritte und Mechanismen zu verstehen, die ein Phisher einsetzt, um Vertrauen aufzubauen und an sensible Daten zu gelangen. Ein klassischer Fall eines solchen Phishings begann mit einer Nachricht auf LinkedIn von einem vermeintlichen Personalvermittler, der mit einem ausführlichen Jobangebot aufwartete.

Das Angebot schien zunächst authentisch, denn der angebliche Recruiter behauptete, für ein renommiertes Unternehmen wie Ripple Mitarbeiter zu suchen und lobte den Empfänger als geeigneten Kandidaten – auch wenn die angesprochenen Fähigkeiten und Erfahrungen nicht vollständig übereinstimmten. Bereits an diesem Punkt sollte ein alarmierendes Signal aufleuchten, denn seriöse Recruiter reagieren selten so unkritisch auf fehlende Qualifikationen. Ein weiterer auffälliger Aspekt war die schnelle Bereitschaft des vermeintlichen Recruiters, über Gehalt zu sprechen und relativ hohe Summen zu nennen. Das lockt potenzielle Opfer und erhöht die Versuchung, sich auf den Prozess einzulassen. Die Kommunikation verlagerte sich bald auf eine andere Plattform, nämlich Slack, was nicht ungewöhnlich sein muss, aber ebenfalls Misstrauen erwecken kann, vor allem wenn die Einladung zu einer eigens erstellten Slack-Instanz erfolgt, die keinen klaren Bezug zum beworbenen Unternehmen aufweist.

Der nächste Schritt war die Aufforderung, einen Take-Home-Programming-Test in Python zu absolvieren, bevor ein direktes Gespräch angeboten wurde. Dies stellt eine Umkehrung vieler typischer Bewerbungsprozesse dar, in denen ein persönliches Interview oder zumindest ein Gespräch vorab stattfindet. Durch diese Vorgehensweise lässt sich die Zeit und das Engagement des Bewerbers ausnutzen, ohne wirklich eine interessierte Personalabteilung dahinter zu haben. Die Tatsache, dass der Angeschriebene zuerst um mehr Informationen und einen Anruf bat, die jedoch verweigert wurden, ist ein weiteres Warnsignal. Nach intensivem Zweifeln und genauer Prüfung wurden die Details des angeblichen Recruiters unter die Lupe genommen.

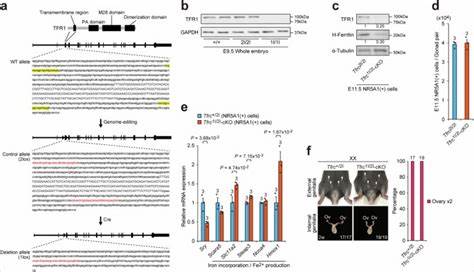

Die LinkedIn-Seite wirkte zunächst glaubwürdig, doch die Verwendung einer privaten Hotmail-E-Mail-Adresse anstelle einer offiziellen Firmenadresse sorgte für Skepsis. Dieses Inkonsequenz ist typisch für Phisher-Profile, die professionell aussehende Profile aufbauen, aber bei genauerem Hinsehen keine unternehmensgebundenen Kontaktdaten liefern können. Auch die Slack-Umgebung mit dem Namen ripple-recruitment war kein Beleg für Authentizität, denn jeder kann einen solchen Namen registrieren. Schließlich wurde der zugesandte Python-Test genau analysiert. Statt eines harmlosen Codes enthielt das Paket eine ausgeklügelte Hintertür (Backdoor), die in einer der zahlreichen Python-Dateien versteckt war.

Diese nutzte eine lange, verschlüsselte Zeichenkette, die bei genauer Betrachtung als base64-codiert enttarnt wurde und gefährlichen, dynamisch ausführbaren Code beinhaltete. Die Hintertür veranlasste das infizierte System, Daten an einen externen Server zu senden und potenziell weiteren schädlichen Code auszuführen. Diese Art von Malware ist besonders heimtückisch, weil sie mit scheinbar legitimen Code ausgeliefert wird und durch das hohe Volumen von ungefähr 58.000 Programmzeilen in 144 Dateien zunächst nicht auffällt. Erfahrene Nutzer erkannten die Gefahr erst durch gezielte Suchanfragen nach ungewöhnlich langen base64-Codierungen in den Dateien.

Der gesamte Fall zeigt eindrücklich, wie sorgfältig und gut getarnt Phishing-Kampagnen heutzutage sein können. Die Angreifer investieren Zeit und Aufwand in die Erstellung umfangreicher falscher Codebasis oder erfinden komplexe Bewerbungsprozesse, um das Vertrauen der Opfer zu gewinnen und sie zur Preisgabe von Informationen oder zur Ausführung von Code zu bewegen. Wer sich vor solchen Angriffen schützen will, sollte mehrere Grundregeln beachten: Misstrauen gegenüber zu schnellen und ungewöhnlichen Abläufen bei Bewerbungen ist angebracht. Offizielle Kontaktdaten sollten geprüft und nicht einfach akzeptiert werden. Auffälligkeiten wie private E-Mail-Adressen in professionellen Kontexten sind Warnsignale.

Auch eine detaillierte Analyse von zugesendeten Testaufgaben oder Programmcode, insbesondere wenn sie unerwartet umfangreich oder verschlüsselt wirken, kann vor Schaden bewahren. Darüber hinaus ist Vorsicht geboten, wenn die Kommunikation kurzfristig auf andere Kanäle wie Slack verlagert wird, vor allem wenn keine offizielle Firmenumgebung genutzt wird. Es empfiehlt sich zudem, Rückfragen zu stellen, etwa ob das Unternehmen die Testaufgabe offiziell freigegeben hat, oder den Recruiter nach einem Gespräch vor Beginn der Tests zu bitten. Für IT-Profis und Entwickler kann es ratsam sein, verdächtige Codepakete in abgesicherten, isolierten Umgebungen zu analysieren und dabei insbesondere nach verstecktem oder verschlüsseltem Code zu suchen, der Anfragen an externe Server stellen könnte. Prinzipien wie die gesundheitliche Distanzierung von unbekannten Codes und die systematische Validierung des Absenders müssen in der Routine Aufnahme finden.

Der Fall verdeutlicht auch, wie wichtig es ist, verdächtige Profile auf Plattformen wie LinkedIn zu melden, sobald Anzeichen für Missbrauch erkennbar sind. Nur durch eine aktive Gemeinschaft kann die Gefahr solcher Angriffe minimiert werden. Insgesamt richtet sich die Bedrohung durch Rekrutierungs-Phishing nicht nur an unerfahrene Nutzer, sondern trifft gezielt auch IT-Experten, die oft zur Entwicklung von Software involviert sind und somit ein attraktives Angriffsziel darstellen. Die Täuschung basiert auf einer Mischung aus sozialer Manipulation, technischer Verschleierung und dem Versprechen einer attraktiven beruflichen Perspektive. Dieses Szenario zeigt eindrucksvoll, wie ernst und vielschichtig die Gefahren durch Phishing in professionellen Kontexten heute sind.

Eine Kombination aus technischem Wissen, kritischem Denken und sorgfältiger Überprüfung kann Betroffene davor bewahren, zu Opfern dieser modernen Cyberkriminalität zu werden. Sensibilisierung und das Teilen von Erfahrungen helfen, weitere Menschen über die Taktiken der Angreifer aufzuklären und das Netz sicherer zu machen.