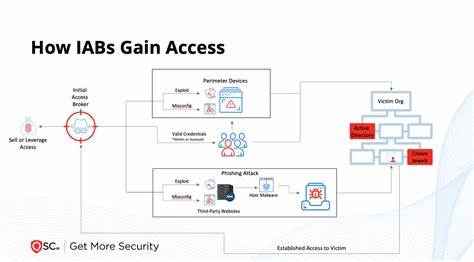

In der heutigen digitalen Ära sind Cyberangriffe immer raffinierter geworden, und besonders Führungskräfte in Unternehmen stehen verstärkt im Fokus krimineller Aktivitäten. Brasilianische Führungskräfte sehen sich seit Anfang 2025 einer neuen, ausgeklügelten Kampagne gegenüber, die speziell darauf abzielt, ihre Systeme über gefälschte E-Mails und legale Softwarezugänge zu kompromittieren. Die Akteure hinter dieser Kampagne sind sogenannte Initial Access Brokers (IAB), die sich mittels Spam-Nachrichten und frei verfügbaren Remote Monitoring and Management (RMM)-Testversionen unerlaubten Zugang zu Netzwerken verschaffen. Dabei nutzen sie das in Brasilien weit verbreitete System der elektronischen Rechnungen, die Nota Fiscal Eletrônica (NF-e), als Lockmittel in ihren Phishing-Angriffen. Das Vertrauen in offizielle Finanz- oder Telekommunikationsunternehmen wird durch die Verwendung gängiger und als legitim wahrgenommener Kommunikationsmethoden gezielt ausgenutzt, um Empfänger zur Interaktion mit schädlichen Links zu verleiten.

Diese Links führen die Opfer auf Dropbox-Links, die eine manipulierte Binary-Datei zum Installieren von RMM-Software enthalten. Besonders problematisch ist dabei die Nutzung von kommerziellen RMM-Tools wie N-able RMM Remote Access und PDQ Connect. Diese Softwarelösungen bieten umfassende Fernzugriffsmöglichkeiten auf betroffene Systeme, wodurch Angreifer Dateien lesen, verändern und remote weitere Schadsoftware installieren können. In einigen Fällen wird nach der initialen Kompromittierung ein weiteres RMM-Produkt, beispielsweise ScreenConnect, nachgeladen, um die Kontrolle über das Zielsystem auszuweiten. Die Angriffe konzentrieren sich hauptsächlich auf C-Level-Manager sowie Mitarbeiter in Finanz- und Personalabteilungen.

Dabei reichen die Ziele über verschiedene Branchen hinweg, darunter Bildungs- und Regierungseinrichtungen. Die Vorgehensweise spiegelt ein tiefes Verständnis für die Organisationsstrukturen und die potenziellen Zugangswege zu geschäftskritischen Informationen wider. Die Täuschung durch die missbräuchliche Verwendung von Trial-Versionen legitim erscheinender RMM-Software stellt eine neue Entwicklung innerhalb der Cyberkriminalität dar. Initial Access Brokers profitieren von kostenlosen oder kostengünstigen Testangeboten, die sie nutzen, um Netzwerke ohne großen Aufwand und ohne Verdacht zu erregen infiltrieren zu können. Unter normalen Umständen werden solche Testversionen von Unternehmen zur Überprüfung der Softwarefunktionalitäten verwendet, doch in diesem Kontext dienen sie als Einfallstor für potentielle Angreifer.

Das Problem wird durch die Tatsache verschärft, dass die RMM-Anwendungen oft digital signiert sind und von anerkannten Herstellern stammen. Dadurch umgehen sie gängige Sicherheitsmechanismen, die üblicherweise bei unbekannter oder nicht verifizierter Software anschlagen würden. Die Entdeckung der Kampagne veranlasste Anbieter wie N-able dazu, betroffene Testkonten umgehend zu deaktivieren, um weiteren Missbrauch zu verhindern. Doch trotz dieser Gegenmaßnahmen ist eine Grundsatzdebatte über die Sicherheit von Trial-Softwarelösungen und deren Risiken im Unternehmensumfeld entbrannt. Parallel zu dieser spezifischen Kampagne beobachten Sicherheitsexperten weltweit eine steigende Anzahl von Phishing-Angriffen, die moderne Abwehrmaßnahmen umgehen und vielfältige Schadsoftware verbreiten.

Beispiele hierfür reichen von Banking-Trojanern wie Grandoreiro über Clever gestaltete Angriffe mit manipulierten Microsoft Word-Dokumenten zur Ausnutzung bekannter Schwachstellen bis hin zu Ferngesteuerten Trojanern (RATs), die sensible Daten abgreifen und Systemfunktionen ausspähen. Diese vielfältigen Angriffsformen zeigen deutlich, wie anpassungsfähig und innovativ Cyberkriminelle agieren, um sich Zugang zu Netzwerken zu verschaffen und ihre Aktivitäten zu tarnen. Die Herausforderung für Unternehmen und deren IT-Sicherheitsverantwortliche besteht darin, Schutzmechanismen zu implementieren, die über einfache Signaturprüfungen hinausgehen und ein ganzheitliches Verständnis der Angriffsvektoren ermöglichen. Schulung und Sensibilisierung der Mitarbeiter, vor allem der Führungskräfte, sind dabei unerlässlich, um Phishing-Bedrohungen zu erkennen und nicht auf manipulierte Links oder Anhänge hereinzufallen. Weiterhin gewinnen modernste Analyse- und Detektionswerkzeuge an Bedeutung, die verdächtige Verhaltensmuster schnell identifizieren können.

Die brasilianische Kampagne unterstreicht die Notwendigkeit, geschäftliche Softwarelösungen kritisch auf potentielle Missbrauchsmöglichkeiten zu überprüfen. Insbesondere Anbieter von RMM-Software stehen in der Pflicht, ihre Produkte und Trial-Angebote sicherer zu gestalten und Mechanismen zu entwickeln, die eine unautorisierte Nutzung durch Dritte erschweren. Gleichzeitig sollten Unternehmen grundlegend ihre Sicherheitspolitik und Zugriffsrechte anpassen, um den Schaden bei erfolgreichen Angriffen zu minimieren. Dazu gehören Maßnahmen wie das Prinzip der minimalen Rechtevergabe, strenge Authentifizierungsprotokolle und regelmäßige Überprüfung der genutzten Softwareinstallationen auf ungewöhnliche Aktivitäten. Die Kombination aus Aufwand zur Prävention, Sensibilisierung der Mitarbeitenden und dem Einsatz modernster Sicherheitslösungen stellt derzeit die effektivste Strategie dar, um den wachsenden Bedrohungen in der Cyberwelt zu begegnen.

Es zeigt sich, dass digitale Rechnungs- und Verwaltungsprozesse besonders anfällig für Täuschungsversuche sind, was die Bedeutung sicherer Kommunikations- und Authentifizierungskonzepte zusätzlich erhöht. Letztlich ist die brasilianische Fallstudie ein eindrucksvolles Beispiel dafür, wie sich Cyberkriminelle bestehender Systeme und Geschäftsprozesse bedienen, um ihre Angriffe zu verschleiern und maximale Wirkung zu erzielen. Unternehmen sollten diese Entwicklungen genau beobachten und aktiv Gegenmaßnahmen ergreifen, um ihre digitale Integrität langfristig zu schützen.