Die Sicherheit von Software, insbesondere in Systemprogrammiersprachen wie C++, ist ein zentrales Anliegen moderner Entwickler und Compiler-Entwickler. Eine der großen Herausforderungen in C++ besteht darin, die Lebensdauer von Variablen und die Gültigkeit von Zeigern und Referenzen mit möglichst minimalem Overhead zur Compile-Zeit sicherzustellen. Clang, als einer der führenden Compiler für C und C++, hat mit der Einführung der intra-prozeduralen Lebensdaueranalyse einen bedeutenden Schritt in Richtung verbesserter Erkennung von Speicherfehlern gemacht. Diese Analyse ermöglicht es, komplexe Probleme wie Use-After-Free oder Use-After-Return innerhalb von Funktionen präziser aufzuspüren. Bisher war Clangs Lebensdaueranalyse auf lokale Betrachtungen innerhalb einzelner Anweisungen beschränkt.

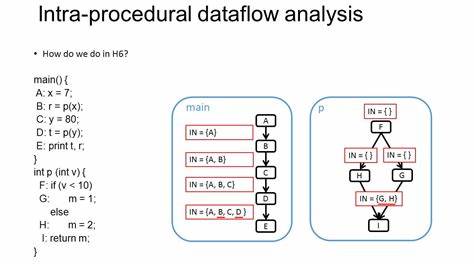

Die neue intra-prozedurale Strategie erweitert diesen Horizont deutlich, indem sie den Programmfluss und die Kontrolle über Grundblöcke hinweg verfolgt und so umfassendere Szenarien abdeckt. Im Kern beruht die Analyse auf dem Konzept von OriginSets und Loans – einem Modell, das stark von Rusts Polonius Borrow Checker inspiriert wurde, allerdings speziell für die Semantik von C++ angepasst ist. Ein OriginSet fungiert als symbolischer Bezeichner für Zeigerähnliche Objekte und fasst alle potenziell enthaltenen Loans zusammen. Ein Loan selbst beschreibt den Vorgang des Ausleihens von Speicher, etwa via Referenz oder Zeiger, inklusive der Information, von wo aus dieser Leihvorgang stattfand. Innerhalb der Analyse wird verfolgt, wie sich diese Loans im Kontrollflussgraphen einer Funktion bewegen, wann ihre Gültigkeit endet und ob ein späterer Zugriff auf einen Zeiger zu einer Verwendung von Speicher führen könnte, der bereits nicht mehr gültig ist.

Typischerweise entsteht ein Loan zum Beispiel, wenn eine lokale Variable per Referenz an eine andere Speicherstelle übergeben wird. Wenn diese lokale Variable außerhalb ihres Gültigkeitsbereichs landet, müssen alle Zeiger, die darauf verweisen, mit Vorsicht betrachtet werden. Die intra-prozedurale Analyse in Clang erkennt dann potenzielle Fehlerquellen und warnt Entwickler frühzeitig. Anhand von praxisnahen Beispielen wird deutlich, wie diese Mechanismen funktionieren. Eine Variable, deren Adresse innerhalb eines inneren Blockes ausgeliehen wird, mündet im Außenbereich in einem Loan, der seine Gültigkeit überschritten hat, sobald der Block verlassen ist.

Wird dann ein Zeiger, der auf diese Variable verweist, weiterverwendet, erfolgt eine Warnung auf möglichen Use-After-Free. Besonders beeindruckend ist die Fähigkeit der Analyse, unterschiedliche Kontrollflusszweige zu berücksichtigen. So kann sie im Falle von Bedingungen oder Schleifen unterschiedliche Lebensdauerinformationen zusammenführen und so potenziell gefährliche Kombinationen aufdecken. Ein weiteres spannendes Detail ist die Behandlung von Zeiger-Neuzuweisungen. Wird etwa ein Zeiger im Verlauf einer Funktion mehrfach auf unterschiedliche Speicherquellen gesetzt, so passt sich das OriginSet entsprechend an.

Die Warnungen werden nur dann ausgelöst, wenn sich im aktuellen OriginSet mindestens ein verfallener Loan befindet, der noch „aktiv“ verwendet wird. Dies reduziert falsch positive Meldungen und macht den Einsatz der Analyse im Alltag praktikabel. Im Zusammenhang mit modernen C++-Entwicklungen ist ebenfalls die Integration von Annotationssystemen interessant, die zum Beispiel mit [[clang::lifetimebound]] oder gsl::Pointer erlauben, Lebensdauerabhängigkeiten im Quelltext explizit zu hinterlegen. Die intra-prozedurale Analyse respektiert solche Angaben und kann sie nutzen, um die Präzision ihrer Vorhersagen zu erhöhen. Gleichzeitig setzt sie auf sogenannte „opaque“ Loans, um bei fehlenden oder zu komplexen Annotationen konservativ vorzugehen und Analyse-Fehler zu vermeiden.

Dieses Konzept der Gradual Typing ermöglicht eine pragmatische Nutzung in großen, teils legacy-basierten Codebasen, ohne das Risiko einer Flut von Fehlwarnungen. Die Analyse lässt sich zudem in zwei unterschiedliche Warnmods untergliedern: die permissive und die strikte. Die permissive Warnstufe (-Wdangling-safety-permissive) beschränkt sich auf Fälle, in denen ein Zeiger mit sehr hoher Sicherheit Dangling ist. Das bedeutet weniger Fehlalarme und einen pragmatischen Einsatz für große Projekte. Die strikte Stufe (-Wdangling-safety) dagegen ist aggressiver und führt Warnungen auch dann aus, wenn es nur eine Möglichkeit einer ungültigen Verwendung gibt.

Diese Flexibilität erlaubt es Anwendern, je nach Bedarf zwischen maximaler Sicherheit oder minimaler Störung durch Fehlalarme zu wählen. Neben der verbesserten Erkennung von klassischen Scope-Übergreifenden Problemen plant die Clang-Community langfristige Erweiterungen. Dazu gehören etwa Vorschläge für Annotationshilfen, die Diagnose von Inkonsistenzen zwischen deklarierter und tatsächlicher Lebensdauer in Funktionen sowie die Erweiterung auf Iterator- und Pointer-Invalidierung bei Veränderungen an komplexen Datentypen wie Containern und Strings. Ein großes Augenmerk liegt weiterhin darauf, die Performance der Analyse beherrschbar zu halten. Zwar gewinnt eine tiefere und vollständigere Datenflussanalyse an Genauigkeit, allerdings wäre dies in sehr komplexen Funktionen mit erheblichen Compilezeitkosten verbunden.

Clang sieht hier vor, Iterationen zu begrenzen, um den Kompromiss zwischen Genauigkeit und Performance optimal zu gestalten. Der Vergleich mit Rusts Polonius-System bringt wichtige Inspiration und zeigt zugleich die Unterschiede auf. Während Rust auf Soundness und strikte Lebenszeitanforderungen setzt, ist C++ flexibler und erlaubt bewusst manche Zugeständnisse und Approximationen, um Performance und Entwicklerfreundlichkeit zu gewährleisten. Dies spiegelt auch die Tatsache wider, dass C++ anders als Rust keine strikte Exklusivität (aliasing XOR Mutability) erzwingt. Die Analyse in Clang bildet eine Brücke, die sowohl moderne Konzepte als auch pragmatische Anforderungen abdeckt.

Wichtig ist zudem die Integration in den Entwicklungsprozess. Clang wird die Analyse schrittweise aktivieren und zunächst im permissiven Modus für breitere Anwender freigeben. Strikte Warnungen könnten anfangs hauptsächlich in Tools wie Clang-Tidy auftauchen, wo Entwickler gezielt nach Sicherheitsproblemen suchen können. Ein experimenteller Status der Warnungen sichert gleichzeitig ab, dass noch erforderliche Verbesserungen vor der flächendeckenden Nutzung vorgenommen werden können. Auch die Diskussion um mögliche Benennungen von Warnflags und deren Wahrnehmung unterstreicht die Bedeutung, Entwickler nicht zu überfordern und gleichzeitig Vertrauen in die vorgeschlagenen Standards zu schaffen.

Die Strukturierung unter /clang/lib/Analysis sowie die konsequente Nutzung des Kontrollflussgraphen als Basis demonstriert die technische Tiefe und Modularität des geplanten Systems. Schon bestehende Komponenten, etwa aus der Thread-Safety-Analyse, können teilweise wiederverwendet werden. Die Teilnahme zahlreicher erfahrener Entwickler und die Einbettung in die LLVM-Community stellen sicher, dass der neue Checker mit hoher Qualität, umfangreichen Tests und realitätsnaher Evaluation umgesetzt wird. Im Ergebnis entsteht ein Tool, das C++ Entwicklern hilft, komplexe temporale Speicherfehler frühzeitig zu identifizieren, verständlich zu erklären und somit die Wartbarkeit und Sicherheit von Projekten erheblich zu steigern. Während noch weiterentwickelte Annotationen und umfassendere Analysen angedacht sind, liefert die aktuelle intra-prozedurale Lebensdaueranalyse bereits heute wertvolle Erkenntnisse über Lebenszeitprobleme, die bislang nur schwer zu erfassen waren.

Mit dem Blick auf die Zukunft ist die Architektur so gelegt, dass bei Bedarf Rust-ähnliche Lebensdauerkennzeichnungen in C++ integriert und nahtlos vom bestehenden Analyseframework unterstützt werden können. Diese innovative Form der Lebensdauerprüfung stellt somit einen maßgeblichen Fortschritt im Bereich der statischen Analyse dar und kann langfristig dazu beitragen, viele klassische Fehlerquellen in C++ dauerhaft auszuschließen.