Die Linux-Kernel-Sicherheit ist ein zentrales Thema in der Welt der IT-Sicherheit, da der Kernel das Herzstück eines jeden Linux-Systems bildet. Schwachstellen im Kernel können gravierende Auswirkungen auf die Sicherheit und Stabilität eines Systems haben. Eine der bemerkenswerten Sicherheitslücken, die im Jahr 2025 aufgedeckt wurde, trägt die Bezeichnung CVE-2025-21756 und hat in der Sicherheitsszene für Aufsehen gesorgt. Diese Exploit-Technik, auch bekannt als „Attack of the Vsock“, zeigt eindrucksvoll, wie ein scheinbar kleiner Fehler im Socket-Management zu einem vollwertigen Privilegienausstieg führen kann. Die tiefgehende Analyse dieser Schwachstelle bietet wertvolle Erkenntnisse nicht nur für Sicherheitsexperten, sondern auch für Entwickler und Systemadministratoren, die ihre Systeme gegen ähnlich gelagerte Angriffe schützen möchten.

Die Ausgangssituation dieser Sicherheitslücke liegt im Bereich des Virtuellen Sockets, kurz Vsock, einer speziellen Art von Socket, die vor allem für die Kommunikation zwischen virtuellen Maschinen und dem Host-System genutzt wird. Ein unerwartetes Verhalten in der Referenzzählung von Vsock-Objekten kann dazu führen, dass ein Objekt fälschlicherweise freigegeben wird, obwohl es noch verwendet wird – das klassische Use-After-Free (UAF) Problem. Ein solcher Fehler ist besonders gefährlich, weil er es Angreifern ermöglicht, nach dem Freigeben eines Objekts den Speicherbereich wieder neu zu belegen und so beliebige Daten zu manipulieren oder Code auszuführen. Die zugrundeliegende Ursache für CVE-2025-21756 war eine fehlerhafte Handhabung in der Funktion vsock_remove_sock. Ursprünglich wurde diese Funktion so implementiert, dass bei einer Transport-Neuzuweisung automatisch auch die Bindung des Sockets entfernt wurde, was zu einer falschen Dekrementierung des Referenzzählers führen konnte, wenn ein Socket bereits ungebunden war.

In der Folge wurde das vsock-Objekt zu früh freigegeben. Der anschließende Patch änderte das Verhalten dahingehend ab, dass die Bindung nur dann entfernt wird, wenn das Socket als „tot“ markiert ist, womit der Referenzzähler korrekt gepflegt wird und das UAF verhindert wird. Diese vermeintlich kleine Änderung entpuppte sich allerdings als kritischer Fix, der umfangreiche Untersuchungen im Rahmen von Kernel-Sicherheitsforschungen auslöste. Die spannende Herausforderung war, aus dieser fehlerhaften Referenzzählung eine tatsächliche Exploit-Strategie zu entwickeln, um über den Kernel privilegiert ausbrechen zu können. Die Komplexität lag darin, dass während das Objekt zwar freigegeben wurde, es aber weiterhin in einer sogenannten Bind-Tabelle des Vsock-Subsystems referenziert wurde.

Dies führte zu einem Kernel-Absturz beim erneuten Zugriff, was im ersten Moment wie ein einfacher Fehler wirkte, aber gleichzeitig den Beweis für das Use-After-Free lieferte. Ein zentrales Hindernis auf diesem Weg war die Linux Security Module (LSM) Implementation namens AppArmor. Diese Sicherheitskomponente überprüft Zugriffe auf Sockets und stellt sicher, dass keine nicht autorisierten Operationen durchgeführt werden können. Im Falle von CVE-2025-21756 führte AppArmor dazu, dass das sogenannte sk_security-Feld im Socket-Objekt bei Freigabe auf null gesetzt wurde. Dies bedeutete, dass unmittelbare Nutzen des Use-After-Free nicht möglich war, ohne einen Systemcrash oder Kernel-Panik zu riskieren.

Angreifer konnten daher nicht unmittelbar über traditionelle Methoden ihren Code ausführen oder privilegierte Operationen starten. Die Suche nach einem Weg um AppArmor zu umgehen gestaltete sich daher schwierig, insbesondere weil fast alle Socket-bezogenen Funktionen einen LSM-Sicherheitscheck aufwiesen. Die entscheidende Wendung kam durch das Aufspüren einer weniger bekannten Komponente namens vsock_diag_dump. Diese Funktion ist Teil eines Diagnosesystems für Vsock und fällt nicht unter die strengen AppArmor-Prüfungen. Somit eröffnete sie die Möglichkeit, eine Stecknadel im Heuhaufen der Kernel-Sicherheitsmechanismen zu finden.

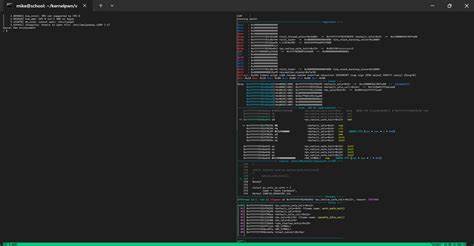

vsock_diag_dump ermöglicht es, Informationen aus Sockets auszulesen, sofern bestimmte interne Prüfungen erfüllt sind. Dabei wurden zwei Hauptprüfungen identifiziert: Der Zustand des Sockets sowie die Zugehörigkeit zu einem bestimmten Netzwerk-Namespace. Die erste Prüfung war einfach zu umgehen, die zweite stellte eine Herausforderung dar, da sie die Adresse eines Kernel-Objekts verlangte, das durch Kernel Address Space Layout Randomization (kASLR) zufällig im Speicher verteilt ist. Die geniale Lösung lag in einer sogenannten Side-Channel-Technik. Diese nutzte die Ausgabe von vsock_diag_dump als Feedback-Kanal, um durch massives Ausprobieren (Brute Force) die korrekte Adresse des Netzwerk-Namespace (init_net) zu erraten.

Dabei wurde Speicher zunächst durch Öffnen vieler Pipes schrittweise mit Zeichen gefüllt, um die Datenstruktur des gefälschten Sockets zu manipulieren. Sobald vsock_diag_dump den Socket akzeptierte, wusste der Angreifer, dass die Adresse korrekt erraten wurde. Dieser adressbasierte Leak ermöglichte es nicht nur, kASLR zu überwinden, sondern legte auch den Grundstein für die weitere Kontrolle über das Kernel-Objekt. Nach dem Erhalt eines stabilen Speicherprimitives war der nächste Schritt die Kontrolle des Programmflusses im Kernel. Dabei kam die Funktion vsock_release ins Spiel, die beim Schließen eines Vsock-Sockets aufgerufen wird.

Besonders interessant war hier der Aufruf von sk->sk_prot->close(), da sie einen Funktionszeiger aufruft, dessen Wert der Angreifer beeinflussen konnte. Durch geschicktes Überschreiben konnte sk->sk_error_report manipuliert werden, sodass ein stack pivot ausgeführt wurde, der es erlaubte, eine Return-Oriented Programming (ROP)-Kette im Kernelspace zu starten. Die ROP-Kette wurde so konzipiert, dass sie zunächst Root-Privilegien zum Exploit-Prozess erteilt. Das geschieht durch den Aufruf der commit_creds-Funktion mit einem speziell vorbereiteten Credential-Objekt (init_cred), welches volle Systemrechte besitzt. Als Abschluss wurde die Ausführung mittels swapgs_restore_regs_and_return_to_usermode wieder sicher in den User-Modus zurückgeführt, wodurch der Nutzer kontrollierten Root-Zugriff erhielt.

Diese Exploit-Technik stellt eine faszinierende Kombination aus Speicherfehlern, Side-Channel-Analyse, Sicherheitsmechanismus-Umgehung und Low-Level-Kernelwissen dar. Ebenso beeindruckend war die Anpassung, nicht mehr prepare_kernel_cred(NULL) zu verwenden, da diese Funktion in neueren Kernelversionen nicht mehr zuverlässig ist, sondern direkt mit init_cred gearbeitet wurde – was die Komplexität erhöhte, aber die Exploit-Stabilität verbesserte. Die Enthüllung von CVE-2025-21756 hat wichtige Lehren für alle Linux-Interessierten. Insbesondere zeigt sie erneut die enorme Komplexität des Linux-Kernels und die dadurch entstehenden Herausforderungen bei der Sicherung des Systems. Sie belegt auch, wie selbst kleine Fehler in der Speicherverwaltung oder Protokollimplementierung weitreichende und kritische Sicherheitsprobleme verursachen können.

Für Betreiber von Linux-Systemen bedeutet das, dass regelmäßige Updates und Patches zwingend notwendig sind. CVE-2025-21756 wurde durch einen Patch behoben, der nur wenige Zeilen Code veränderte, aber die Exploitation unmöglich machte. Allerdings unterstreicht diese Schwachstelle, wie wichtig umfassende Tests, wie jene durch den Betrieb von KernelCTF-Wettbewerben und Open Source Security Audits, für die frühzeitige Erkennung von potentiell gefährlichen Programmierfehlern sind. Zudem zeigt die Schwachstelle die Vielfältigkeit moderner Sicherheitstechniken und die Notwendigkeit, diese kontinuierlich weiterzuentwickeln. LSM-Module wie AppArmor leisten wichtige Arbeit bei der Angriffsabwehr, können jedoch nicht alle Angriffspfade im Kernel vollständig schließen.

Folglich ist eine ganzheitliche Betrachtung der Sicherheit in Kernel und Userland unerlässlich. Die Reise hinter den Kulissen von CVE-2025-21756 illustriert auch den Wert der Community und des Wissensaustauschs. Die Zusammenarbeit in diversen Foren und Chat-Gruppen ermöglichte die Überwindung von scheinbar unüberwindbaren Hürden wie der kASLR-Umgehung mittels eines Side-Channels. Es ist eine Erinnerung daran, dass Sicherheit heutzutage kaum eine Einzelleistung ist, sondern ein kollektiver Prozess. Abschließend kann festgehalten werden, dass sich die Erforschung und Ausnutzung von Kernel-Schwachstellen wie CVE-2025-21756 nicht nur im Bereich der Angriffstechniken bewegt, sondern auch zu besseren Sicherheitspraktiken beiträgt.

Je besser Entwickler und Sicherheitsforscher die Mechanismen verstehen, umso effektiver lassen sich Schutzmaßnahmen anpassen und fortentwickeln. Für alle, die sich tiefer mit Kernel-Exploitation beschäftigen möchten, bietet dieser Fall eine herausragende Möglichkeit, sowohl technisch als auch konzeptionell zu lernen und so zum Schutz moderner IT-Infrastrukturen beizutragen.