Im Zeitalter der Digitalisierung und der zunehmenden Popularität von Kryptowährungen stehen Nutzer von digitalen Assets immer stärker im Fokus von Cyberkriminellen. Besonders die Kryptowährungen Ethereum (ETH), XRP und Solana (SOL) sind durch die hohe Marktkapitalisierung und große Nutzerbasis ein attraktives Ziel für Angriffe. Eine aktuelle Malware-Kampagne zeigt, wie raffiniert und heimlich Schadsoftware vorgeht, um Gelder aus digitalen Wallets zu stehlen, ohne dass die Betroffenen dies sofort bemerken. Die neue Welle an Angriffen nutzt vor allem Software-Entwickler als Einfallstor. Im Mittelpunkt stehen hier sogenannte Supply-Chain-Attacken über kompromittierte Pakete im Node Package Manager (NPM), einer weitverbreiteten Plattform für JavaScript-Bibliotheken.

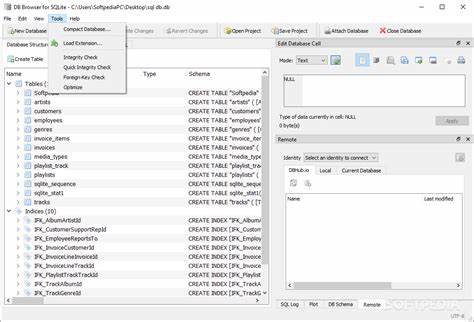

Cyberkriminelle schleusen getarnte Malware in legitime Pakete ein, die von Entwicklern für ihre Projekte heruntergeladen werden. Ein Beispiel dafür ist das NPM-Paket „pdf-to-office“, das zwar seriös erscheint, aber versteckte Schadfunktionen enthält. Sobald dieses Programm in einer Entwicklungsumgebung installiert wird, führt es eine komplexe Suche auf dem Computer nach installierten Krypto-Wallets durch, insbesondere nach populären Anwendungen wie Atomic Wallet und Exodus. Die Schadsoftware extrahiert die Archivdateien dieser Wallets und injiziert manipulierten Code, der speziell darauf ausgelegt ist, Transaktionen abzufangen und umzuleiten. Mit Hilfe von Code-Obfuskation streut die Malware ihre Spuren im System und umgeht effektiv gängige Sicherheitsmechanismen.

Ein typisches Verhalten der Malware ist die Änderung der Empfängeradresse einer Blockchain-Transaktion. Anstatt dass die Kryptowährung an die vom Nutzer angegebene Adresse geht, tauscht die Schadsoftware diese gegen eine Adresse aus, die von den Angreifern kontrolliert wird. Dies geschieht durch eine Dekodierung von Basis64-verschlüsselten Strings, was die Erkennung zusätzlicher Schwachstellen im Code erschwert. Für den Wallet-Besitzer sieht die Transaktion normal aus, da die Oberfläche der Anwendung nicht die manipulierten Daten anzeigt. Die Auswirkungen solcher Angriffe sind gravierend.

Da Blockchain-Technologien öffentliche und nachvollziehbare Transaktionen ermöglichen, können Betroffene im Nachhinein feststellen, dass die Gelder nicht an die vorgesehenen Empfänger geflossen sind. Allerdings erfolgt die Entdeckung oft zu spät, denn sobald die Transaktion validiert ist, kann sie nicht mehr rückgängig gemacht werden. Diese Problematik verdeutlicht die Dringlichkeit, präventive Sicherheitsmaßnahmen zu ergreifen und Vorfälle frühzeitig zu erkennen. Die betroffenen Wallets wie Atomic und Exodus sind bei vielen Nutzern beliebt wegen ihrer Benutzerfreundlichkeit und den vielfältigen unterstützten Kryptowährungen. Doch gerade ihre Offenheit gegenüber Erweiterungen und Drittanbietersoftware macht sie anfällig für solche Supply-Chain-Angriffe.

Entwickler und Nutzer sollten sich dieser Gefahr bewusst sein und nur Pakete aus vertrauenswürdigen Quellen installieren. Zudem empfiehlt es sich, Wallet-Software regelmäßig auf Updates zu prüfen, da Sicherheitslücken ergänzt und Schwachstellen geschlossen werden. Neben technischer Vorsicht sollten Nutzer auch ihre Transaktionen aufmerksam überprüfen. Die eigene Wallet-Oberfläche zeigt oft nur die gefälschten Informationen an. Daher kann eine genaue Analyse der Blockchain-Daten, beispielsweise über Blockchain-Explorer, Hinweise auf abweichende Empfängeradressen liefern.

Wer ungewöhnliche Transaktionen bemerkt, sollte umgehend reagieren und gegebenenfalls den Anbieter der Wallet oder die zuständigen Sicherheitsbehörden informieren. Forscher der Firma ReversingLabs konnten die Kampagne durch detaillierte Analyse der verdächtigen NPM-Pakete aufdecken. Sie dokumentierten eine mehrstufige Vorgehensweise, die neben der Code-Injektion auch verschleierte Netzverbindungen zu bösartigen Servern umfasst. Diese Infrastruktur ermöglicht den Angreifern, Transaktionen in Echtzeit umzuleiten und ihre Aktivitäten dauerhaft zu verschleiern. Der Bericht zeigt auf, wie ausgereift und langfristig angelegt solche Cyberangriffe inzwischen sind.

Die zunehmende Zahl an Angriffen auf Kryptowährungsnutzer unterstreicht den allgemeinen Trend einer Eskalation im Bereich der Cyberkriminalität in Verbindung mit digitalen Finanzsystemen. Während der klassische Diebstahl zunehmend durch raffiniertere Angriffsvektoren wie Software-Backdoors und Supply-Chain-Manipulationen abgelöst wird, wächst auch die Herausforderung für Sicherheitsforscher und Entwickler, schnell und effektiv Gegenmaßnahmen zu entwickeln. Für Kryptowährungsnutzer bedeutet dies, dass sie Ihre persönliche Sicherheitsstrategie an die neuen Bedrohungen anpassen müssen. Neben der Vermeidung dubioser Softwarequellen, der Nutzung von Hardware-Wallets und dem Einsatz starker Authentifizierungsmethoden sollte auch eine kritische Auseinandersetzung mit den genutzten Anwendungen erfolgen. Selbst ein scheinbar harmloses Update oder eine neue Bibliothek kann eine potenzielle Gefahr darstellen.

Zusammenfassend zeigt der Angriff auf ETH, XRP und SOL Wallet-Nutzer an, wie wichtig eine ganzheitliche Sicherheitsphilosophie im Umgang mit digitalen Vermögenswerten ist. Cyberkriminelle haben durch Supply-Chain-Angriffe eine neue, effektive Methode gefunden, um große Mengen an Kryptowährungen unbemerkt abzugreifen. Die Community ist daher gefordert, wachsam zu bleiben, technische Entwicklungen genau zu verfolgen und geeignete Schutzmechanismen zu implementieren. Nur durch eine Kombination aus Aufklärung, technischen Sicherheitsmaßnahmen und kontinuierlicher Beobachtung kann das Risiko solcher Malware-Attacken minimiert werden. Die Blockchain bietet zwar ein transparentes und sicheres Fundament, doch der Schutz der Schnittstellen und Anwendungen darf dabei nicht vernachlässigt werden.

Jeder Nutzer sollte die Verantwortung für seine digitalen Assets ernst nehmen und proaktiv handeln, um finanzielle Verluste und Identitätsdiebstahl zu verhindern.