Der jährlich erscheinende Data Breach Investigations Report (DBIR) von Verizon gilt als eine der wichtigsten Quellen für Erkenntnisse rund um Cyberangriffe und Datenverstöße. Im Jahr 2025 bietet der Bericht wieder einmal umfangreiche Einblicke in die Welt der Cyberkriminalität, ihre Akteure und deren Methoden. Kelly Shortridge, renommierte Sicherheitsexpertin und kritische Analystin, hat den DBIR 2025 mit einem wissenschaftlichen Blick auseinandergenommen und versucht, die oftmals komplexen Daten verständlich und nutzbringend für die Community aufzubereiten. Ihre Einschätzungen werfen ein neues Licht auf die Hintergründe der Bedrohungslandschaft und zeigen wichtige Implikationen für Unternehmen und Sicherheitsfachleute auf. Die Bedeutung des DBIR beruht auf seiner Fähigkeit, Trends aus realen Sicherheitsvorfällen zusammenzutragen und so ein gemeinschaftliches Bild der Gefährdungen zu zeichnen.

Dennoch warnt Shortridge davor, die Daten als absoluten Wahrheitsbegriff zu betrachten. Der Bericht setzt sich aus verschiedensten Datenquellen zusammen, die teils sehr unterschiedlich sind und nur Ausschnitte aus der Realität darstellen können. Gerade die Art und Weise, wie Vorfälle erfasst werden, schränkt das Gesamtbild ein. Trotzdem bietet die Analyse wertvolle Hinweise und unterstützt die Entscheidungsfindung innerhalb der Cybersecurity-Branche. Ein zentraler Kritikpunkt Shortridges liegt in der fehlenden Einbindung von konkreten Kosten- und Schadensanalysen im DBIR.

So bleiben viele Aussagen abstrakt, ohne die finanziellen oder gesellschaftlichen Folgen von Zwischenfällen greifbar zu machen. Als Beispiel führt sie den Crowdstrike-Ausfall an, dessen wirtschaftlicher Schaden für Fortune-500-Unternehmen allein schätzungsweise über fünf Milliarden US-Dollar lag. Im Vergleich dazu ergeben sich aus den gesamten Ransomware-Schäden laut Bericht rund 2,66 Milliarden Dollar – eine beachtliche Diskrepanz, die verdeutlicht, wie komplex und vielschichtig sich der Impact von Cybervorfällen darstellen kann. Ebenso interessant ist Shortridges Betrachtung der Rolle von Nation-States, also staatlich unterstützten Hackergruppen, im Bedrohungsszenario. Der Anteil von Angriffen mit Spionage-Motivation ist im Jahr 2025 auf etwa 17 Prozent gestiegen.

Dabei entlarvt sie die populäre Wahrnehmung, dass staatliche Angreifer vor allem aus ideologischen oder geopolitischen Gründen aktiv sind, als zu eindimensional. Tatsächlich verfolgen viele Nation-States auch finanzielle Interessen, um etwa Sanktionen zu umgehen oder ihre Operationen zu finanzieren. Die Trennung zwischen klassischen Cyberkriminellen und staatlichen Akteuren wird immer unschärfer, da beide Gruppen ähnliche Taktiken einsetzen, um ihre Ziele zu erreichen. Der Bericht offenbart zudem, dass sogenannte Advanced Persistent Threats (APTs) zunehmend Basic Web Application Attacks (BWAA) einsetzen – eine Form des Angriffs auf Anwendungsebene, die von einfachen Cross-Site-Scripting-Methoden bis zu SQL-Injections reicht. Überraschend ist, dass rund 62 Prozent aller BWAA-Angriffe auf Spionageakteure zurückzuführen sind, was den Wandel der Cybersicherheitslandschaft hin zu subtileren und strategischeren Angriffen illustriert.

Shortridge unterstreicht, dass diese Akteure eher an langfristigem Zugriff und Datenexfiltration interessiert sind statt an lauten, sofort erkennbaren Attacken. Auf der anderen Seite zeigt der Bericht, dass finanzielle Motive nach wie vor den Großteil aller Angriffe antreiben. Ransomware bleibt eine der wichtigsten Bedrohungen, obwohl Zahlungen an Erpresser in vielen Fällen zurückgehen und insbesondere größere Unternehmen rücksichtsvoller agieren. In diesem Kontext wächst die Bedeutung robuster Backup- und Wiederherstellungsstrategien, die Firmen vor den finanziellen Folgen schützen. Eine verwunderliche Beobachtung Shortridges ist das Fortbestehen von DDoS-Angriffen (Distributed Denial of Service) trotz ihrer niedrigen Monetarisierungsrate für Angreifer.

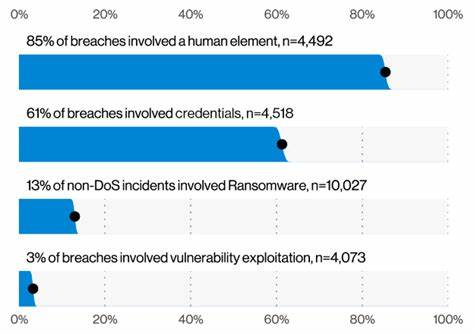

Sie vermutet, dass ein Teil der Attacken aus Unwissenheit oder falschen Annahmen über ihre Effektivität resultiert, besonders bei kleineren kriminellen Gruppen oder staatlichen Akteuren ohne Zugang zu aktuellen Angriffstechniken. Dennoch wird deutlich, wie essenziell es heute ist, über ausreichend skalierbare Schutzmechanismen wie Content Delivery Networks (CDNs) und spezialisierte DDoS-Abwehrsysteme zu verfügen, um moderne Dienste gegen Verfügbarkeitsstörungen zu wappnen. Ein weiterer zentraler Punkt der Analyse ist die Rolle von gestohlenen Zugangsdaten im Angriffsgeschehen. Statt auf hochkomplexe Zero-Day-Ausnutzungen zu setzen, greifen Angreifer weiterhin massiv auf den Missbrauch von bereits erbeuteten Credentials zurück. Dieser einfache, aber effektive Ansatz wird von der Sicherheitsbranche oft unterschätzt, obwohl er eine der Hauptursachen für erfolgreiche Sicherheitsverletzungen darstellt.

Shortridge fordert daher ein stärkeres Bewusstsein für dieses „Basic Bitch“-Problem und betont, dass auch technisch versierte Verteidiger nicht vergessen sollten, wie mächtig der Missbrauch von gestohlenen Logins sein kann. Erfreuliche Entwicklungen berichtet der DBIR ebenfalls. Die sogenannte Dwell Time, also die Dauer, in der Angreifer unentdeckt in einem Netzwerk verbleiben, hat sich in den letzten zwei Jahren deutlich verringert. Dies spricht für verbesserte Erkennungsmechanismen und schnellere Reaktionsprozesse in Unternehmen. Zudem nimmt der Diebstahl von Kreditkartendaten weiterhin ab, was als Erfolg der Sicherheitstechnologien wie Chip & PIN oder kontaktlosen Bezahlsystemen gewertet wird.

Ein kritischer Blick wird auch auf die technologische Infrastruktur geworfen. Viele Vorfälle lassen auf veraltete Systeme und sogenannte „rote Technologien“ schließen, die über Jahre hinweg wenig gepflegt oder modernisiert wurden. Insbesondere klassische Mail-Server und VPN-Systeme stellen immer noch eine erhebliche Angriffsfläche dar. Die Branche sieht hier eine sich verschärfende Kluft zwischen etabliertem IT-Betrieb und moderner Softwareentwicklung. Moderne Ansätze mit agiler Entwicklung und kontinuierlichen Updates führen nachweislich zu besserer Sicherheit und sollten verstärkt Einzug in Unternehmensstrukturen halten.

Im Kontext der humanen Faktoren kritisiert Shortridge den Umgang mit Anwenderverhalten. Nutzer klicken weiterhin auf schädliche Links oder öffnen gefährliche Anhänge, was oft als Schwäche der Nutzer dargestellt wird. Stattdessen plädiert sie für eine grundsätzliche Änderung der Erwartungshaltung gegenüber Sicherheit und für Systeme, die grundsätzlich sicher sind – also nicht darauf angewiesen, dass Menschen keine Fehler machen. Überraschend ist auch die Rolle von künstlicher Intelligenz (KI) im Cybercrime-Umfeld. Trotz vieler Spekulationen und Befürchtungen hat sich GenAI bisher kaum als wirksames Werkzeug für Angreifer bewährt.

Automatisierte Phishing-Kampagnen oder Social-Engineering-Angriffe profitieren nicht signifikant von KI-Unterstützung, und echte Angriffe auf KI-Systeme sind noch selten. Auch hier dürfte sich die Lage in Zukunft ändern, bleibt aber derzeit eher eine Randnotiz. Insgesamt vermittelt Kelly Shortridges Analyse des Verizon DBIR 2025 ein Bild von einer sich kontinuierlich wandelnden Bedrohungslandschaft. Die digitalen Angreifer agieren immer cleverer, adaptieren ihre Methoden und passen sich Geschäftsmodellen und technologischen Entwicklungen an. Für Unternehmen impliziert dies, dass Sicherheit kein Status quo ist, sondern ein fortwährender Prozess der Anpassung und Verbesserung.

Aufmerksamkeit sollte auf fundierte Risikoabschätzung, moderne Architekturen, Nutzerfreundlichkeit und insbesondere den Schutz vor bewährten Angriffsmustern wie Credential Abuse gelegt werden. Der DBIR und seine Kommentare tragen dazu bei, die Debatte in der Cybersecurity zu versachlichen. Weg von Hysterie und Panikmache hin zu pragmatischen, datengestützten Strategien, die den realen Herausforderungen gerecht werden. Dies ist entscheidend, um Resilienz gegen die zunehmende Flut von Cyberangriffen zu etablieren und die digitale Gesellschaft nachhaltig zu schützen.