In der heutigen digitalen Welt sind Datenbanken das Rückgrat vieler Anwendungen und Dienste. PostgreSQL zählt zu den beliebtesten Open-Source-Datenbanksystemen und wird weltweit von Entwicklern und Unternehmen eingesetzt, um strukturierte Daten zuverlässig zu verwalten. Aufgrund der häufig sensiblen Natur der übertragenen Informationen ist es unerlässlich, Datenverbindungen abzusichern. Transport Layer Security (TLS) stellt dabei den Standard dar, um Kommunikation zwischen Client und Server zu verschlüsseln und vor unerwünschtem Zugriff zu schützen. Doch wie sieht es aus, wenn man eine PostgreSQL-Abfrage tatsächlich im Detail beobachten möchte – Byte für Byte – auch wenn diese über TLS verschlüsselt übertragen wird? Die Transparenz verschlüsselter Verbindungen mag auf den ersten Blick unmöglich erscheinen, doch moderne Technologien eröffnen spannende Möglichkeiten.

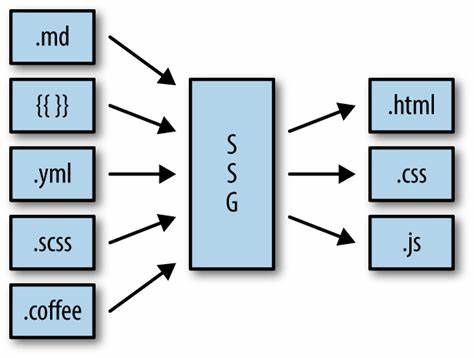

Die Verbindung zu einer PostgreSQL-Instanz erfolgt klassisch über den sogenannten postgres://-URI oder via Standardverbindung mit Parametern. Um die Datenpakete selbst im Klartext zu sehen, bedarf es beim Verschlüsselungsstandard TLS zunächst eines Zugriffs auf die verschlüsselten Bytes und einer Möglichkeit, diese zu entschlüsseln beziehungsweise online zu interpretieren. Genau hier setzt subtls an – eine rein in JavaScript geschriebene TLS-1.3-Implementierung, die auf SubtleCrypto basiert und ganz ohne native Erweiterungen oder externe Abhängigkeiten auskommt. Diese Lösung eignet sich hervorragend, um TLS-Verbindungen vollständig im Browser oder anderen JavaScript-konformen Umgebungen herzustellen.

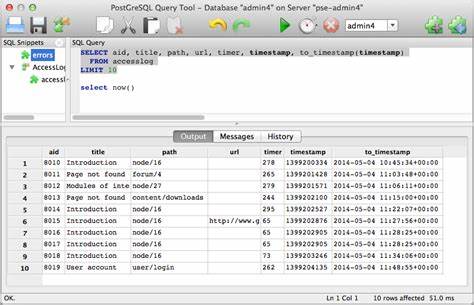

Die Besonderheit liegt in der Kombination mit einem WebSocket-Proxy als Transportmedium für den eigentlichen PostgreSQL-Datenverkehr. Während subtls die sichere TLS-Schicht abstrahiert, transportiert der WebSocket-Proxy den rohen TCP-Datenstrom über das Web. Dieses Setup ermöglicht es, alle übertragenen Bytes live mitzuverfolgen und durch entsprechende Annotationen zu visualisieren, welcher Teil der Daten gerade gesendet oder empfangen wird. Besonders interessant dabei ist die Verwendung von Channel Binding – einem Sicherheitsfeature, das hilft, die Verbindungskonsistenz zwischen Client und Server sicherzustellen und MITM-Angriffe weiter zu erschweren. Wenn eine Abfrage, beispielsweise SELECT now(), ausgeführt wird, beginnt die Verschlüsselungsschicht ihre Arbeit.

Bytes werden entsprechend des TLS-Handshakes und der eigentlichen Nachrichtenformate verteilt. Durch subtls und die Tools, die bytebybyte.dev anbietet, können Entwickler und Sicherheitsforschungsexperten Schritt für Schritt beobachten, wie eine scheinbar abstrakte Abfrage sich in ein sequenzielles Byte-Bild übersetzt, das sicher über TLS übertragen wird. Das ermöglicht ein tieferes Verständnis für das Protokollverhalten, die Kommunikationsmuster und sogar potentielle Optimierungsmöglichkeiten beim Netzwerkverkehr. Ein weiterer großer Vorteil liegt darin, dass Nutzer die gesamte Infrastruktur lokal ausführen können.

Die quelloffene Implementierung von subtls, kombiniert mit einer lokalen WebSocket-Verbindung und einem externen PostgreSQL-Dienst (beispielsweise in der Cloud bei Neon), erlaubt vollständige Kontrolle über den Kommunikationskanal. So lassen sich auch eigene Queries, Verbindungsparameter und Sicherheitseinstellungen testen und überprüfen. Entwickler bekommen Einsicht in potenzielle Performance-Blockaden, Fehlerquellen bei TLS-Konfigurationen oder unerwartete Paketinhalte. Neben dem klaren Nutzen für Sicherheitsexperten bietet die Byte-für-Byte-Visualisierung auch Einsteigern eine sehr anschauliche Möglichkeit, die abstrakte Welt der Datenbankverbindungen und Verschlüsselung greifbar zu machen. Transparenz und Nachvollziehbarkeit schaffen Verständnis, fördern die Fehlerdiagnose auf Netzwerkebene und helfen dabei, schrittweise tiefere Kenntnisse im Umgang mit PostgreSQL und moderner Netzwerksicherheit zu erwerben.