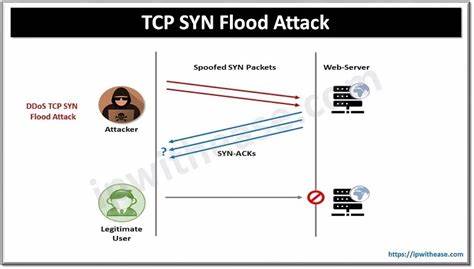

In der heutigen vernetzten Welt ist die Sicherheit von Netzwerken wichtiger denn je. Angesichts stetig wachsender Bedrohungen durch Cyberangriffe, insbesondere durch fortschrittliche Distributed-Denial-of-Service-Angriffe (DDoS), stehen IT-Verantwortliche und Sicherheitsexperten ständig vor der Herausforderung, den Datenverkehr genau zu analysieren und Anomalien frühzeitig zu erkennen. Ein wesentlicher Bestandteil dieser Analyse ist das Verständnis des Transmission Control Protocol (TCP) und insbesondere der TCP SYN-Segmente, die den Beginn jeder TCP-basierten Kommunikation markieren. Diese Syn-Pakete können wertvolle Einblicke in die Herkunft und Art des Netzwerkverkehrs geben und spielen eine entscheidende Rolle bei der Stärkung der Netzwerksicherheit. TCP SYN und seine Bedeutung Das TCP-Protokoll ist grundlegend für die meisten Internetverbindungen, da es eine zuverlässige, verbindungsorientierte Kommunikation gewährleistet.

Der Verbindungsaufbau erfolgt dabei über ein sogenanntes Drei-Wege-Handshake-Verfahren. Das erste Signal in diesem Prozess ist das SYN-Paket, das ein Client an einen Server sendet, um eine Verbindung anzufordern. Dieses Paket enthält wichtige Header-Informationen, darunter die Initial Sequence Number (ISN), die Fenstergröße und optionale Parameter wie beispielsweise die Fenster-Skalierung. Die Analyse dieser Header-Felder, ohne in die eigentlichen Daten (Payload) einzutauchen, ermöglicht es, Muster zu erkennen, die Aufschluss über das Verhalten des sendenden Systems geben. Laut den Untersuchungen von Sicherheitsexperten, die Daten von sogenannten Honeypots – speziell konfigurierten Systemen zur Erfassung unerwünschten Internetverkehrs – auswerteten, lassen sich aus der Analyse von TCP SYN-Segmenten viele nützliche Erkenntnisse ableiten.

Die Auswertung beschränkt sich bewusst auf die TCP- und IP-Header-Daten und verzichtet auf die komplexere Analyse des Dateninhalts. Dies erlaubt eine effizientere und dennoch aussagekräftige Betrachtung. Quelladressen und geografische Verteilung von SYN-Paketen Ein Aspekt der Untersuchung konzentriert sich auf die IP-Adressen, von denen die SYN-Pakete stammen. Diese werden geolokalisiert und auf Weltkarten projiziert, um die globale Herkunft des unaufgeforderten TCP-SYN-Verkehrs sichtbar zu machen. Interessanterweise spiegelt die Verteilung der Quelladressen fast die weltweite Internetbevölkerung wider, was darauf hindeutet, dass SYN-Pakete aus nahezu allen Regionen des Internets kommen.

Diese Erkenntnis fordert eine genaue Betrachtung, ob es sich bei den Quellen tatsächlich um legitime Endpunkte handelt oder ob ein großer Teil davon gefälscht ist. Die Frage der Quelladressenspoofing In Cyberangriffen, insbesondere bei DDoS-Attacken, ist das Spoofing von IP-Adressen eine weit verbreitete Taktik, um die Spur des Angreifers zu verwischen und Verteidigungsmechanismen zu umgehen. Dabei werden Quelladressen manipuliert oder gefälscht, sodass der Empfänger keine Rückschlüsse auf den wirklichen Ursprung des Datenpakets ziehen kann. Man erwartet daher durchaus, bei der Analyse von TCP SYN-Paketen besondere Muster oder Hinweise auf solche gefälschten Quelladressen zu entdecken. Die Sicherheitsexperten überprüften explizit auf sogenannte Bogon-Adressen, also IP-Adressen, die ungültig oder für interne Netze reserviert sind und normalerweise nicht im Internet auftauchen sollten.

Überraschenderweise fanden sich keine SYN-Pakete mit diesen ungültigen Quelladressen in den Honeypot-Daten. Dies führt zu zwei möglichen Schlussfolgerungen: Entweder gab es tatsächlich keine gefälschten Quelladressen in der analysierten Zeitspanne, oder es existieren Filtermechanismen, die solche gefälschten Pakete vor ihrem Erreichen der Zielsysteme abfangen. Analysen der Time-to-Live-Werte Um weiteres Licht auf die Herkunft der SYN-Pakete zu werfen, widmeten sich die Forscher der Auswertung des Time-to-Live-Feldes (TTL) in IP-Paketen. Der TTL-Wert gibt an, wie viele Stationen (Router) ein Paket maximal durchlaufen darf, bevor es verworfen wird. In einem stabilen Netzwerkpfad mit konstanter Strecke zu einem Ziel sollte der TTL-Wert für alle Pakete von derselben Quelle relativ konstant sein.

Bei der Analyse zeigte sich, dass viele Quelladressen zwar überwiegend stabile TTL-Werte aufwiesen, aber es gab auch deutliche Ausreißer. Manche Quellen schwankten zwischen zwei TTL-Werten hin und her, was sich durch Lastverteilung oder Netzwerktechnologien wie Network Address Translation (NAT) erklären lässt. Andere Quellen zeigten sogar größere Schwankungen im TTL, was zunächst als möglicher Hinweis auf Spoofing interpretiert wurde. Doch nach genauerer Betrachtung könnten solche Schwankungen auch durch Netzwerkkonfigurationen oder manipulierte Header zustande kommen. TCP-Header-Längen als Indikator Der TCP-Header hat eine charakteristische minimale Länge von 20 Bytes, kann aber aufgrund von Optionen auch bis zu 60 Bytes groß sein.

Üblicherweise enthalten SYN-Pakete Optionen, sodass eine Header-Länge von 20 Bytes relativ ungewöhnlich ist. TCP-SYN-Pakete mit minimaler Header-Länge lassen vermuten, dass sie entweder von alten Systemen oder von automatisierten Scannern und Schadsoftware generiert wurden. Die Auswertung ergab, dass minimal große TCP-Header zwar vorhanden, aber vergleichsweise selten sind. Ein signifikanter Anteil der SYN-Pakete zeigte Header-Längen von 24, 32 oder 40 Bytes. Dies korrespondiert mit typischen Windows- und Linux-Standardkonfigurationen.

Auffällig ist zudem, dass einige SYN-Pakete eine Kombination aus Header-Länge von 20 Bytes und einem Initial Sequence Number (ISN) von Null aufwiesen. Dieses Verhalten wird als verdächtig eingestuft, da ein ISN von Null unüblich ist und häufig auf selbst erzeugte, manipulierte Pakete hinweist. Die Bedeutung der TCP-Fenstergröße Weitere Erkenntnisse liefert die Analyse der TCP-Fenstergrößen. Diese bestimmen, wie viel Daten ein Empfänger gleichzeitig verarbeiten kann. Der verbreitetste Wert in den untersuchten Daten ist 64.

240, ein Standardwert vieler Microsoft Windows Systeme. Einige andere Werte, wie 29.200, treten selten auf und werden in der Literatur mit verdächtigen Aktivitäten, wie etwa Webproxies, Minern für Kryptowährungen oder Scanning-Traffic, in Verbindung gebracht. Die Kombination dieser Parameter – TCP-Header-Länge, ISN und Fenstergröße – kann verwendet werden, um verdächtige Pakete zu identifizieren und damit unerwünschten Traffic zu filtern oder für weitere Sicherheitsmaßnahmen zu markieren. Dies eröffnet neue Möglichkeiten für Demarkierung und Reduzierung von unnötigem Netzwerkverkehr.

Schutz vor unerwünschtem SYN-Traffic Die Analyse zeigt, dass viele Angriffe oder unerwünschte Netzwerkaktivitäten durch ungewöhnliche oder „gecraftete“ SYN-Pakete gekennzeichnet sind. Indem man typische Merkmale wie Header-Längen, Fenstergrößen und unerwartete Sequenznummern kennt, lässt sich ein wirksamer Filter entwickeln, um diese Pakete frühzeitig zu erkennen und zu blockieren. Neben dem direkten Schutz kann der Netzwerkbetreiber durch das Monitoring normaler TCP-SYN-Trends seine eigene Infrastruktur besser verstehen und ungewöhnliche Aktivitäten schneller detektieren. Die Kenntnis des „normalen“ Verkehrsprofils ist essenziell, um gezielt Angriffsmuster zu identifizieren und Fehlalarme zu reduzieren. Insbesondere in Unternehmen mit hohem Schutzbedarf trägt dies dazu bei, die Attack Surface signifikant zu reduzieren und dadurch weniger anfällig für automatisierte Angriffe zu sein.

Fazit Die sorgfältige Analyse von TCP SYN-Paketen, selbst wenn sie nur Header-Informationen erfassen, liefert einen wertvollen Einblick in die Strukturen und Hintergründe von Netzwerkverkehr. Die Untersuchungen zeigen, dass trotz der allgegenwärtigen Sorge um gefälschte Quelladressen in der Praxis deren Nachweis nicht immer einfach ist. Dennoch lassen sich aus der TTL-Variabilität, TCP-Header-Länge und Fenstergrößen wertvolle Indikatoren für die Identifikation von unerwünschtem oder potenziell gefährlichem Traffic ableiten. Netzwerksicherheit beruht dabei nicht nur auf der Abwehr bekannter Bedrohungen, sondern auch auf der regelmäßigen Beobachtung und Interpretation des Netzwerkverkehrs, um Anomalien frühzeitig zu erkennen. Die Reduzierung unnötiger SYN-Anfragen durch gezielte Filterung kann dabei helfen, Ressourcen zu schonen und das Risiko eines Angriffs zu minimieren.

In der zunehmend komplexen Welt der Cyberbedrohungen stellt das Verstehen der Grundlagen wie TCP SYN und seiner Charakteristika einen wichtigen Baustein für eine widerstandsfähige und sichere Netzwerkumgebung dar. Unternehmen und Betreiber, die in die Analyse und Optimierung der TCP-SYN-Steuerung investieren, können ihre Netze effizienter schützen und Angriffe frühzeitig adressieren.

![Guide to Fiber Optic Network Design [pdf]](/images/28C1838F-D4F2-47D4-AE20-3D3EA0373ED6)