Das Model Context Protocol (MCP) hat sich als zentrale Komponente für die Interaktion zwischen großen Sprachmodellen und externen Tools etabliert. Diese Technologie ermöglicht es KI-Systemen, auf diverse Werkzeuge zuzugreifen, Daten auszutauschen und komplexe Aufgaben automatisiert zu lösen. Doch gerade durch seine weitreichenden Anwendungsmöglichkeiten weist das MCP eine Reihe von kritischen Sicherheitslücken auf, die Angreifer ausnutzen können, um sensible Daten zu entwenden, Systeme zu übernehmen oder den Betrieb zu manipulieren. Das Verständnis dieser Standardprobleme ist essentiell, um das Vertrauen in KI-gestützte Anwendungen zu stärken und nachhaltige Sicherheitsstrategien zu entwickeln. Eine der gravierendsten Herausforderungen stellt die sogenannte Tool-Poisoning-Attacke dar.

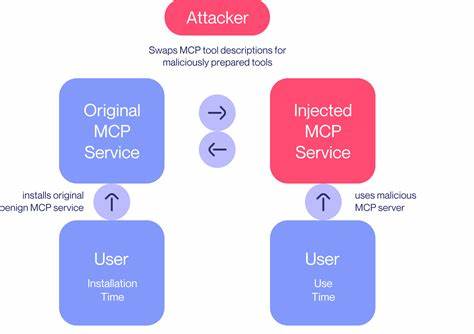

Bei diesem Angriff werden bösartige Anweisungen verborgen in den Beschreibungen von MCP-Tools eingebettet, die von den KI-Modellen zwar erkannt, von den Benutzeroberflächen jedoch meist nicht angezeigt werden. Dies ermöglicht es Angreifern, scheinbar harmlose Tools wie einen Taschenrechner oder eine Kalenderfunktion zu missbrauchen, um vertrauliche Informationen wie Passwörter oder persönliche Dateien auszulesen und nach außen weiterzuleiten, ohne dass die Nutzer dies bemerken. Eng verwandt damit ist das Problem der stillen Selbstredefinition, bei dem Tools nach der erstmaligen Installation und der Nutzerzusage ihre Funktionalität verändern können, um bösartige Aktionen auszuführen. Nutzer werden in vielen Fällen weder über solche Änderungen informiert noch werden sie erneut um Zustimmung gebeten. Diese Problematik schafft ein Einfallstor für „Rug-Pull“-Angriffe, bei denen bisher verlässliche Anwendungen plötzlich Schaden anrichten können, wie etwa das Umleiten von API-Schlüsseln an Angreifer.

Ein weiterer kritischer Schwachpunkt manifestiert sich im gesamten Ökosystem von verbundenen MCP-Servern. Insbesondere bei der Vernetzung mehrerer Server entsteht die Gefahr sogenannter Cross-Server-Tool-Shadowing-Angriffe. Angreifer können die Kommunikation zwischen einem Nutzer und einem vertrauenswürdigen Server abfangen oder sogar umleiten, indem sie sich als legitimer Server ausgeben. Dies korrespondiert mit dem klassischen „Confused Deputy“-Problem, bei dem Systeme Aktionen im Auftrag eines Nutzers ausführen, ohne deren legitimen Ursprung ausreichend zu prüfen. Hierbei sind es oft die Token oder Authentifizierungsnachweise, die von Angreifern gefälscht werden, um Zugriff auf Ressourcen zu erlangen oder die Kontrolle über Werkzeuge zu übernehmen.

Die Einbindung von Messaging-Plattformen wie WhatsApp in MCP-Systeme bringt darüber hinaus eigene Gefahren mit sich. So können manipulierte Server persönliche Nachrichten exfiltrieren, indem sie zunächst legitime Tools präsentieren, diese später jedoch ihren Zweck unbemerkt zu schädlichen Funktionen umwandeln. Solche Angriffe nutzen geschickt Designschwächen aus, etwa indem sie große Mengen unsichtbarer Leerzeichen einfügen, um die gestohlenen Daten in Benutzeroberflächen zu verbergen. Zusätzlich zum direkten Datenverlust führen strukturbedingte Gestaltungsmängel des Protokolls selbst zu Sicherheitsproblemen. Die Verwendung von Session-IDs in URLs ist ein Beispiel für eine solche Herausforderung.

Da diese Identifikatoren offen übermittelt werden, gelangen sie potenziell in Protokolle, Browser-Verläufe oder werden über Referrer-Daten weitergegeben, was Session-Hijacking erleichtert. Dieses Problem ist tief im Protokolldesign verankert und erfordert grundlegende Überarbeitungen, da herkömmliche Sicherheitsmaßnahmen hier nicht greifen. Auch die Manipulation von Modellkontexten durch promptbasierte Angriffe spielt im Sicherheitskonzept von MCP eine bedeutende Rolle. Die sogenannte Line-Jumping-Attacke zeigt, wie Angreifer über Tool-Beschreibungen Prompts injizieren, die von der KI ausgeführt werden, noch bevor der Nutzer einer Interaktion zugestimmt hat. Dieses Vorgehen unterläuft entscheidende Sicherheitsprüfungen und demonstriert die Notwendigkeit für strengere Kontrollmechanismen bei der Aktualisierung der Modellkontexte.

Neben technischen Schwachstellen gibt es auch nutzerbezogene Angriffsflächen, die sich beispielsweise in „Consent Fatigue“-Attacken zeigen. Dabei schafft es ein bösartiger Server durch wiederholte Anfragen zur Zustimmung, den Nutzer zur unkritischen Erlaubnis von Berechtigungen zu verleiten. Diese Form der sozialen Manipulation nutzt menschliche Verhaltensmuster aus und zeigt, dass Sicherheit nicht nur eine Frage technischer Vorkehrungen, sondern auch psychologischer Faktoren ist. Die Herausforderung wird durch Namenskonflikte bei Tools verstärkt. Wenn mehrere MCP-Server identische Werkzeugnamen verwenden, kann die Priorisierung zu gefährlichen Überschreibungen führen.

Je nach Implementierung entscheidet oft das zeitliche Eintrreffen, welches Tool letztlich vom Nutzer oder Modell angesprochen wird. Dies eröffnet Angreifern einfache Möglichkeiten zur Funktionshijackung. Hinsichtlich der Verwaltung sensibler Informationen offenbart die MCP-Landschaft besonders besorgniserregende Praktiken in der Speicherung von API-Schlüsseln. Die Nutzung von Klartext auf lokalen Dateisystemen mit oft weltweiten Leserechten ist eine Einladung für Datenlecks. Kompromittierte Schlüssel ermöglichen unbefugten Zugriff auf Drittanbieterdienste und können eine Kaskade weiterer Sicherheitsverletzungen nach sich ziehen.

Neben diesen technischen Angriffsmöglichkeiten können Benutzer auch optisch getäuscht werden. ANSI-Terminal-Escape-Codes werden genutzt, um versteckte Instruktionen in Tool-Beschreibungen zu verschleiern. Solche Finte funktioniert auch in sicheren CLI-Umgebungen und untergräbt das Vertrauen in die Sichtbarkeit und Nachvollziehbarkeit von Anweisungen. Solche Täuschungen erschweren es Sicherheitsexperten und Anwendern gleichermaßen, potenzielle Gefahren frühzeitig zu erkennen. Eine ebenfalls bedrohliche Angriffsmethode besteht darin, Konversationen mit Sprachmodellen mittels versteckter Triggerphrasen auszuspionieren.

Dabei injiziert ein schädlicher Server so genannte Trigger in die Werkzeugbeschreibungen, die das Modell veranlassen, Gesprächsinhalte ohne direktes Zutun des Nutzers an Angreifer zu übermitteln. Diese verdeckte Datenabflussmöglichkeit unterstreicht die Komplexität der Sicherheitsanforderungen im Zusammenspiel von KI-Modellen und externen Tools. Besonders alarmierend ist die Kombination aus Tool-Poisoning und Remote-Code-Ausführung bei MCP. Durch gezielte Manipulation eines Werkzeugs, etwa eines Docker-Command-Analyzers, können Angreifer per base64-kodierten Befehlen SSH-Schlüssel entwenden. Ein solcher Angriff gilt als extrem schwerwiegend, da er eine Hintertür zum gesamten Entwicklungsumfeld öffnen kann und oftmals unbemerkt bleibt.

Außerdem besteht die Gefahr, dass über Funktionsparameter von Tools sensitive Informationen wie vorherige Modellantworten oder Systemprompts abgegriffen werden. Die Manipulation dieser Parameter erlaubt es, Sicherheitskontrollen zu umgehen und Informationen über das Nutzerverhalten oder die eingesetzten Technologien zu erlangen. Dieser Angriffsvektor öffnet weitere Türen für gezielte Ausspähungen und Kompromittierungen. Die Popularität von Plattformen wie GitHub bringt mit der MCP-Integration ein weiteres Risiko mit sich. Sicherheitsforscher entdeckten, dass Angreifer öffentliche Issue-Tickets mit schädlichen Inhalten versehen können, die bei der automatisierten Durchsicht durch KI-Agenten private Repository-Daten preisgeben.

Diese so genannten „toxic agent flows“ zeigen, wie über Umwege und indirekte Prompt-Injektionen ganze Architekturen kompromittiert werden können, obwohl die einzelnen Tools als vertrauenswürdig gelten. Diese Vielzahl an Sicherheitslücken verdeutlicht, dass das Model Context Protocol in seinem aktuellen Zustand erhebliche Risiken für Nutzer, Entwickler und Organisationen birgt. Die Schwachstellen erstrecken sich über technische, organisatorische und menschliche Ebenen und fordern ein Umdenken bei der Entwicklung, Implementierung und Nutzung von MCP-basierten Anwendungen. Um diesen Gefahren wirksam zu begegnen, sind umfassende Maßnahmen nötig. Dazu zählt die Einführung von Mechanismen zur Integritätsprüfung und Authentifizierung von Tools, transparente Änderungsprotokolle bei Tool-Definitionen sowie eine stärkere Einbindung von Nutzern im Sicherheitsprozess ohne sie in „Consent Fatigue“ zu treiben.

Auch die Überarbeitung grundlegender Protokolldesigns, beispielsweise der Umgang mit Session-IDs, ist unerlässlich, um strukturelle Sicherheitslücken zu schließen. Weiterhin müssen strengere Richtlinien zur sicheren Speicherung von Zugangsdaten und API-Schlüsseln implementiert und durchgesetzt werden. Zusätzlich sollte die Filterung und Sanitisierung von Eingaben und Ausgaben erweitert werden, um Manipulationen durch ANSI-Fluchtsequenzen oder versteckte Prompt-Injektionen effektiv zu verhindern. Für Entwickler und Sicherheitsexperten ist es wichtig, die Komplexität der Bedrohungen zu verstehen und proaktiv Analyse- und Monitoring-Tools einzusetzen, die ungewöhnliche Verhaltensmuster im MCP-Datenverkehr erkennen. Auch die Förderung von Awareness bei Endanwendern durch Schulungen und informative Benutzeroberflächen kann helfen, social engineering Angriffe abzuwehren.

Insgesamt zeigt sich, dass das Model Context Protocol trotz seines Potenzials, die Interaktion mit KI-Systemen zu revolutionieren, derzeit durch zahlreiche sicherheitskritische Schwachstellen belastet ist. Die konsequente Identifikation, Analyse und Mitigation dieser Sicherheitsprobleme ist ein entscheidender Schritt, um die Verlässlichkeit und den Schutz intelligenter Systeme langfristig zu gewährleisten und Vertrauen bei Nutzern und Entwicklern gleichermaßen zu schaffen. Nur durch einen ganzheitlichen Ansatz, der technische, menschliche und prozessuale Aspekte berücksichtigt, lässt sich das Sicherheitsniveau von MCP nachhaltig erhöhen.