Node.js, eine beliebte Open-Source-JavaScript-Laufzeitumgebung, die es ermöglicht, JavaScript außerhalb eines Browsers auszuführen, hat sich in den letzten Jahren als unverzichtbares Werkzeug für Entwickler etabliert. Mit seinem Einsatz für die Entwicklung von Frontend- und Backend-Anwendungen ist Node.js aus der modernen Softwarelandschaft nicht mehr wegzudenken. Genau diese Beliebtheit und Flexibilität machen es allerdings zunehmend attraktiv für Cyberkriminelle, die Node.

js nun für eigene, bösartige Zwecke missbrauchen. Der folgende Text gewährt einen umfassenden Einblick in die neue Gefahr, die von der Nutzung von Node.js durch Angreifer ausgeht, beleuchtet den Ablauf solcher Angriffe und zeigt sinnvolle Strategien zur Prävention auf. Der Wandel in der Angriffsmethodik der Cyberkriminellen ist bemerkenswert. Während bislang häufig Skriptsprachen wie Python, PHP oder AutoIT für Malware verwendet wurden, beobachten Sicherheitsexperten seit Ende 2024 eine spürbare Zunahme von Angriffen, die Node.

js als Laufzeitumgebung nutzen. Dabei kann Schadcode sowohl in kompilierten JavaScript-Dateien vorliegen als auch als Inline-Script direkt über die Kommandozeile mittels Node.js ausgeführt werden. Dieses neue Vorgehen zeigt, wie schnell sich Taktiken und Methoden in der Bedrohungslandschaft weiterentwickeln. Obwohl Node.

js-basierte Schadsoftware insgesamt noch nicht die Verbreitung traditioneller Malware-Klassen erreicht hat, sind die Angriffe schnell auf dem Vormarsch und stellen eine ernstzunehmende Gefahr dar. Die Attraktivität von Node.js für Angreifer liegt in mehreren Faktoren. Node.js ermöglicht plattformübergreifende Ausführung, hat eine enorme Flexibilität und erlaubt das Einbinden zahlreicher Module und Bibliotheken, die für legitime wie auch bösartige Zwecke genutzt werden können.

Bedrohungsakteure können somit Schadcode verpacken, der sich scheinbar unauffällig in legitime Anwendungen oder Prozesse einbettet. Dadurch gelingt es oft, klassische Sicherheitsmechanismen zu umgehen. Zusätzlich erlaubt Node.js dank seiner Laufzeitumgebung das Verstecken von Aktivitäten in Form von verschlüsselten oder obfuskierten JavaScript-Dateien, was die Erkennung durch herkömmliche Antiviruslösungen erschwert. Eine der in der Praxis beobachteten Methoden, Node.

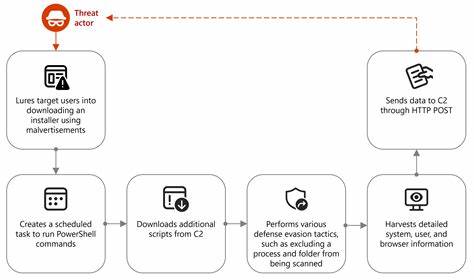

js für Angriffe zu missbrauchen, findet sich im sogenannten Malvertising, zu deutsch schädliche Online-Werbung. Hier locken Angreifer Nutzer mit täuschend echten Werbeinhalten, die unter anderem thematisch auf aktuelle Anlagetrends wie Kryptowährungshandel oder vermeintliche Softwareupdates abzielen. Nutzer werden dabei auf gefälschte Websites gelotst, auf denen sie unwissentlich einen manipulierten Installer herunterladen. Diese Installationspakete enthalten oftmals eine DLL-Datei, die unmittelbar beim Ausführen Systeminformationen sammelt und einen dauerhaften Zugriff ermöglicht, indem sie beispielsweise geplante Aufgaben anlegt, die persistente PowerShell-Befehle ausführen. Die Sicherheitsmechanismen werden gezielt umgangen, indem Abwehrtools wie Microsoft Defender für Endpoint an gewissen Stellen ausgeschlossen werden.

Der Prozess schränkt die Überwachung und Analyse ein, sodass weitere nachgelagerte Aktionen – wie das Herunterladen von zusätzlichem Schadcode – unentdeckt bleiben. Über mehrere PowerShell-Skripte werden dabei systemweite Informationen gesammelt, darunter registrierte Benutzer, installierte Programme, BIOS-Daten, Informationen zu Netzwerkkomponenten sowie Betriebssystemdetails. Die gesammelten Daten werden strukturiert und in verschlüsselter Form an externe Command-and-Control-Server (C2) übertragen. Diese C2-Server fungieren als Steuerzentrale, von der aus weitere Befehle und Malware-Komponenten verteilt werden. Im nächsten Schritt erfolgt die eigentliche Schadsoftwareverteilung.

PowerShell-Skripte laden gepackte Archive von den Angreifer-Servern herunter. Diese enthalten neben dem Node.js Runtime-Executable (node.exe) meist verschiedene JavaScript-Kompilate (.jsc Dateien) sowie unterstützende Bibliotheken, welche die Angriffsfunktionen implementieren.

Über Node.js werden diese Scripts gestartet, die dann weitere schädliche Aktivitäten auslösen, etwa das Lesen sensibler Browserdaten, das Hinzufügen von Manipulationszertifikaten oder die Erkundung des Netzwerks zum Auffinden weiterer Angriffsziele. Solche Funktionen deuten auf den Einsatz von Credential-Stealern und weiteren Schadprogrammen hin, die oft mit der Malware-Kampagne verknüpft sind. Neben der Verteitung über ausführbare Dateien ist inzwischen eine weitere Technik für die Infiltration von Schadsoftware über Node.js bekannt geworden: die Ausführung von Inline-JavaScript.

Dabei wird der schädliche Code nicht als separate Datei geladen, sondern direkt als JavaScript-Code über die Node.js-Kommandozeile ausgeführt. Ein konkretes Beispiel hierfür stellte eine Social-Engineering-Kampagne namens ClickFix dar, bei der Nutzer durch gefälschte IT-Support-Anwendungen getäuscht wurden. Das Opfer wird dazu verleitet, einen manipulativen PowerShell-Befehl auszuführen, der im Hintergrund Node.js und zusätzliche Module herunterlädt und installiert.

Anschließend übernimmt die Node.js-Laufzeit das Ausführen von JavaScript-Befehlen direkt im Speicher. Diese können dann tiefgreifende Netzwerkentdeckungen vornehmen, Kennwörter stehlen und verschleierte Kommunikationskanäle aufbauen, die sich als legitime Dienste wie etwa Cloudflare tarnen. Die Angriffskette kombiniert somit moderne Techniken wie Persistenz durch geplante Aufgaben, Erkennung und Umgehung von Schutzmechanismen, ausgefeilte Informationsdiebstähle und Tarnung der Netzwerkkommunikation. Die enge Verzahnung der verschiedenen Angriffsphasen und die Nutzung weit verbreiteter Frameworks wie Node.

js erschweren die Erkennung und Abwehr der Angriffsfälle erheblich. Vor diesem Hintergrund sind umfangreiche Schutz- und Präventionsmaßnahmen unabdingbar. Organisationen sollten das Thema Sensibilisierung nicht vernachlässigen und ihre Mitarbeiter kontinuierlich über die Risiken nicht verifizierter Downloadquellen informieren. Das Aufspüren und Überwachen von node.exe-Prozessen mit unüblichen Befehlszeilenparametern sollte Teil eines umfassenden Monitorings sein.

Besonders PowerShell stellt in diesem Szenario eine wichtige Angriffsfläche dar. Die Aktivierung von Scriptblock Logging, Modul Logging und PowerShell-Transkription unterstützt die Nachverfolgbarkeit von Angriffen und hilft, obfuskierten Code zu erkennen. Moderne Endpoint-Protection-Systeme, insbesondere EDR- (Endpoint Detection and Response) oder XDR-Lösungen (Extended Detection and Response), sind essenziell, um sowohl Malware als auch deren versteckte oder mehrfach verschleierte Aktivitäten in Echtzeit zu erkennen und zu blockieren. Die Aktivierung von Cloud-Schutzmechanismen ermöglicht das Erkennen neuartiger Bedrohungen mittels Machine Learning und erhöht die Reaktionsfähigkeit bei unbekannten Angriffen. Zusätzliche Sicherheitsvorkehrungen liegen in der Restriktion von ausgehenden Kommunikationswegen, um den Kontakt zu Command-and-Control-Servern zu kappen und so die Stabilität des Angriffsnetzes zu unterbrechen.

Firewall-Regeln, DNS-Filter und Netzwerküberwachung helfen hierbei, verdächtige Domains zu erkennen und zu sperren. Ebenso sind PowerShell-Execution-Policies sinnvoll, wobei zu beachten ist, dass diese allein keinen vollumfänglichen Schutz bieten, da sie teilweise umgangen werden können. Darüber hinaus verfügt Microsoft Defender XDR über spezielle Regelsets zur Reduzierung der Angriffsfläche. Diese includieren etwa das Blockieren ausgeführter Dateien, die verdächtige Merkmale wie Obfuskationen oder das Starten von JavaScript aus Downloads mitbringen. Ergänzend sollte Tamper Protection aktiviert werden, um das Abschalten von Schutzmechanismen durch Angreifer zu verhindern.

Security-Teams können mit Hilfe von Hunting-Abfragen und vorgefertigten Analysen sowohl bei Microsoft Defender XDR als auch bei Microsoft Sentinel gezielt nach Indikatoren für Node.js-basierte Attacken suchen. Beispielsweise können auffällige Kombinationen von node.exe mit bestimmten Dateiendungen (.jsc) oder Befehlsparametern auf kompromittierte Systeme hinweisen.

Die Kombination aus automatisierten Erkennungen und manuellen Analysen erhöht die Detektionsrate und verkürzt die Reaktionszeit bei Sicherheitsvorfällen. Insgesamt zeigt sich, dass die Ausnutzung von Node.js durch Bedrohungsakteure ein hochmodernes und angepasstes Angriffsszenario darstellt, das sich noch am Anfang seiner Verbreitung befindet. Unternehmen und IT-Verantwortliche sollten dieses Risiko ernst nehmen und ihre Sicherheitsstrategien kontinuierlich weiterentwickeln, um Unternehmen und deren Infrastruktur vor den Folgen eines Schadsoftwarebefalls zu schützen. Die zukünftige Entwicklung der Angriffsmethoden wird vermutlich eng mit der Weiterentwicklung von JavaScript-basierten Technologien und der Anpassung an Sicherheitsmechanismen einhergehen.

Fortlaufende Forschung, Analyse und Austausch von Bedrohungsinformationen sind dabei entscheidend, um dieser wachsenden Gefahr proaktiv begegnen zu können. In diesem dynamischen Umfeld bleibt Sicherheit eine der wichtigsten Prioritäten für den Schutz digitaler Assets und sensibler Unternehmensdaten.