Die Welt der verschlüsselten Kommunikation erlebt seit einigen Jahren einen immer größeren Aufschwung. Signal gilt dabei als der Goldstandard für sichere Nachrichtenübermittlung. Umso überraschender ist es, dass eine Signal-Kopie namens TeleMessage Signal (TM SGNL), die von TeleMessage entwickelt wurde und sogar von Regierungsmitarbeitern genutzt wurde, in nur 20 Minuten gehackt werden konnte. Dies wirft nicht nur Fragen zur IT-Sicherheit solcher Anwendungen auf, sondern entlarvt auch schwerwiegende Fehlkonfigurationen, die leicht ausgenutzt werden konnten. TeleMessage wurde vor kurzem vom Unternehmen Smarsh übernommen und bietet eine Messaging-App an, die der offiziellen Signal-Plattform stark ähnelt.

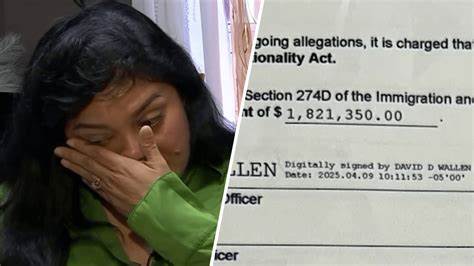

Die App verfügt zwar über eine Ende-zu-Ende-Verschlüsselung, jedoch speichert sie sämtliche Nachrichten auch in Klartext auf einem zentralen Archivserver. Dieses grundlegende Sicherheitsproblem steht im klaren Widerspruch zu Signalkonzepten, die eine vollständige Privatsphäre gewährleisten sollen. Nicht nur der Datenschutz, sondern auch der Schutz der Nachrichteninhalte gegenüber Dritten ist damit faktisch aufgehoben. Die Sicherheitslücke wurde bereits kurz nach Bekanntwerden öffentlich, als ein Foto den damaligen nationalen Sicherheitsberater Mike Waltz während einer Kabinettssitzung zeigte, wie er die TeleMessage App nutzte. Zwei Tage nach der Veröffentlichung offenbarte ein anonymer Hacker, dass der Zugang zu TeleMessage durch einen simplen Eingriff möglich war, der gerade einmal 15 bis 20 Minuten dauerte.

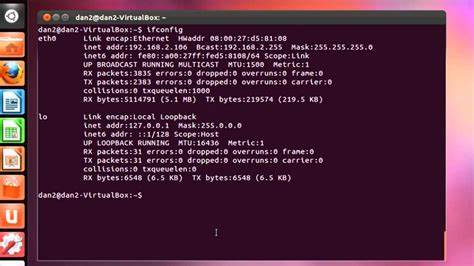

Das stimmt nachdenklich, denn eben diese App sollte potenziell geheime Regierungsinformationen schützen. Der Hacker entdeckte zunächst, dass das Admin-Panel von TeleMessage unter der Domain secure.telemessage.com mit veralteter Technologie betrieben wurde, genauer mit JSP, einem Webframework aus den frühen 2000er Jahren. Noch gravierender war jedoch die Client-seitige Verwendung von MD5 zur Passwort-Hashing-Funktion.

MD5 gilt seit Jahren als unsicher, weil es sehr anfällig für Kollisionen und Bruteforce-Angriffe ist. Darüber hinaus war dadurch der Hashwert praktisch das Passwort selbst, was die gesamte Authentifizierung nutzlos macht. Die nächste große Schwachstelle bestand in der unbeabsichtigten Veröffentlichung eines sogenannten Heap-Dump-Endpunktes auf dem Server archive.telemessage.com.

Der Heap Dump ist eine Momentaufnahme des Arbeitsspeichers einer Anwendung und enthält sensible Informationen wie Passwörter, Chatinhalte und sogar Verschlüsselungsschlüssel in Klartext. Gerade bei Anwendungen, die sensible staatliche Kommunikation verwalten, ist eine solche Freigabe unverantwortlich. Das Spring Boot Framework, das auf dem Archive-Server eingesetzt wurde, beinhaltet das Entwicklungstool Actuator, welches diverse Diagnoseendpunkte, darunter auch den Heap Dump bereitstellt. Die Standardeinstellungen dieses Frameworks haben sich seit 2017 verbessert, sodass kritische Endpunkte wie der Heap Dump ohne Authentifizierung nicht mehr öffentlich zugänglich sind. Offenbar wurde bei TeleMessage eine veraltete Version genutzt oder die Sicherheitsmaßnahmen wurden für Debugging-Zwecke deaktiviert und anschließend nicht wieder aktiviert, was letztlich zum fatalen Leck führte.

Der Hacker beschrieb, wie er mit automatisierten Werkzeugen wie feroxbuster zunächst die verwundbaren Bereiche der Webseiten ausfindig machte und anschließend den Heap-Dump abrief. Über die enthaltenen Daten konnten Anmeldedaten von Nutzern mit sensiblen Funktionen, darunter Beamte von US Customs and Border Protection, offengelegt werden. Auch Chatprotokolle von zentralen Partnern wie der Kryptowährungsbörse Coinbase wurden entlarvt, obwohl Coinbase versicherte, keine kritischen Nutzerdaten wie Passwörter oder Sicherheitsschlüssel über diese Plattform zu übertragen. Der Angriff offenbart mehrere grundlegende Versäumnisse: Zum einen wurde TeleMessage trotz des sicherheitskritischen Kontextes mit veralteter und schlecht abgesicherter Technologie betrieben. Zum anderen zeugt die Tatsache, dass ein solch einfacher Zugang zu Regierungs- und Wirtschaftsnetzwerken möglich war, von einer mangelhaften Sicherheitskultur bei der Integration und Nutzung dieser App.

Hinzu kommt, dass die Architektur von TM SGNL standardmäßige Verschlüsselungsversprechen bricht, indem Nachrichten unverschlüsselt auf den Archivserver hochgeladen werden. Dies beseitigt jede Erwartung an Vertraulichkeit und widerspricht elementaren Prinzipien moderner Ende-zu-Ende-verschlüsselter Kommunikation. Für Nutzer im sensiblen Regierungsbereich ist dies eine alarmierende Schwäche, die potenziell nationale Sicherheitsrisiken birgt. Im Zuge des Vorfalls hat TeleMessage seine Dienste vorübergehend eingestellt und sich zu den Sicherheitsproblemen nicht öffentlich geäußert. Experten sehen jedoch vor allem den Einsatz veralteter Frameworks, fahrlässige Konfigurationen von Debugging-Tools und den Verzicht auf zeitgemäße Hash-Verfahren als Kernfehler.

Die Lehre aus diesem Vorfall ist klar: Sensible Software, die in kritischen Bereichen wie Regierung und Finanzsektor eingesetzt wird, muss höchsten Sicherheitsstandards genügen. Die Nutzung von modernsten Verschlüsselungsverfahren, sicheren Hashfunktionen und restriktiven Zugriffskontrollen ist unabdingbar. Ebenso wichtig ist die regelmäßige Überprüfung von Konfigurationen und Framework-Updates, um derartige Sicherheitslücken zu vermeiden. Nicht zuletzt stellt sich die Frage, wie es überhaupt zur Verwendung von TeleMessage innerhalb eines so sicherheitssensiblen Umfelds kommen konnte. Signal selbst ist eine Open-Source-App mit einem internationalen Ruf für hohe Sicherheitsstandards.

Die Entscheidung, stattdessen eine weniger sichere Signal-Kopie einzusetzen, die sogar gegen die eigenen Verschlüsselungsversprechen verstoßen kann, wirft ein schlechtes Licht auf die interne IT-Politik. Für jeden, der Wert auf sichere Kommunikation legt, ist das Beispiel TeleMessage ein mahnendes Signal. Die Sicherheit von digitalen Kommunikationsmitteln fußt nicht nur auf den verwendeten Algorithmen, sondern auch stark auf der korrekten Implementierung, Pflege und Konfiguration der zugrundeliegenden Infrastruktur. Nur so lässt sich ein hoher Schutz vor unbefugtem Zugriff und Datenlecks gewährleisten. Abschließend zeigt der Fall TeleMessage auf dramatische Weise, wie schnell Sicherheitslücken massive Folgen haben können – gerade, wenn es um sensible Daten von Regierungen und Großunternehmen geht.

Die technische Analyse des Hackers macht deutlich, dass einfache Fehler im Umgang mit IT-Sicherheit im Jahr 2025 keineswegs tolerierbar sind. Die digitale Souveränität von Unternehmen und Behörden hängt maßgeblich von der konsequenten Umsetzung moderner Sicherheitsstandards ab. Ein Verschlafen dieser Verantwortung zieht gravierende Konsequenzen nach sich, die nicht nur einzelne Nutzer, sondern ganze Organisationen und sogar staatliche Sicherheitsinteressen gefährden können.