In der sich rasant entwickelnden Welt der Cyberkriminalität sorgt eine Geschichte für Aufsehen, die sowohl kurios als auch lehrreich ist: Die Entwickler der DanaBot-Malware, einer berüchtigten Schadsoftware, haben ihre eigenen Computer mit ihrem gefährlichen Produkt infiziert. Die damit verbundenen Erkenntnisse werfen ein neues Licht auf die Operationen von Cyberkriminellen und die Herausforderungen, denen sich Sicherheitsbehörden weltweit gegenübersehen. DanaBot gilt als eine der bedeutendsten Bedrohungen im Bereich der Finanzkriminalität und Spionage in den letzten Jahren. Ursprünglich im Mai 2018 von Forschern der E-Mail-Sicherheitsfirma Proofpoint entdeckt, hat sich die Malware schnell zu einem Malware-as-a-Service (MaaS) Modell entwickelt. Das heißt, DanaBot wurde auf russischen Cybercrime-Foren nicht nur verkauft, sondern als Dienstleistung vermietet, bei der Nutzer monatliche Gebühren zahlten, um Zugang zu einem sehr effektiven Information-Stealer zu erhalten.

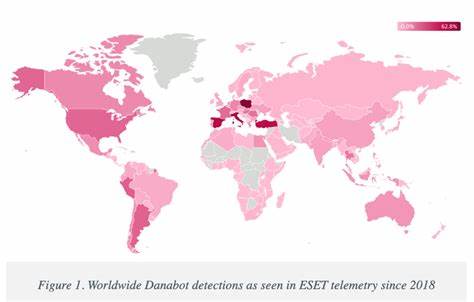

Die Schadsoftware ist speziell darauf ausgelegt, sensible Daten auszuspähen, darunter Anmeldedaten und Bankinformationen, mit dem Hauptziel, finanzielle Transaktionen zu manipulieren und Betrug zu ermöglichen. Schätzungen gehen davon aus, dass DanaBot bis zu 300.000 Systeme weltweit infiziert hat, was zu finanziellen Verlusten von über 50 Millionen US-Dollar führte. Besonders brisant ist, dass die Entwickler und Betreiber der Malware größtenteils in Russland ansässig sind und in einigen Fällen sogar Verbindungen zu staatlichen Organisationen haben. So wurde unter anderem ein Hauptverdächtiger als IT-Ingenieur bei Gazprom, dem russischen Staatsunternehmen für Energie, identifiziert.

Die US-Behörden machten am 22. Mai 2025 in einer umfangreichen Anklage 16 Personen für das Betreiben und den Verkauf von DanaBot verantwortlich. Die Untersuchung zeigte nicht nur die globale Reichweite des Malware-Netzwerks, sondern offenbarte auch deren methodische Weiterentwicklung. Während die erste Version von DanaBot bis Mitte 2020 vor allem für Cyberkriminalität auf dem Finanzsektor genutzt wurde, kam ab 2021 eine zweite Version zum Einsatz, die speziell für Nachrichtendienste und Spionagezwecke entwickelt wurde. Diese Version zielte auf Militär-, diplomatische und NGO-Computer in verschiedenen Ländern ab, darunter die Vereinigten Staaten, Belarus, Deutschland, Großbritannien und sogar Russland selbst.

Die Umwidmung von Cyberkriminalitätssoftware zu einem Werkzeug der Spionage ist keine Seltenheit. Historische Beispiele wie die ZeuS-Trojaner zeigen, dass Malware-Entwickler ihre Programme anpassen, um über die reine Finanzkriminalität hinaus geheime und sensible Informationen auszuspähen. DanaBot reiht sich somit in eine Reihe von Schadprogrammen ein, die mit doppelter Funktion operieren: finanzielle Bereicherung und staatliche Spionage. Ein faszinierendes, wenn auch peinliches Detail dieser Ermittlungen war, dass die Entwickler von DanaBot mehrfach ihre eigenen Systeme infizierten. Laut FBI-Daten kam es vor, dass durch fehlerhafte Tests oder Unachtsamkeit ihre Rechner von der eigenen Malware erfasst wurden.

Diese Selbstinfizierung führte dazu, dass ihre persönlichen und geschäftlichen Zugangsdaten in von den Strafverfolgungsbehörden gesicherten Datenbanken auftauchten. In einigen Fällen geschah die Infektion absichtlich, um die Funktionsweise der Malware zu überprüfen und zu verbessern. In anderen Fällen war sie ein unbeabsichtigtes Versehen – eine ironische Folge der Risiken, die das Handwerk der Cyberkriminellen mit sich bringt. Diese Selbstinfizierungen hatten für die Behörden den Vorteil, dass sie zielgenaue Beweise sammeln und die Identitäten der Hacker hinter DanaBot rekonstruieren konnten. Es zeigt, dass auch die besten Cyberkriminellen anfällig für Fehler sind und dass akribische Ermittlungsarbeit wichtige Schwachstellen offenlegen kann.

Im Rahmen der Strafverfolgung beschlagnahmten Ermittler 2022 zahlreiche Server, die zur Steuerung von DanaBot sowie zur Speicherung gestohlener Daten dienten. Besonders bemerkenswert ist, dass viele dieser Server in den Vereinigten Staaten gehostet wurden, was verdeutlicht, wie stark die Infrastruktur global verteilt und technisch schwer zu kontrollieren ist. Die Zusammenarbeit zwischen mehreren Sicherheitsfirmen und Strafverfolgungsbehörden war entscheidend dafür, dieses Netzwerk zu zerschlagen. Unternehmen wie ESET, Google, Proofpoint und ZScaler unterstützten bei der Identifikation der Opfer und der schnellen Eindämmung der Schadsoftware. Der Fall DanaBot illustriert, wie komplex und verzweigt die Welt der Cyberkriminalität heutzutage ist.

Malware-as-a-Service-Modelle ermöglichen es nicht nur skrupellosen Individuen, mit vergleichsweise geringen Mitteln beträchtlichen Schaden anzurichten, sondern auch, komplexe Operationen mit mehreren Beteiligten aufrechtzuerhalten. Das Geschäftsmodell funktioniert über die Vermietung von Schadsoftware-Tools an sogenannte Affiliates, die diese dann auf ihre eigenen Opfer loslassen, während ein Teil der Einnahmen an die Anbieter fließt. Neben der finanziellen Dimension stellt die Spionagefunktion von DanaBot eine ernsthafte Bedrohung für nationale Sicherheit dar. Diplomatische Kommunikationsdaten, die durch die Malware gestohlen wurden, können strategische Informationen offenlegen und Allianzen oder internationale Verhandlungen beeinträchtigen. Der Einsatz solch multifunktionaler Malware verdeutlicht eine neue Stufe hybrider Cyberbedrohungen, bei denen finanzielle Motive mit geostrategischen Interessen verschmelzen.

Die Medienberichte vom Mai 2025 fassen den Erfolg der Strafverfolgungsbehörden als wichtigen Schritt zur Bekämpfung organisierter Cyberkriminalität zusammen. Die Veröffentlichung von Details zur Identität der Verantwortlichen und die Offenlegung ihrer Verstrickungen in staatliche Strukturen unterstreichen die politischen Dimensionen von Cyberangriffen. Gleichzeitig wurde auf die Notwendigkeit hingewiesen, Opfer zu benachrichtigen und nachhaltige Maßnahmen zur Schadensbegrenzung zu ergreifen. Bemerkenswert ist, dass nur einen Tag nach der Anklage gegen die DanaBot Betreiber ein weiterer bedeutender Schlag gegen Cybercrime gelang, als Microsoft gegen das Lumma Stealer-Netzwerk vorging. Diese Malware, ebenfalls als Dienstleistung angeboten, arbeitet mit Abonnement-Modellen von 250 bis 1.

000 US-Dollar pro Monat und zeigt, wie Geschäftspraktiken im Cybercrime zunehmend professionalisiert und kommerzialisierter werden. Aus der Perspektive der Cybersicherheit bieten die DanaBot-Fälle wertvolle Lektionen. Während moderne Sicherheitslösungen und kooperative Ermittlungen Fortschritte bei der Bekämpfung liefern, zeigt das Risiko der Selbstinfektion und anderer technischer Fehler, dass hinter den Kulissen nicht alles perfekt funktioniert. Im Kontext der zunehmenden Digitalisierung, der Abhängigkeit von elektronischen Systemen und der globalen Vernetzung von Infrastrukturen steigt die Bedeutung präventiver Sicherheitsmaßnahmen. Für Unternehmen, staatliche Stellen und Privatpersonen ist es daher entscheidend, sich kontinuierlich über aktuelle Bedrohungen zu informieren, effektive Schutzmechanismen zu implementieren und im Falle eines Angriffs schnell und koordiniert zu reagieren.

Der Fall DanaBot sollte als Warnsignal dienen, dass Cyberkriminalität nicht nur technisch anspruchsvoll, sondern auch hochriskant für die Täter selbst ist. Zusammenfassend lässt sich sagen, dass der DanaBot-Fall exemplarisch für moderne Cyberkriminalität steht – mit ausgefeilten technischen Werkzeugen, einem internationalen Netzwerk an Mitwirkenden und einer direkten Verbindung zwischen legalen Geschäftsmodellen und illegalen Aktivitäten. Die Ironie, dass einige Täter ihre Arbeit selbst sabotierten, ist ein weiterer Beleg dafür, dass in der dunklen Welt der Malware auch Fehler und Schwächen unübersehbar bleiben. Die erfolgreiche Strafverfolgung sendet ein starkes Signal an die Cybersicherheitsgemeinschaft und die öffentliche Hand, verstärkt gegen solche Bedrohungen vorzugehen und die digitale Welt sicherer zu machen.