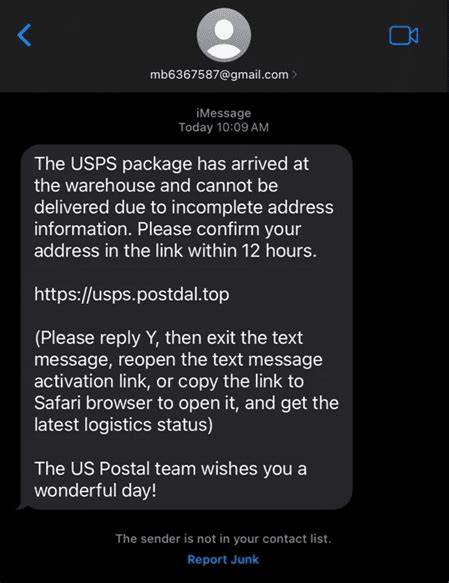

Phishing hat sich in den letzten Jahren zu einer immer raffinierteren Bedrohung entwickelt, die sowohl für Privatpersonen als auch für Unternehmen zu erheblichen finanziellen und persönlichen Schäden führt. Besonders beunruhigend ist die Entwicklung von Phishing-as-a-Service (PhaaS), bei dem komplette Betrugslösungen als Dienstleistung angeboten werden. Einer der bekanntesten und zugleich komplexesten PhaaS-Betriebe ist die sogenannte Darcula-Operation, die Forschern und Sicherheitsanalysten einen seltenen und tiefen Einblick in die Mechanismen moderner Cyberkriminalität ermöglicht hat. Der Ursprung der Untersuchungen lag im Dezember 2023, als massenhaft SMS-Nachrichten an Nutzer weltweit versandt wurden. Diese Nachrichten gaben vor, von offiziellen Postdiensten zu stammen und informierten darüber, dass Pakete aufgrund fehlender Adressinformationen zurückgehalten würden.

Das gezielte Versenden von SMS, um persönliche Daten zu erlangen, ist als Smishing bekannt und gewann mit Darcula eine neue Dimension an Professionalität und Effektivität. Die Nachrichten waren dabei extrem überzeugend gestaltet, umfassend lokalisiert und wiesen kaum die klassischen Erkennungsmerkmale von Betrugsversuchen wie Rechtschreibfehler auf. So konnten die Täter Opfer in verschiedenen Ländern und Sprachen ansprechen und eine globale Reichweite erzielen. Besondere Aufmerksamkeit erlangte die Tatsache, dass die Phishing-Seiten nur von mobilen Endgeräten aus aufgerufen werden konnten, und zwar ausschließlich über Mobilfunknetze. Dieses technische Detail war nicht nur eine Schutzmaßnahme gegen Sicherheitsforscher, sondern erschwerte auch automatisierte Scans und Filtermaßnahmen, die Desktop-Verbindungen überwachen.

Das Phishing-System erkannte diese Verbindung und gab bei unpassenden Bedingungen eine nichtssagende Fehlermeldung zurück. Um den Ablauf zu analysieren, mussten Forscher deshalb Umwege nutzen, wie die Verwendung eines Mobiltelefons als Hotspot, um den Zugriff von einem Computer zu ermöglichen. Ein weiterer komplexer Mechanismus, der das Backend der Operation schützt, ist die Verschlüsselung der Nachrichten über eine clientseitige Verschlüsselungstechnologie namens Rabbit, implementiert über die JavaScript-Bibliothek Crypto-JS. Dies diente nicht dem Schutz der Nutzer, sondern war eine gezielte Täuschung und Verschleierung gegenüber Forschern. Da der Datenverkehr über HTTPS ohnehin bereits verschlüsselt ist, ist eine zusätzliche Verschlüsselung eher ungewöhnlich, aber in diesem Fall als taktische Maßnahme gedacht, um die Analyse zu erschweren.

Durch das Entschlüsseln und Analysieren der Nachrichten konnten die Forscher sehen, dass die Daten in Echtzeit an sogenannte „admin“-Räume übermittelt wurden, die eine Art Chat oder Dashboard für die Betreiber darstellen. Hier flossen sämtliche Informationen über die gestohlenen Daten – angefangen von Namen bis hin zu sensiblen Kreditkartendaten – live und ungeschützt ein. Diese Funktion ermöglichte den Betreibern das unmittelbare Mitverfolgen und den Einsatz weiterer Manipulationen, wie etwa das Nachfordern von PIN-Codes. Der Name „Darcula“ tauchte zuerst im Zusammenhang mit Fehlermeldungen des Systems auf, später konnten die Forscher an Telegram-Gruppen gelangen, die eng mit der Organisation verbunden sind. Die Mitglieder tauschten dort Erfolge, technische Anleitungen und sogar Fotos über ihre Ausrüstung aus, die von SIM-Karten über Modems bis hin zu teuren Geräten reichten, mit denen die SMS-Flut gesteuert wurde.

Das Leben der Betreiber schien von den Einnahmen des Betrugs geprägt – Prunkvillen, Luxusautos und ausgefallene Bankkonten zeugten von den hohen, durch kriminelle Mittel erzielten Gewinnen. Die Phishing-Software hinter dem Betrug, Magic Cat genannt, lässt sich mit wenigen Befehlen installieren und bietet eine Vielzahl an Features, die es auch technisch weniger versierten Kriminellen erleichtern, eigene Kampagnen zu starten. Die Software unterstützt hunderte von Markenvorlagen, die global eingesetzt werden können, und wird regelmäßig aktualisiert. Ein Dashboard zeigt den aktuellen Stand der Betrugsopfer und erlaubt direkte Interaktion mit diesen. Die Software ist zudem mit einem ausgefeilten Lizenzierungssystem ausgestattet, das nicht nur die Aktivierung von Softwarekopien verwaltet, sondern auch neue Aktivierungsschlüssel erzeugen kann.

Hier offenbart sich ein professionelles Geschäftsmodell, vergleichbar mit legalen Softwareprodukten, das auf Wachstum und Kontrolle ausgelegt ist. Überraschend war auch die Entdeckung einer möglichen Backdoor in der Software, die es erlaubte, ohne reguläre Authentifizierung auf Daten zuzugreifen. Ob diese Funktion bewusst als Hintertür implementiert wurde oder ein Versehen ist, bleibt offen. In jedem Fall zeigt sie, wie wenig vertrauenswürdig solche Anwendungen sind und welche Gefahren sie bergen. Die Herausforderungen im Kampf gegen diese Art von Cyberkriminalität sind enorm.

Die Betreiber agieren global, nutzen neueste Technologien und setzen auf ein professionelles Netzwerk aus Softwareentwicklung, Vertrieb und Kommunikation. Ihre Infrastruktur ist so ausgelegt, dass viele Schutzmaßnahmen der IT-Sicherheit ausgehebelt werden und die Identifikation schwerfällt. Die Ermittler nutzten OSINT-Techniken (Open Source Intelligence), um über Domänen, IP-Adressen und öffentliche Daten Bankverbindungen, E-Mail-Adressen und sogar persönliche Identifizierungsmerkmale bis hin zu Telefonnummern nachzuverfolgen. Über die Kombination von historischer DNS-Nutzung, Github-Commits und weiteren Online-Personensuchen gelang es, wichtige Verbindungen herzustellen, die den Kern der Operation langsam erhellten. Der Umgang mit dieser Bedrohung erfordert einen ganzheitlichen Ansatz.

Während technische Maßnahmen wie Erkennung, Prävention und Schadensbegrenzung notwendig sind, müssen auch Gesellschaft, Gesetze, Wirtschaft und die Telekommunikationsbranche zusammenwirken, um wirkungsvolle Schutzmechanismen zu entwickeln. Nutzer müssen für Schutzmaßnahmen sensibilisiert werden, die Polizei und Sicherheitsbehörden für die internationale Vernetzung der Täter. Auch die Kooperation mit Medien spielt eine entscheidende Rolle, um die Öffentlichkeit zu informieren und wachsam zu halten. Die Darcula-Operation zeigt deutlich, wie ausgeklügelt und organisiert Phishing-Kampagnen heute sind. Sie sind nicht mehr einfache Betrugsversuche einzelner Personen, sondern sind zu einem professionell betriebenen Geschäft mit weltweiter Reichweite geworden.

Der Name Darcula steht dabei stellvertretend für einen kriminellen Konzern, der Technologie, soziale Engineering und kriminelles Know-how kombiniert, um möglichst viele Opfer zu schädigen und einen hohen Profit zu erzielen. Die Forschung um Darcula liefert nicht nur wertvolle Erkenntnisse über die technischen Werkzeuge und Methoden dieser Operation, sondern wirft auch Licht auf die soziologischen Aspekte der Tätergruppen und deren vernetzte Arbeitsweise. Der Kampf gegen solche Bedrohungen bleibt eine Herausforderung, bei der Aufklärung, technologischer Fortschritt und internationale Zusammenarbeit Hand in Hand gehen müssen. Der Einblick in Darcula ist ein Weckruf und ein Beispiel dafür, wie gehärtet und facettenreich die Verteidigung gegen Cyberkriminalität heute sein muss.