In den letzten Jahren hat die Cyberwelt eine zunehmende Anzahl komplexer und ausgefeilter Angriffe auf sensible Organisationen weltweit erlebt. Besonders auffällig sind dabei die Aktivitäten chinesischer Hackergruppen, die gezielt kritische Infrastrukturen und Regierungsstellen ins Visier nehmen. Ein besonders bemerkenswerter Fall ist die jahrelange Angriffsserie auf eine bislang unbenannte internationale Organisation in Saudi-Arabien. Im Zentrum dieser Angriffe steht eine ausgeklügelte Malware namens MarsSnake, eine zuvor nicht dokumentierte Backdoor, die von der China-nahen Hackergruppe UnsolicitedBooker eingesetzt wird. Die Bedrohungsakteure von UnsolicitedBooker sind für die Verwendung innovativer und zielgerichteter Angriffsmethoden bekannt.

Ihre Kampagnen zeichnen sich durch den Einsatz von Spear-Phishing-Techniken aus, bei denen gefälschte E-Mails mit attraktiven Lockvogelinhalten versendet werden. In diesem Fall nutzten die Angreifer Flugtickets als Köder, die legitim wirkten, um das Interesse der Opfer zu wecken und sie zum Öffnen der bösartigen Anhänge zu verleiten. Diese Methode ist besonders wirksam, weil sie eine menschliche Komponente einschließt, die technische Abwehrmechanismen oft umgehen kann. Die erste Entdeckung der Angriffe durch die Cybersicherheitsfirma ESET erfolgte im März 2023, wobei die Bedrohung über einen Zeitraum von mehreren Jahren hinweg kontinuierlich beobachtet wurde. Die Gruppe nutzte in der Vergangenheit auch andere bekannte Backdoors wie Chinoxy, DeedRAT, Poison Ivy und BeRAT, die häufig mit chinesischen Hackergruppen in Verbindung gebracht werden.

Die Tatsache, dass trotz wiederholter Vorfälle und Gegenmaßnahmen die Angriffe fortgeführt wurden, spricht für das hohe Interesse und die strategische Bedeutung des Ziels für die Angreifer. Technisch gesehen wird der MarsSnake-Backdoor über eine raffinierte Lieferkette installiert. Ein zentraler Bestandteil des Angriffs ist eine manipulative Microsoft Word-Datei, die in der Phishing-E-Mail enthalten ist und als vermeintliches Flugticket getarnt wird. Diese Datei stammt ursprünglich von einer online zugänglichen PDF auf der akademischen Plattform Academia, wurde jedoch subtil manipuliert. Nach dem Öffnen der Datei wird ein VBA-Makro ausgeführt, das im Hintergrund eine ausführbare Datei namens "smssdrvhost.

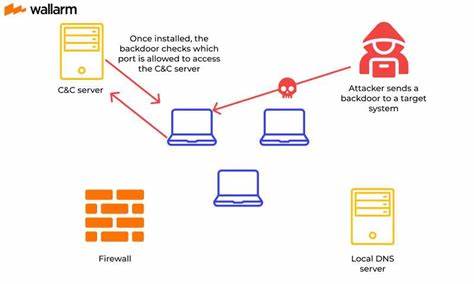

exe" entschlüsselt und ablegt. Diese Datei agiert als Loader für die MarsSnake-Backdoor, die anschließend eine Verbindung zu einem externen Command-&-Control-Server mit dem Domainnamen "contact.decenttoy[.]top" herstellt. Die Backdoor verfügt über umfangreiche Funktionen, die es den Angreifern ermöglichen, beliebige Befehle auf dem kompromittierten System auszuführen, Dateien zu lesen und zu schreiben sowie weitere Schadsoftware nachzuladen.

Diese Vollzugriffsrechte machen das System für die Opfer extrem verwundbar und ermöglichen eine langfristige Überwachung sowie das Abgreifen sensibler Informationen. Die Verbindung von UnsolicitedBooker zu anderen bekannten Hackerkollektiven, wie Space Pirates und eine nicht zugeordnete Gruppe, die den Backdoor Zardoor gegen eine islamische Non-Profit-Organisation in Saudi-Arabien verwendete, legt nahe, dass es sich um teilüberschneidende Netzwerke handelt, die möglicherweise koordiniert agieren oder Ressourcen teilen. Diese Verflechtungen erschweren die Attribution und Verteidigung gegen solche Angriffe erheblich und unterstreichen die Bedeutung internationaler Zusammenarbeit und Informationsaustausch. Angesichts des geopolitischen Umfelds und den wachsenden Cyberkonflikten sind insbesondere Organisationen in der Region Asien, Afrika und dem Nahen Osten immer häufiger Ziel von gezielten APT-Kampagnen (Advanced Persistent Threats). Die Verwendung von erst kürzlich entdeckten Backdoors wie MarsSnake zeigt die Innovationskraft und Anpassungsfähigkeit der Angreifer, die stetig neue Techniken entwickeln, um Sicherheitsmechanismen zu umgehen.

Parallel zu MarsSnake hat die Cybersicherheitsfirma auch andere relevante Aktivitäten chinesischer APT-Gruppen beobachtet. Im Dezember 2024 versuchte eine weitere Bedrohungsgruppe namens PerplexedGoblin (auch als APT31 bekannt) einen zentralen europäischen Regierungskörper mit der Backdoor NanoSlate zu infiltrieren. Solche parallelen Kampagnen verdeutlichen die breite Angriffsfläche und die verschiedenen Ziele, auf die chinesische Hackergruppen ihr Augenmerk legen. Zusätzlich wurde ein weiterer Hackerverein namens DigitalRecyclers beobachtet, der sich auf europäische Regierungsorganisationen konzentriert und dabei ein Netzwerk namens KMA VPN Operational Relay Box (ORB) verwendet, um seine C&C-Kommunikation zu verschleiern. DigitalRecyclers, mit Verbindungen zu den Gruppen Ke3chang und BackdoorDiplomacy, nutzt eine Reihe von Backdoors wie RClient, HydroRShell und GiftBox.

Diese vielseitigen Werkzeuge ermöglichen auch hier die Durchführung umfassender Spionage und Manipulation. HydroRShell sticht dabei besonders hervor, weil es Protobuf und die Verschlüsselungslibary Mbed TLS für die Command-and-Control-Kommunikation nutzt. Diese Kombination sorgt für robustere, schwer zu analysierende C&C-Verbindungen, die traditionelle Netzwerk-Monitoringsysteme herausfordern. MarsSnake und HydroRShell sind voll funktionsfähige Backdoors, die den Angreifern damit erlauben, uneingeschränkten Zugang zu den kompromittierten Systemen zu erlangen. Die Entdeckung solcher Kampagnen verdeutlicht, wie wichtig es für Organisationen ist, mehrschichtige Sicherheitsstrategien zu implementieren.

Neben technischen Schutzmaßnahmen sollten Mitarbeiterschulungen zum Erkennen von Phishing-Angriffen und die Durchführung von regelmäßigen Sicherheitsüberprüfungen integraler Bestandteil der Verteidigungsmaßnahmen sein. Zudem ist der Einsatz moderner Erkennungssysteme für ungewöhnliche Aktivitäten im Netzwerk unumgänglich, um frühe Warnzeichen zu identifizieren und schnell reagieren zu können. Letzlich zeigt dieser Fall auch die Bedeutung von internationaler Zusammenarbeit und Informationsaustausch zwischen Sicherheitsfirmen, Regierungen und betroffenen Organisationen. Nur durch gemeinsame Anstrengungen kann sichergestellt werden, dass solche gefährlichen Hackerkampagnen eingedämmt werden und entsprechende Gegenmaßnahmen rechtzeitig umgesetzt werden. Die MarsSnake-Kampagne unterstreicht, dass Cyberbedrohungen nicht nur technisch anspruchsvoll, sondern auch strategisch ausgelegt sind und sich auf Interessen großer geopolitischer Akteure stützen.