Moderne Anwendungen entwickeln sich in einem atemberaubenden Tempo weiter, was für viele Sicherheitsteams eine große Herausforderung darstellt. Die rasante Migration von Entwicklungsprozessen in die Cloud bringt zahlreiche Vorteile, aber auch erhebliche Sicherheitsrisiken mit sich, die klassischerweise oft zu langsam erkannt oder und ausreichend adressiert werden. Unternehmen stehen heute vor der dringenden Aufgabe, Sicherheitsmechanismen zu implementieren, die kontinuierlich und umfassend von der Softwareentwicklung bis hin zur Echtzeitüberwachung im SOC reichen. Der traditionelle Ansatz, bei dem Code nur isoliert überprüft, Cloud-Infrastrukturen getrennt überwacht und SOC-Teams separat reagieren, führt zu gefährlichen Sicherheitslücken. Angreifer nutzen diese fragmentierten Sicherheitsstrukturen gnadenlos aus und können Schwachstellen oft innerhalb weniger Stunden nach deren Entstehung ausnutzen.

Demgegenüber benötigen viele Organisationen Tage, um auf kritische Vorfälle in der Cloud angemessen zu reagieren – eine zeitliche Diskrepanz, die Angreifern wertvolle Angriffsfläche bietet. Ein wesentlicher Treiber dieser Problematik sind die sogenannten Silos in der Sicherheitslandschaft. DevSecOps-Teams, Cloud-Security-Professionals und SOC-Analysten arbeiten häufig in getrennten Teams mit eigenen Werkzeugen und isolierten Datenquellen. Die mangelnde Kommunikation und Integration dieser Bereiche sorgen allerdings dafür, dass bis zu 80 Prozent der Cloud-Sicherheitslücken unentdeckt oder unbehandelt bleiben. Die Folgen sind gravierend: Datenverluste, Produktivitätsausfälle und Reputationseinbußen können die Folge eines solchen fragmentierten Sicherheitsmanagements sein.

Um diese Sicherheitslücken zu schließen, sind vernetzte Strategien erforderlich, die Sicherheitsmaßnahmen über den gesamten Software-Lifecycle hinweg integrieren. Das bedeutet nicht nur, den Code während der Entwicklung gründlich zu prüfen, sondern auch die Cloud-Landschaften mit automatisierten Erkennungstools kontinuierlich zu überwachen und im SOC auf Alarme schnell sowie koordiniert zu reagieren. Ein durchgängig verbundener Ansatz optimiert die Erkennung von Bedrohungen, beschleunigt die Reaktionszeiten und schließt blinde Flecken in der Sicherheitsarchitektur. Dabei geht es nicht allein darum, die besten Tools einzusetzen, sondern sie so zu verbinden und zu orchestrieren, dass sie effektiv miteinander kommunizieren. Für Unternehmen bedeutet dies, Investitionen in Plattformen und Lösungen zu tätigen, die DevSecOps-Prozesse, Cloud-Sicherheitsmechanismen und SOC-Funktionalitäten vereinen.

Durch die Zentralisierung von Sicherheitsdaten und automatisierte Workflows können Teams schneller auf Echtzeit-Bedrohungen reagieren und die Wirkung ihrer Schutzmaßnahmen maximieren. Ein besonderer Fokus liegt auf der Erkennung der größten Schwachstellen durch Angreifer. Während die Codeanalyse unverzichtbar ist, zeigt die Erfahrung, dass die größten Sicherheitsrisiken häufig in der Cloud-Umgebung entstehen. Fehlkonfigurationen, ungepatchte Systeme oder unzureichende Zugangskontrollen sind Angriffspunkte, die häufig übersehen werden, wenn Sicherheitstools nur getrennt eingesetzt werden. Moderne Sicherheitsarchitekturen müssen in der Lage sein, diese Risiken frühzeitig zu identifizieren und automatisiert zu beheben.

Neben technischen Aspekten spielt auch die organisatorische Zusammenarbeit eine entscheidende Rolle. Sicherheitsverantwortliche und Entwickler sollten Hand in Hand arbeiten, um Sicherheitsprobleme schon während der Entwicklungsphase adressieren zu können. Die Implementierung von DevSecOps-Prinzipien fördert diese Zusammenarbeit und sorgt dafür, dass Sicherheitsfragen von Anfang an in den Entwicklungsprozess eingebunden sind. Im Anschluss gewährleistet eine durchgängige Cloud-Sicherheit und ein reaktionsfähiges SOC, dass keine Bedrohung unentdeckt bleibt. Die Vorteile eines ganzheitlichen Sicherheitsansatzes sind vielfältig.

Unternehmen profitieren nicht nur von einer deutlich schnelleren Identifikation und Behebung von Sicherheitsvorfällen, sondern auch von einer verbesserten Compliance und einem reduzierten Risiko von Datenschutzverletzungen. Die Fähigkeit, zeitnah auf Angriffe zu reagieren, minimiert potenzielle Schäden und sichert den Geschäftsbetrieb. Ein weiterer Vorteil ist die vereinfachte Verwaltung der Sicherheitsprozesse. Statt vieler einzelner Systeme, die unabhängig voneinander gewartet werden müssen, entsteht eine integrierte Sicherheitsinfrastruktur mit hohem Automatisierungsgrad. Das reduziert den administrativen Aufwand und ermöglicht es den Sicherheitsteams, sich auf die Analyse und Behebung kritischer Sicherheitsvorfälle zu konzentrieren.

Webinare und Expertenrunden bieten wertvolle Einblicke in diese neuen Sicherheitsstrategien. Fachleute wie Ory Segal von Cortex Cloud (Palo Alto Networks) teilen praktische Erfahrungen und Lösungsansätze, die Unternehmen dabei helfen, von fragmentierten Sicherheitsansätzen zu einem verbundenen, durchgängigen Sicherheitsmodell überzugehen. Dabei wird verdeutlicht, warum reine Code-Scans nicht ausreichen und wie eine nahtlose Integration von DevSecOps, CloudSec und SOC das Risiko erheblich reduziert. Die Cyber-Bedrohungslandschaft wird immer komplexer und anspruchsvoller. Angreifer sind nicht nur technisch versiert, sie reagieren auch äußerst schnell auf neue Gelegenheiten.

Unternehmen, die ihre Sicherheitsmaßnahmen nicht synchronisieren und auf Verbindungen zwischen verschiedenen Sicherheitsebenen setzen, riskieren, Opfer von Datenpannen oder Systemkompromittierungen zu werden. Die Umsetzung vernetzter Sicherheitskonzepte erfordert zwar Investitionen in Technologie und Weiterbildung, bringt jedoch einen enormen Nutzen in puncto Sicherheit und Resilienz. Moderne Tools für automatisierte Schwachstellen-Erkennung, Cloud-Überwachung und SOC-Analyse ermöglichen es, Echtzeit-Sicherheit herzustellen, die den heutigen Anforderungen gerecht wird. Gesamt gesehen ist der Weg von Code über Cloud bis zum SOC ein entscheidender neuer Ansatz, um die Verteidigung moderner Anwendungen smarter und effektiver zu gestalten. Unternehmen, die diesen Wandel gestalten und ihre Sicherheitsprozesse ganzheitlich betrachten, schaffen sich einen entscheidenden Wettbewerbsvorteil im Kampf gegen Cyberbedrohungen.

Die Zeiten isolierter Sicherheitsmaßnahmen gehören der Vergangenheit an – vernetzte, integrierte Sicherheitsstrategien sind die Zukunft der Anwendungssicherheit.

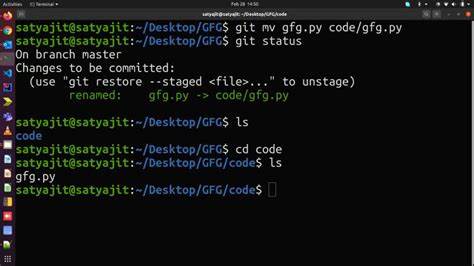

![[Webinar] From Code to Cloud to SOC: Learn a Smarter Way to Defend Modern Applications](/images/8A133F67-9EF8-4C4B-8437-5284662F1B01)