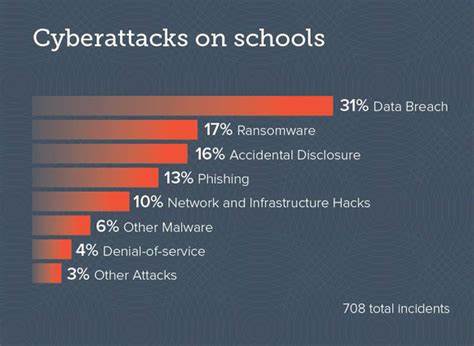

In einer gemeinsamen Warnung haben das FBI und die US-amerikanische Cybersicherheitsagentur CISA vor den Gefahren des Royal-Ransomware-Betriebs gewarnt. Diese Operation zielt angeblich auf zahlreiche kritische Infrastruktursektoren in den Vereinigten Staaten ab. Laut der am Donnerstag veröffentlichten Mitteilung haben Royal-Ransomware bereits mehrere Opfer in den USA und international, darunter Organisationen aus den Bereichen Produktion, Kommunikation, Bildung und Gesundheitswesen, gefordert. Die Warnung erfolgt nachdem das US-amerikanische Gesundheits- und Sozialministerium im Dezember davor gewarnt hatte, dass Royal-Ransomware aggressiv den US-amerikanischen Gesundheitssektor ins Visier genommen hatte. Die dunkle Webseite des Royal-Leak-Sites listet derzeit Northwest Michigan Health Services und Midwest Orthopaedic Consultants unter seinen Opfern auf.

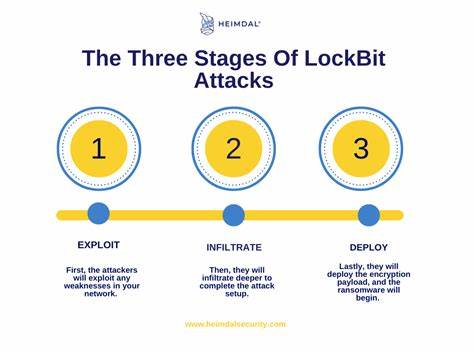

Die Royal-Ransomware-Bande wurde erstmals Anfang 2022 gesichtet. Zu dieser Zeit verließ sich die Operation auf Drittanbieter-Ransomware wie Zeon, hat aber seit September ihre eigene benutzerdefinierte Ransomware bei Angriffen eingesetzt. Die US-Regierung warnt davor, dass die Royal-Akteure nach dem Zugriff auf die Netzwerke der Opfer - in der Regel über Phishing-Links mit einem Malware-Downloader - "Antiviren-Software deaktivieren und große Datenmengen extrahieren", bevor sie die Ransomware einsetzen und Systeme verschlüsseln. Experten für Cybersicherheit glauben, dass Royal erfahrene Ransomware-Akteure aus früheren Operationen umfasst und ähnlichkeiten mit Conti, einer prolificen, Russland-verknüpften Hacking-Gruppe, aufweist, die sich im Juni 2022 aufgelöste. Im November 2022 wurde berichtet, dass Royal-Ransomware die produktivste Ransomware-Operation sei, wobei sie Lockbit übertroffen habe.

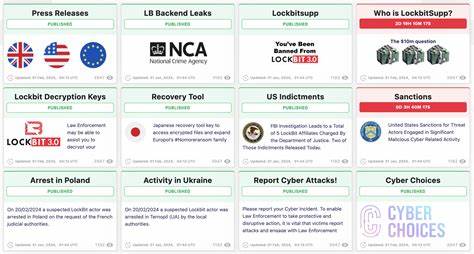

Aktuelle Daten zeigen, dass Royal für mindestens 19 Ransomware-Angriffe im Februar verantwortlich war, hinter 51 Angriffen, die LockBit zugeordnet werden, und 22 Angriffen, die der Vice Society zugeschrieben werden. Obwohl die meisten Opfer von Royal in den Vereinigten Staaten ansässig sind, war eines seiner prominentesten Opfer der Silverstone Circuit, einer der größten Motor-Rennstrecken im Vereinigten Königreich. Zu den vom Konsortium beanspruchten Opfern gehören auch ICS, eine Organisation, die Cybersicherheitsdienste für das US-Verteidigungsministerium bereitstellt, der Dallas School District und andere. Laut der Mitteilung der US-Regierung variieren die Lösegeldforderungen von Royal zwischen 1 Million und 11 Millionen US-Dollar, aber es ist noch nicht klar, wie viel die Operation von ihren Opfern verdient hat. Die Mitteilung weist darauf hin, dass die Royal-Akteure auch doppelte Erpressungstaktiken anwenden, bei denen sie drohen, die verschlüsselten Daten öffentlich freizugeben, wenn das Opfer das Lösegeld nicht bezahlt.

"In beobachteten Vorfällen enthalten die Royal-Akteure keine Lösegeldbeträge und Zahlungsanweisungen als Teil des ersten Lösegeldhinweises", warnten CISA und das FBI. "Stattdessen erfordert der Hinweis, der nach der Verschlüsselung erscheint, dass Opfer direkt mit dem Bedrohungsakteur über eine .onion-URL interagieren", was auf die Seiten von Royal im Darknet verweist. CISA und das FBI haben bekannte Indikatoren für Kompromittierung von Royal-Ransomware und die Vorgehensweisen der Operation veröffentlicht, die sie durch FBI-Bedrohungsaktivitäten identifiziert haben, zuletzt im Januar 2023. Die Behörden haben US-amerikanische Organisationen aufgefordert, Maßnahmen zu ergreifen und Ransomware-Vorfälle zu melden.

Die Mitteilung betont, dass CISA und das FBI nicht dazu ermutigen, Lösegeldforderungen zu zahlen.