Im Zeitalter digitaler Identitäten und täglicher Online-Interaktionen wächst der Bedarf an sicheren, benutzerfreundlichen Authentifizierungsmethoden rapide. Passkeys gelten als vielversprechender Meilenstein in der Evolution der Identitätsverifikation, da sie nicht nur Komfort, sondern auch ein bisher unerreichtes Sicherheitsniveau versprechen. Bei all den Vorteilen übersehen viele jedoch eine wichtige Funktion, die Passkeys von anderen Authentifizierungsverfahren deutlich abhebt: das signCount-Feature. Dieses technische Detail enthält eine raffinierte Möglichkeit, den Diebstahl oder das Klonen von Authentifizierungsgeräten zu entdecken. Doch trotz seiner Eignung zur Verbesserung der Sicherheit verhält sich ein Großteil der großen Tech-Unternehmen auffallend passiv, wenn es um die Unterstützung und Implementierung dieses Features geht.

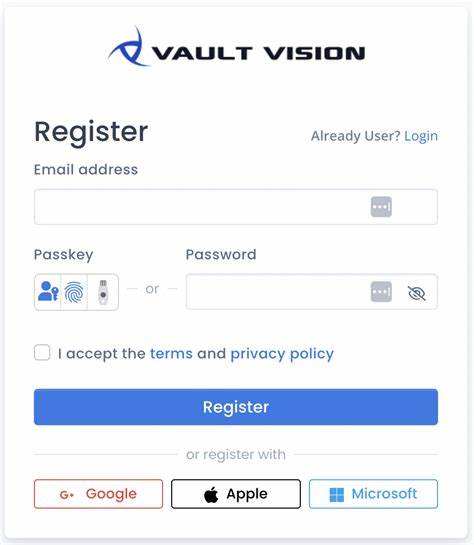

Warum spielt das signCount-Feature eine so zentrale Rolle, und weshalb steht es bei Apple, Google und Microsoft scheinbar nicht auf der Prioritätenliste? Die Grundlage von Passkeys beruht auf WebAuthn, einem offenen Standard, der von der W3C und der FIDO Alliance entwickelt wurde, um sichere und passwortlose Logins zu ermöglichen. Vereinfacht gesagt generiert und speichert jedes Endgerät, also das Smartphone oder der Computer eines Nutzers, ein Schlüsselpaar aus einem privaten und einem öffentlichen Schlüssel. Nur der öffentliche Schlüssel wird bei einem Dienstanbieter hinterlegt, während der private Schlüssel sicher im Gerät bleibt. Bei der Authentifizierung wird eine kryptografische Signatur mit dem privaten Schlüssel erstellt, die der Server über den öffentlichen Schlüssel prüft. Der Clou ist, dass das Passwort als Angriffsfläche komplett entfällt.

Die Mechanismen hinter Passkeys sind ausgeklügelt, erlauben einen nahtlosen Ablauf und zugleich eine hohe Sicherheit, was die Nutzererfahrung maßgeblich verbessert. Doch eine oft unterschätzte Komponente ist das sogenannte signCount, ein Zähler, der bei jeder erfolgreichen Authentifizierung inkrementiert wird. Dieser Zähler wird vom Gerät verwaltet und mit der Authentifizierungsanfrage an den Server übertragen. Dort wird er mit dem zuletzt gespeicherten Wert verglichen. Liegt der aktuelle Wert unter oder gleich dem gespeicherten, deutet dies darauf hin, dass das Gerät oder der Schlüssel möglicherweise kopiert oder manipuliert wurde.

Dieses einfache Prinzip erlaubt dem Server eine Erkennung von sogenannten Cloning-Angriffen. Denn ein geklonter Schlüssel würde zwangsläufig einen veralteten oder gleichen signCount-Wert liefern. Diese Eigenschaft macht den signCount zu einem leistungsstarken Werkzeug gegen die unsichtbare Bedrohung des stillen Schlüssel-Diebstahls, der sonst viele Nutzer unbemerkt gefährden kann. Trotz dieser offensichtlichen Vorteile praktizieren die drei großen Tech-Konzerne Apple, Google und Microsoft bisher keine konsequente Implementierung dieser Schutzfunktion bei ihren synchronisierten Passkeys. Alle drei Anbieter geben für synchronisierte Passkeys stets einen signCount von 0 zurück, was den Mechanismus praktisch außer Kraft setzt und eine effektive Detektion von Klonen unmöglich macht.

Die von Apple intern genannte Begründung für diese Einschränkung liegt in den Herausforderungen der Synchronisierung des Zählers über mehrere Geräte hinweg. Diese Begründung wirft Fragen auf, denn bereits heute werden durch Dienste wie Apples iCloud oder Google Password Manager hochsensible Daten wie Passwörter mit extrem kurzer Verzögerung synchronisiert. Dass die inkrementelle Synchronisierung einer einfachen Ganzzahl, wie dem signCount, einen Sonderfall darstellen sollte, erscheint technisch nicht überzeugend. Vielmehr wird der Vorwand der Komplexität als Ausrede gewertet, die Integration der signCount-Funktion umzusetzen. Dabei würde eine Synchronisation mit sogenannter eventual consistency – also einer letztendlich konsistenten Verteilung der Daten – durchaus ausreichen, um den Schutz zu gewährleisten.

Durch die Einführung einer Toleranzschwelle beim signCount, die kleinere Abweichungen erlaubt, könnten Server weiterhin effektiv auf Ausreißer und signifikante Änderungen reagieren, was einen Diebstahl oder Klonversuch erkennen lässt. Diese leichte Komplexitätssteigerung wäre angesichts der sicherheitsrelevanten Vorteile mehr als gerechtfertigt. Entscheidend für eine sichere Umsetzung ist allerdings, dass beim Server die korrekte Logik zur Prüfung und Aktualisierung des signCount etabliert wird. Insbesondere muss sichergestellt werden, dass nicht nur kurzfristig eingehende Werte, sondern stets auch der höchste bekannte Wert pro Nutzer gespeichert und ausgewertet wird. Werden diese Prinzipien nicht beachtet, kann ein Angreifer den Wert durch geschickte Manipulationen senken und damit die Schutzfunktion umgehen.

Die gegenwärtige Vernachlässigung dieses Features wirkt sich jedoch auch auf andere Anbieter und Entwickler aus. So ist die Mehrzahl der Webdienste, die Passkeys implementieren, nicht einmal in der Lage oder nicht darauf ausgelegt, den signCount halbwegs sorgfältig zu verifizieren. Trotz der Möglichkeit können Anbieter seine Nutzung nicht ausweiten, da die große Reichweite von Apple, Google und Microsoft den Status quo dominiert, und die meisten Passkeys via synchronisierte Geräte existieren. Zusammenfassend lässt sich sagen, dass Passkeys bereits heute eine zukunftsweisende, sichere und benutzerfreundliche Alternative zu herkömmlichen Passwörtern bieten – und das nicht nur als Zweitfaktor, sondern als vollwertige und alleinige Methode der Authentifizierung. Die Integration des signCount-Mechanismus ist ein vielfach unterschätzter Schritt hin zu einer noch sichereren Nutzung, indem heimliche Attacken durch Klonen effektiv erkannt werden können.

Die Weigerung oder Verzögerung der großen Anbieter, diesen Mechanismus vollumfänglich einzusetzen, stellt eine verpasste Chance dar, die Sicherheit der Nutzer deutlich zu erhöhen. Technisch ist die Implementierung machbar und auch praktikabel – eine Synchronisation mit Toleranzgrenzen genügt, um die Vorteile zu realisieren. Offenbar sind andere Faktoren wie mangelnder Druck, Komplexitätsvorstellungen oder strategische Entscheidungen ausschlaggebend. Für Entwickler, Dienstanbieter und Nutzer bedeutet das konkret: Wer Passkeys einführt, sollte sich der Grenzen bewusst sein und wo möglich, eigene Implementierungen oder Bibliotheken wählen, die eine profunde Unterstützung des signCount bieten. So können potenzielle Sicherheitsrisiken durch Klonen minimiert werden.

Projekte wie Passcay, eine freie Open-Source-Passkey-Bibliothek in Zig, zeigen beispielhaft, wie ein korrekter und sicherer Umgang mit signCount aussehen kann. Insgesamt kennzeichnet das Thema die Dynamik der digitalen Sicherheit – auch technisch machbare Lösungen sind nicht zwangsläufig sofort breit umgesetzt, wenn sie strategisch oder organisatorisch noch nicht vollständig verankert sind. Die Hoffnungen ruhen darauf, dass im Zuge der zunehmenden Passwortlosigkeit und globalen Sicherheitserfordernisse der Druck auf die Anbieter wächst, dieses unscheinbare, aber wichtige Feature endlich in allen Passkey-Ökosystemen zu realisieren. Es bleibt spannend, wie sich die Akzeptanz und der Ausbau der signCount-Funktion entwickeln werden und ob die großen Tech-Konzerne ihre Haltung überdenken. Für Nutzer ist es heute bereits sinnvoll, Passkeys als alleinige Authentifizierungsmethode zu betrachten, dabei aber bei besonders sensiblen Diensten auf Anbieter zu achten, die signCount und andere Sicherheitsmechanismen korrekt und konsequent implementieren.

Die Zukunft der sicheren Identität ist hier – und der signCount könnte zum unverzichtbaren Stück im Aquarium der digitalen Sicherheit werden.