Der Kryptowährungssektor erfreut sich trotz seiner relativen Jugend einer enormen Popularität. Jedoch geht diese Popularität auch mit erhöhten Risiken einher, vor allem wenn es um Betrug und Cyberangriffe geht. 2022 war für viele Investoren und Krypto-Enthusiasten kein unbeschwertes Jahr, denn eine Vielzahl von Sicherheitsvorfällen hat die Branche erschüttert. Laut der Blockchain-Sicherheitsfirma SlowMist entfielen von 303 registrierten Sicherheitsvorfällen rund ein Drittel auf betrügerische Angriffe wie Phishing, Rug Pulls und Scams. Diese Angriffe zeichnen sich oft durch eine hohe Raffinesse und neue Taktiken aus, die viele Nutzer in Falle lockten.

SlowMist hat fünf besonders raffinierte Phishing-Methoden aus dem letzten Jahr offenbart, die sich durch ihre Hinterlistigkeit und Effektivität hervorgetan haben. Diese Methoden geben einen tiefen Einblick in die Denkweise der Angreifer und verdeutlichen, wie wichtig Wachsamkeit und technisches Verständnis im Umgang mit Kryptowährungen sind. Eine der bemerkenswertesten Techniken ist der Missbrauch von Browser-Lesezeichen, einem oft unterschätzten Werkzeug. Moderne Browser bieten umfangreiche Funktionen zur Verwaltung von Lesezeichen, doch diese Funktion wurde von Betrügern manipuliert, um schädlichen JavaScript-Code zu verschleiern. Über Phishing-Seiten werden Opfer dazu verleitet, ein solches manipuliertes Lesezeichen in den Browser zu übernehmen.

Sobald das Opfer auf dieses Lesezeichen klickt und dabei auf seinem Discord-Konto angemeldet ist, wird der versteckte JavaScript-Code aktiviert. Auf diese Weise können die Angreifer sensible Informationen abgreifen, insbesondere den sogenannten Discord Token, der im Prinzip die verschlüsselte Kombination aus Benutzername und Passwort umfasst. Mit diesem Token erhalten die Betrüger die Kontrolle über das Konto und können sich als legitimer Nutzer ausgeben. Das eröffnet ihnen die Möglichkeit, weitere betrügerische Nachrichten und Links zu versenden und so einen Schneeballeffekt zu erzeugen. Diese Methode zeigt beispielhaft, wie technische Features, die eigentlich den Nutzerkomfort erhöhen sollen, als Einfallstor für Angriffe dienen können.

Ein weiterer perfider Trick im Phishing-Repertoire dreht sich um sogenannte „Zero Dollar“-NFT-Phishing-Attacken. NFTs, die digitalen Besitznachweise für Kunstwerke, Musik oder andere Vermögenswerte, haben eine große Anhängerschaft gewonnen. Dies machte sie zu einem attraktiven Ziel für Betrüger. Bei dieser Betrugsart werden Nutzer dazu verleitet, gefälschte Verkaufsaufträge zu unterschreiben, die scheinbar keine Kosten verursachen. Allerdings ermächtigt die Unterzeichnung die Angreifer, NFTs des Opfers zu einem beliebigen Preis käuflich zu erwerben.

Einmal unterzeichnet, ist die Transaktion rechtlich bindend und kann nicht einfach rückgängig gemacht werden. Plattformen wie Revoke bieten zwar die Möglichkeit, alte Berechtigungen zu bereinigen, doch ein gestohlener Signaturzugriff kann schwer kontrolliert werden. Diese Form des Phishings unterstreicht, wie wichtig es ist, jede digitale Unterschrift kritisch zu prüfen und den Zugriff auf Wallets und Signaturen streng zu kontrollieren. Die Verbreitung von Trojaner-Malware über soziale Netzwerke und Messaging-Dienste wie Discord bildet eine weitere Quelle signifikanter Krypto-Diebstähle. Angreifer locken potenzielle Opfer mit vermeintlichen Einladungen zur Testphase neuer Projekte oder spannenden Chancen.

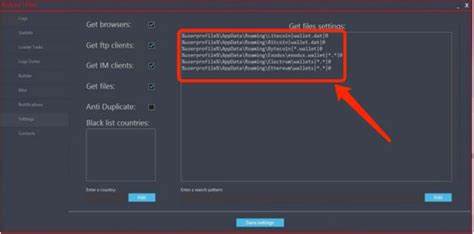

In solchen Chats wird dann eine vermeintlich harmlose Datei als komprimiertes Archiv geschickt, das jedoch eine ausgeklügelte Schadsoftware enthält. Der ausführbare Teil dieser Datei, oft mehrere hundert Megabyte groß, durchsucht den Computer nach Schlüsselwörtern im Zusammenhang mit Kryptowährungen, Wallet-Dateien und sensiblen Informationen. Gefundene Daten werden heimlich auf fremde Server übertragen, wo die Angreifer mit der Ausbeute beträchtliche Gewinne einfahren. Besonders gefährlich ist die Verwendung von sogenannten RedLine Stealern, die nicht nur Krypto-Wallet-Informationen stehlen, sondern auch die Möglichkeit bieten, weitere schädliche Aktionen auszuführen, einschließlich das Hoch- und Runterladen von Dateien oder das Ausführen von Befehlen auf dem infizierten System. Diese Art von Angriff macht deutlich, dass auch indirekte Wege wie Chats und private Nachrichten in sozialen Plattformen als Tor zu massiven Sicherheitsvorfällen fungieren können und betont die Rolle von Schulungen bezüglich verdächtiger Dateien und Downloads.

Eine weitere vertrackte Masche im Ethereum-Netzwerk nutzt die Funktion eth_sign aus. Diese erlaubt es, Daten digital zu signieren, was für viele legitime Transaktionen essenziell ist. Betrüger hingegen verwenden diese Funktion, um Nutzer dazu zu bringen, „Blanko-Schecks“ zu unterschreiben. Dabei erscheint nach Verbindungsherstellung zur betrügerischen Webseite eine Signatur-Anfrage, die häufig eine Warnung von MetaMask aufweist, jedoch von unerfahrenen Nutzern ignoriert werden kann. Nach der darauf erfolgten Unterschrift haben die Angreifer umfangreiche Befugnisse, um beliebige Transaktionen im Namen des Opfers zu erstellen und zu autorisieren.

Die oft komplexe und technisch anspruchsvolle Natur dieses Angriffs sorgt dafür, dass viele Nutzer die Gefahr unterschätzen oder die Zeichen nicht rechtzeitig erkennen. Diese Angriffsform stellt eindrucksvoll dar, wie wichtig es ist, bei jeder Signaturanfrage kritisch zu sein, genau zu wissen, was man unterschreibt, und vertrauenswürdige Quellen nur im Notfall zu autorisieren. Zuletzt definierten die Betrüger auch sogenannte „Same Ending Number“-Transfer-Tricks als strategisches Element ihrer Phishing-Kampagnen. Hierbei werden winzige Mengen an Kryptowährungen, beispielsweise 0,01 USDT, an Adressen gesendet, die der Adresse des Opfers sehr ähnlich sind – abgesehen von den letzten Ziffern. Diese Ähnlichkeit führt häufig dazu, dass betroffene Nutzer bei Überweisungen aus Versehen die falsche Adresse übernehmen und Guthaben an Betrüger senden.

Es handelt sich dabei um eine clevere psychologische Täuschung, die davon profitiert, dass Menschen bei längeren Zahlenfolgen leicht Fehler begehen. Die Methode zeigt, wie Angreifer menschliche Schwächen nutzen, um technische Sicherheitslücken zu umgehen und Geldverluste zu verursachen. Neben diesen fünf konzeptionellen Phishing-Methoden umfasste der SlowMist-Bericht auch andere wichtige Erkenntnisse aus dem Jahr 2022. So standen Schwachstellen in Smart Contracts im Zentrum zahlreicher Angriffe. Fehler im Design oder in der Implementierung von Smart Contracts führten zu Verlusten von fast 1,1 Milliarden US-Dollar, da Angreifer diese Sicherheitslücken ausnutzen konnten.

Besonders betroffen waren DeFi-Projekte, deren komplexe Vertragslogik oft schwer zu durchschauen ist. Ebenso wurden Fälle von Diebstahl privater Schlüssel registriert, die mit einem Verlustvolumen von etwa 762 Millionen US-Dollar zu Buche schlugen. Hierzu zählen prominente Hacks wie jene der Ronin Bridge oder der Harmony Horizon Bridge. Die Kombination von technischen Schwachstellen und menschlichem Fehlverhalten bildet somit ein ständiges Einfallstor für Kriminelle. Die Erkenntnisse von SlowMist verdeutlichen, dass für den Schutz der eigenen Kryptowährungen nicht nur technisches Know-how, sondern auch eine erhöhte Aufmerksamkeit gegenüber neuen Phishing-Techniken unerlässlich sind.

Nutzer sollten stets wachsam gegenüber ungewöhnlichen Anfragen und unerwarteten Nachrichten bleiben und eine gesunde Skepsis gegenüber vermeintlich vorteilhaften Angeboten bewahren. Der Einsatz von Sicherheitssoftware, die regelmässige Überprüfung von Berechtigungen in Wallets und die Nutzung von Hardware-Wallets können das Risiko signifikant senken. Ebenso raten Experten dazu, die Kommunikation über Discord und andere soziale Plattformen mit besonderer Vorsicht zu führen und keine Dateien von unbekannten Quellen herunterzuladen. Vermögenswerte im Kryptobereich sind besonders attraktiv für Betrüger, da sie oft irreversible Transaktionen ermöglichen und sich schlecht zurückverfolgen lassen. Die komplexe Natur der Technologien verlangt von Anwendern die kontinuierliche Aktualisierung ihres Wissens und eine kritische Reflexion der eigenen Sicherheitspraktiken.

Nur durch eine Kombination aus technischer Vorsorge, Aufklärung und gesundem Misstrauen gegenüber verdächtigen Aktivitäten können künftige Schäden begrenzt werden. Die im letzten Jahr von SlowMist dokumentierten fünf raffinierten Phishing-Methoden sind ein eindrückliches Beispiel dafür, wie wandelbar und kreativ Cyberkriminelle agieren. Für die Entwicklung sicherer Krypto-Ökosysteme ist es notwendig, solche Vorfälle gründlich zu analysieren und die Lehren daraus konsequent umzusetzen. So kann der Schutz der Nutzer verbessert und das Vertrauen in die digitale Finanzwelt nachhaltig gestärkt werden.

![DeepMind's Veo3 AI – The New King Is Here [video]](/images/1F4127A9-651B-4C82-B343-A066EF61E74D)