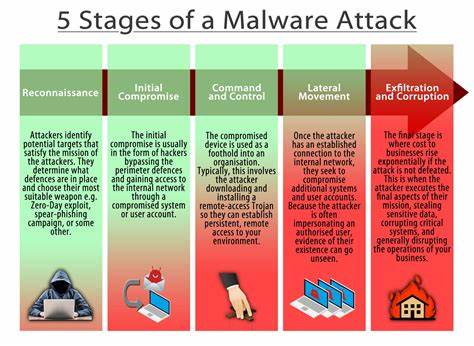

Malware-Angriffe haben sich in den letzten Jahren zunehmend professionalisiert und komplexer gestaltet. Besonders Mac-Nutzer, die lange dachten, dass ihr System immun gegenüber Schadsoftware ist, sehen sich mittlerweile gezielten Angriffen ausgesetzt. Die Kombination aus ausgefeilter Social-Engineering-Technik und einfachen, aber wirkungsvollen Skripten macht es Angreifern heute leicht, persönliche Daten abzugreifen und Schaden anzurichten. Anhand einer authentischen Fallstudie wird im Folgenden gezeigt, wie ein Phishing-Angriff abläuft, welche Methoden die Malware verwendet und wie Betroffene effektiv Gegenmaßnahmen ergreifen können. Der Ausgangspunkt vieler erfolgreicher Malware-Attacken ist der sogenannte Phishing-Versuch.

Dabei handelt es sich meist um eine täuschend echt wirkende Kontaktaufnahme, in der sich Angreifer als vertrauenswürdige Personen oder Organisationen ausgeben. Im behandelten Fall wurde der Betroffene durch eine höfliche und professionell wirkende E-Mail von einem vermeintlichen Journalisten angeschrieben, der Interesse an einem Interview zur künstlerischen Arbeit zeigte. Die Qualität der Korrespondenz – inklusive vorab zugesandter Interviewfragen – erzeugte eine trügerische Sicherheit, die die kritische Reflexion zunächst ausschaltete. Eine entscheidende Sicherheitslücke entstand, als ein unbekanntes Videokonferenz-Tool namens lape.ai zum Einsatz kam.

Trotz erster Zweifel wurde eine Applikation heruntergeladen, die ungewöhnlicherweise via Terminal installiert werden sollte. Terminal-Apps unter macOS können im Kontext von Malware besonders gefährlich sein, da hiermit systemweite Rechte ausgeführt werden können. Die Tatsache, dass die Installation durch Ziehen der Datei in das Terminalfenster erfolgte und eine Passwortabfrage erschien, weckte bereits erste Alarmglocken. Dennoch überzeugte der höfliche Journalist weiterhin von der Seriosität, was letztlich zur Ausführung der Malware führte. Nach dem Verdacht eines Schadsoftwarebefalls wurde die „osascript“-Prozessüberwachung aktiviert.

Für Mac-Benutzer ist „osascript“ ein systemeigener Befehl, der AppleScript ausführt, eine Skriptsprache, die tiefen Zugriff auf das System erlaubt. Diese Funktion wurde von der Malware ausgenutzt, um mit Administratorrechten umfangreiche Dateien auszulesen und sensible Daten zu sammeln. Dazu zählten Browser-Cookies, Passwörter, Notizen, Schlüsselbund-Daten und besonders kritische Dateien wie Krypto-Wallet-Schlüssel oder persönliche Textdateien mit Passwörtern und Ausweisnummern. Die Malware agierte in der beschriebenen Variante nach einem klaren und einfachen Prinzip: Zunächst wurde versucht, sich auf dem System auszubreiten. Ein ausführbares File namens ".

Installer" wurde aus dem heruntergeladenen Disk-Image extrahiert und im temporären Verzeichnis abgelegt und gestartet. Danach folgte datensammelndes Verhalten. Komprimierte Archive wurden erstellt, die gesammelt extrahierte persönliche Daten enthielten und per Curl-Befehl an eine externe Serveradresse gesendet wurden. Dies zeigte, dass der Angriff auf den Diebstahl von hochsensiblen Informationen abzielte, die zur Identitätsdiebstahl, Kontomissbrauch oder direktem finanziellen Schaden führen können. Besonders kritisch war der Versuch, die Anwendung „Ledger Live“, welche für die Verwaltung von Krypto-Wallets genutzt wird, heimlich durch eine manipulierte Version zu ersetzen.

Diese Maßnahme verdeutlicht, wie subtil und zielgerichtet manche Malware-Kampagnen vorgehen, indem sie finanzielle Assets nicht nur ausspionieren, sondern auch gezielt manipulieren wollen. Glücklicherweise war in dem Fall die Anwendung nicht auf dem angegriffenen Mac installiert, sodass ein weiterer Schaden verhindert werden konnte. Die psychologische Komponente des Angriffs darf nicht unterschätzt werden. Die Vertrauensbildung durch den Angreifer war meisterhaft geführt und führte trotz eigenen Wissens und mehrmaliger Zweifel zum Ausführen der Installation. Dieses Vorgehen ist ein typisches Merkmal moderner Social-Engineering-Attacken.

Sie bedienen sich zusätzlicher Technologien wie KI-generierte Inhalte, um professionell und glaubwürdig zu wirken. Die Antwort auf solch einen Angriff erfolgte unmittelbar durch die Beendigung der Internetverbindung, um den Datenabfluss zu stoppen, sowie durch ein intensives Passwort- und Kontomanagement. Kreditkarten wurden gesperrt, sämtlicheOnline-Zugangspasswörter neu vergeben, Bankdaten aktualisiert und Krypto-Wallets samt Zugangsdaten in neue Wallets übertragen. Gleichzeitig wurde die Malware selbst eingehend analysiert, was ohne fundiertes Fachwissen risikoreich ist, aber tiefgehende Einblicke in Funktionsweise und Wirkmechanismen ermöglichte. Die technische Analyse offenbarte stark ausgeklügelte Verschleierungstechnik.

Die ursprüngliche Bash-Installation war stark obfuskiert, um Erkennung durch Antiviren-Programme zu vermeiden, und arbeitete mit mehrfachen Kodierungen von Befehlsketten, die zur Ausführung schadhaften AppleScripts führten. Ziel war, vollumfänglichen Systemzugriff zu erhalten und Daten abzuschöpfen. Die durchgeführten Debugging-Schritte zeigten, wie der schädliche Code versucht, seine Erkennung zu vermeiden, etwa durch Überprüfung, ob er in einer virtuellen Maschine ausgeführt wird, was bei Malwareanalyse-Tools üblich ist. Die Einbindung von Malware in ein professionelles Netzwerk zeigt sich daran, dass der Datentransfer mit einem eindeutig identifizierenden Nutzer-Token signiert wurde. Dies ermöglicht es den Hintermännern, gestohlene Daten bestimmten Kunden oder Malware-Betreibern zuzuordnen.

Die verbreitete Praxis, Malware unter Lizenz oder als Service zu vermieten, ist ein wachsendes Problem und fordert die IT-Sicherheitscommunity heraus, effektive Gegenstrategien zu entwickeln. Zu den positiven Erkenntnissen gehört, dass moderne Betriebssysteme wie macOS mittlerweile über Schutzmechanismen wie System Integrity Protection und XProtect verfügen, welche bekannte Schadsoftware erkennen und blockieren können – allerdings erst nachdem sie bekannt gemacht wurde. Die höchstwahrscheinliche Rolle von Malware-Analyse-Plattformen wie VirusTotal bei der Identifizierung und Signaturerstellung unterstreicht die Bedeutung der Zusammenarbeit von Anwendern, Forschern und offiziellen Sicherheitsstellen. Für den praktischen Schutz gelten wichtige Grundsätze: Niemals unbekannte oder verdächtig erscheinende Anwendungen installieren, insbesondere wenn ungewöhnliche Installationsmethoden gefordert werden. Sorgfältige Prüfung von Absendern und Domainnamen via unabhängige Recherchen.

Verwendung von starken, individuellen Passwörtern und die Einrichtung von Zwei-Faktor-Authentifizierung. Regelmäßige Sicherheitsupdates des Betriebssystems und Sicherheitssoftware. Im Falle eines Angriffs umgehend Netzwerke trennen und professionelle Hilfe suchen. Die psychologische Schutzstrategie besteht darin, das eigene Misstrauen bei ungewöhnlichen Kontaktaufnahmen zur Routine werden zu lassen. Vertrauen sollte am besten durch unabhängige Verifizierung gestützt sein.

Das Gefährliche an Social-Engineering ist, dass es geschickt menschliche Emotionen wie Höflichkeit, Kompetenz und Kooperation ausnutzt. Zusammenfassend lässt sich sagen, dass moderne Malware-Angriffe durch Kombination von technischer Trickreichheit und social engineering schwere Schäden verursachen können. Ein informierter und souveräner Umgang mit digitalen Kontakten, gepaart mit einem Grundverständnis der digitalen Schutzmechanismen, ist heute unerlässlich. Die dokumentierte Fallstudie zeigt, dass auch erfahrene Nutzer durch professionelle Täuschung in die Falle gehen können – was umso mehr die Notwendigkeit betont, Wissensaustausch und Sicherheitsbewusstsein stets zu fördern. Die technische Analyse und Meldung solcher Malware trägt dazu bei, Schutzmechanismen zu verbessern und die Verbreitung zu reduzieren.

Jeder Nutzer kann durch bewussten Umgang, konsequente Passwortpflege und Melden von Phishing-Versuchen aktiv zum Schutz der digitalen Gemeinschaft beitragen. Trotz aller Risiken sollte nicht vergessen werden, dass durch kontinuierliche Innovationsbereitschaft und Kooperation in der IT-Sicherheitsbranche die Chancen steigen, langfristig sichere digitale Umgebungen zu schaffen. Im Zeitalter wachsender digitaler Vernetzung zeigt sich, wie wichtig es ist, sich nicht nur mit technischen Lösungen, sondern auch mit den psychologischen Aspekten von Cyberangriffen auseinanderzusetzen. Vertrauen ist kostbar, aber es muss durch gesundes Misstrauen geschützt werden, damit die digitale Welt ein sicherer Ort bleibt.