Sicherheitsanbieter, die eigentlich dazu da sind, Unternehmen und Organisationen vor Cyberbedrohungen zu schützen, befinden sich selbst im Zentrum von gezielten Angriffen. Diese paradoxe Situation hat sich in den letzten Jahren dramatisch verschärft. Die Gründe dafür sind vielfältig, ebenso wie die Angriffsvektoren und die Akteure, die hinter diesen offensiven Maßnahmen stehen. Die Tatsache, dass Sicherheitsfirmen inzwischen zu einem der wichtigsten Ziele von Cyberkriminellen und staatlich gestützten Hackern gehören, offenbart die komplexen Herausforderungen der heutigen Cyberwelt. In der Vergangenheit wurden Angriffe auf Sicherheitsfirmen oft unterschätzt oder als isolierte Vorfälle betrachtet.

Inzwischen jedoch zeigen detaillierte Berichte, dass diese Angriffe systematisch zunehmen und permanent stattfinden. Ein Paradebeispiel dafür liefert das Unternehmen SentinelOne, das in einem umfassenden Bericht offenlegte, auf welch vielfältige Weise es selbst Ziel von Angriffen wurde. Dies ist eine Seltenheit, denn in der Regel bleiben interne Bedrohungen und praktische Angriffserfahrungen von Sicherheitsanbietern meist im Verborgenen. Die Offenlegung durch SentinelOne ermöglicht somit einen seltenen Einblick in die Angriffsstrategien und zeigt, wie breit die Palette an Bedrohungen ist, die Sicherheitsunternehmen abwehren müssen. Besonders bemerkenswert sind die Methoden, mit denen die Angreifer versuchen, Zugang zu Sicherheitsanbietern zu erlangen.

Ein komplexes Szenario ist dabei die Nutzung gefälschter Identitäten durch nordkoreanische IT-Arbeiter. Diese Bewerben sich in großem Umfang auf offizielle Stellen bei SentinelOne und anderen Sicherheitsfirmen. Dabei verwenden sie gestohlene oder erfundene Personas, um ihre Bewerbungen möglichst glaubwürdig wirken zu lassen. Die Anzahl solcher gefälschten Profile und Anträge ist enorm, und die Täuschung wird mit der Zeit immer ausgefeilter. Das Ziel dahinter ist, direkte Einblicke in die Sicherheitsinfrastruktur der Unternehmen zu gewinnen oder andere Formen der Kompromittierung zu ermöglichen.

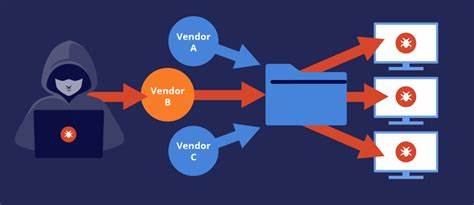

Statt diese Bewerbungen einfach abzulehnen, entschied sich SentinelOne dafür, diese Angriffe zu analysieren und zu verstehen. Durch die gezielte Verzögerung der Bewerbungsprozesse und den Einbezug verschiedener interner Teams konnten sie wertvolle Erkenntnisse über die Vorgehensweise der Angreifer gewinnen. Dies führte dazu, dass sie Muster erkennen und automatisierte Systeme entwickeln konnten, um verdächtige Aktivitäten frühzeitig zu identifizieren und abzuwehren. Das zeigt nicht nur die technische Komplexität moderner Cyberabwehr, sondern auch die Bedeutung einer interdisziplinären Zusammenarbeit innerhalb von Sicherheitsunternehmen. Neben solchen direkten Angriffen mit sozialen und psychologischen Merkmalen sind Sicherheitsfirmen auch Ziel von hochentwickelten Supply-Chain-Attacken.

Diese Angriffsmethode nutzt Schwachstellen bei Drittanbietern oder Dienstleistern aus, die mit den Sicherheitsfirmen zusammenarbeiten. Ein Beispiel ist ein Angriff auf einen IT-Logistikdienstleister, der Hardware an SentinelOne lieferte. Die Kompromittierung dieses Dienstleisters ermöglichte es Hackern, indirekt auf Netzwerke und Systeme von SentinelOne zuzugreifen. Diese Taktik wird nicht nur gegen einzelne Firmen eingesetzt, sondern ist ein anerkannter Hebel in der Cyberkriegsführung und Kriminalität. Supply-Chain-Attacken sind besonders gefährlich, weil sie oft schwer zu erkennen sind und weitreichende Folgen haben können.

Die Manipulation von vertrauenswürdigen Software-Updates oder Hardware liefert Angreifern Zugang zu tausenden oder sogar Millionen von Nutzern. Ein berüchtigtes historisches Beispiel hierfür war der Angriff auf das CCleaner-Tool von Avast, bei dem eine modifizierte Version der Software an Millionen von Nutzern verteilt wurde, obwohl nur eine kleine Anzahl gezielt für weitere Schadoperationen ausgewählt wurde. Die hohe Attraktivität von Sicherheitsunternehmen als Angriffsziel liegt nicht nur an den potenziellen Zugriffsmöglichkeiten auf Netzwerke und Systeme. Ihre Produkte stellen auch eine der größten Hürden für Cyberkriminelle dar. Sie entwickeln Technologien, die es Angreifern erschweren, erfolgreich zu sein.

Daher versucht ein Großteil der Angreifer, Techniken zu entwickeln, um die Sicherheitsprodukte selbst zu umgehen oder zu sabotieren. Besonders Cyberkriminelle sind darauf angewiesen, Schwachstellen in Endpoint Detection and Response (EDR) oder ähnlichen Schutzmechanismen zu finden, um ihre Schadsoftware erfolgreich zu platzieren. Da diese Sicherheitsprodukte oft nur schwer illegal zu erwerben sind, hat sich auf dem Schwarzmarkt ein florierender Handel mit zeitlich begrenztem oder persistentem Zugang zu Unternehmensnetzwerken und Sicherheitsplattformen entwickelt. Kriminelle kaufen dort Zugangsdaten, Mietzugänge zu administrativen Konsolen oder andere Zugänge, um die Tools zu testen und Angriffstechniken zu verbessern. Diese sogenannten Testumgebungen oder „semi-private“ Systeme sind so eingerichtet, dass verdächtige Aktivitäten nicht automatisch an die Sicherheitsanbieter gemeldet werden – ein Nebeneffekt, der den Angreifern erlaubt, weitgehend unentdeckt zu agieren.

In einigen Fällen erhalten Kriminelle auch gestohlene Zugangsdaten, etwa durch Infostealer-Malware, mit denen sie auf reale Unternehmensumgebungen zugreifen können. Dadurch sind sie in der Lage, direkt die Sicherheitseinstellungen zu manipulieren, Erkennungsmechanismen abzuschalten oder Sicherheitswarnungen zu umgehen. Das macht die Arbeit von Sicherheitsanbietern noch anspruchsvoller. Ein weiterer Aspekt, der die ständige Bedrohung von Sicherheitsfirmen illustriert, ist die Rolle von staatlich gestützten Cyber-Spionagegruppen. SentinelOne vermutet, dass insbesondere chinesische staatlich geförderte Angreifer hinter mehreren Angriffen stehen, darunter auch Supply-Chain-Kompromittierungen.

Dies ist ein seit langem bekanntes Phänomen, bei dem Sicherheitsanbieter als Tor zu den kritischen Infrastrukturen und Netzwerken ihrer Kunden gesehen werden. Aber auch andere Länder und Akteure, etwa Russland oder Nordkorea, sind in der globalen Cyberlandschaft als Akteure aktiv, die auf Sicherheitsfirmen abzielen. Historisch gibt es zahlreiche Beispiele, bei denen von Sicherheitsfirmen gestohlene Informationen großen Schaden anrichteten. So gelang es beispielsweise chinesischen Hackern im Jahr 2011, die geheimen Schlüssel zu den Sicherheitsgeneratoren von RSA SecurID zu entwenden. Mittels dieses Zugriffs konnten später auch große Verteidigungsunternehmen kompromittiert werden.

Auch bekannte Sicherheitsunternehmen wie Mandiant, CrowdStrike oder Kaspersky wurden mehrfach Ziel von gezielten Angriffen, bis hin zu komplexen Spionageoperationen. Die Angriffe gegen Sicherheitsanbieter spiegeln allerdings auch die Dynamik der weltweiten Cyberkriminalität wider. Während staatliche Akteure meist auf langfristige, strategische Ziele samt Spionage setzen, versuchen Cyberkriminelle vor allem, ihre Methoden zu verbessern, um lukrative Kriminalität besser durchführen zu können. Sie sind meist nicht an direkten Angriffen auf Sicherheitsfirmen interessiert, sondern daran, Schwachstellen in deren Produkten zu finden, um diese in eigenen Angriffen einzusetzen. Die Folgerung daraus ist, dass Sicherheitsanbieter ständig neue Verteidigungsstrategien, Analysen und Zusammenarbeit mit anderen Akteuren benötigen, um den komplexen Bedrohungen zu begegnen.

Die Entwicklung von automatisierten Systemen, das Training von Mitarbeitenden und der Austausch von Erkenntnissen mit staatlichen Stellen oder der Forschungsgemeinschaft sind dabei unerlässlich. Der offene Umgang mit diesen Bedrohungen, wie es SentinelOne beispielhaft zeigt, kann zudem anderen Firmen helfen, sich besser zu schützen. Doch trotz aller Vorsicht und technischen Innovationen bleibt die Angriffsfläche groß. Da jede Sicherheitsfirma in direktem oder indirektem Zusammenhang mit besonders schützenswerten Branchen steht, ist das Risiko von erfolgreichen Attacken stets präsent. Die kontinuierliche Aufmerksamkeit, Investitionen in Sicherheitstechnologien und der Ausbau von Transparenz spielen eine Schlüsselrolle, um diesem Zustand entgegenzuwirken.