Die Kryptographie ist eine Disziplin, die seit Jahrhunderten Menschen fasziniert und deren Methoden sich parallel zur Entwicklung von Mathematik und Technologie stark verändert haben. Besonders interessant ist die Geschichte des One-Time-Pads (OTP), einer Verschlüsselungsmethode, die theoretisch als absolut sicher gilt. Trotz seiner Einfachheit und Stärke birgt sie auch kleine Schwachstellen, die in der Praxis eine erhebliche Bedeutung gewinnen – wenn man den Schlüssel mehrfach verwendet. Dieses Phänomen wird als Many-Time-Pad-Angriff bezeichnet, und das Verfahren, das es ermöglicht, Klartextinformationen herauszufinden, nennt man Crib Dragging. Ein One-Time-Pad ist ein Verschlüsselungsverfahren, das eine bitweise XOR-Verknüpfung zwischen Nachricht und Schlüssel durchführt.

Dabei muss der Schlüssel so lang sein wie die Nachricht selbst, vollkommen zufällig generiert sein und darf niemals wiederverwendet werden. Wenn diese Bedingungen erfüllt sind, bietet das OTP eine perfekt sichere Verschlüsselung. Doch die große Schwierigkeit liegt genau darin – der Schlüssel muss absolut geheim bleiben und darf nie für eine andere Nachricht verwendet werden. In der Praxis kommen aber immer wieder Fälle vor, in denen dieser wichtige Grundsatz missachtet wird, zum Beispiel durch eine wiederholte Nutzung desselben Schlüssels für mehrere Nachrichten. Die Konsequenzen eines solchen Verstoßes sind fatal.

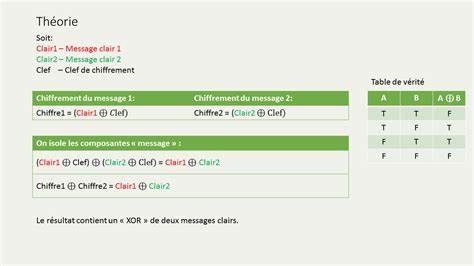

Wenn zwei oder mehr Nachrichten mit dem gleichen Schlüssel verschlüsselt wurden, dann ist die absolute Sicherheit des OTP aufgehoben. Angreifer, denen lediglich die verschlüsselten Nachrichten (Cipher-Texte) vorliegen, können durch gezielte Analyseverfahren Rückschlüsse auf den Klartext ziehen – und zwar ohne den Schlüssel zu kennen. Ein bekanntes Verfahren dafür ist das sogenannte Crib Dragging. Crib Dragging basiert auf einer simplen Tatsache: Wenn zwei Cipher-Texte, die mit dem gleichen Schlüssel verschlüsselt wurden, miteinander XOR-verknüpft werden, fällt der Schlüssel weg und übrig bleibt die XOR-Verknüpfung der beiden Klartexte. Diese Kombination erlaubt es, Erratenes systematisch zu prüfen und nach Lesbarem zu suchen.

Wenn man eine Vermutung auf ein Wort in einer der Nachrichten hat, zum Beispiel das sehr häufig vorkommende englische Wort „the“, wandert man mit der XOR-Verknüpfung dieses Wortes systematisch über die gesamte Länge der XOR-Verknüpfung der verschlüsselten Nachrichten. Sobald eine Position gefunden wird, bei der das Ergebnis in lesbarem Text resultiert, kann man seine Vermutung ausbauen und immer mehr Klartext rekonstruieren. Das klingt zunächst kompliziert, aber ein klassisches Beispiel macht das Prinzip deutlich: Man nehme zwei verschiedene Nachrichten, beispielsweise „Hello World“ und „the program“, und verschlüssele beide mit demselben Schlüssel. Die beiden so entstandenen Cipher-Texte werden dann XOR-verknüpft. Anschließend beginnt die Suche mit dem Wort „the“ in Hex-Darstellung.

Wird bei einer Position der XOR-Verknüpfung der Nachrichten ein lesbarer Text erkannt, kann daraus abgeleitet werden, dass sich „the“ an dieser Stelle in einer der ursprünglichen Nachrichten befindet. Von diesem Punkt aus kann man dann schrittweise weitere Vermutungen anstellen, zum Beispiel daraus „Hello“ oder „the program“ zu rekonstruieren, indem man die gefundenen Abschnitte erweitert und wieder XOR-verknüpft. Die Methode ist nicht nur ein theoretischer Angriff, sondern veranschaulicht die große Gefahr, die von der Wiederverwendung von Schlüsseln beim OTP ausgeht. Während die Einmal-Pad-Verschlüsselung selbst unknackbar bleibt, sobald der Schlüssel nur einmal verwendet wird, führt das Teilen eines Schlüssels wie bei einem Many-Time-Pad-Angriff zum Bruch der Sicherheit. Deshalb ist es in der Kryptografie essenziell sicherzustellen, dass Einmal-Pads strikt einmalig bleiben.

Auch die praktische Umsetzung eines Crib Dragging-Angriffs ist dank moderner Tools und programmiertechnischer Hilfsmittel heute relativ leicht realisierbar. Oft wird der Prozess automatisiert, um verschiedene Wörter und Phrasen durchzuprobieren und den XOR-basierten Schlüsselbruch zu erzwingen. Dabei ist es sinnvoll, mit den häufigsten Wörtern der Sprache zu starten, sei es „the“, „and“, „of“ oder auch häufige kurze Phrasen wie „ the “ mit Leerzeichen. Denn je häufiger ein gesuchtes Wort in den verschlüsselten Nachrichten auftaucht, desto höher ist die Wahrscheinlichkeit, es mittels Crib Dragging zu identifizieren und weitere Abschnitte der Nachricht zu entschlüsseln. Ein interessantes Detail ist, dass der Crib-Dragging-Angriff durchaus auch bei Nachrichten unterschiedlicher Länge funktioniert, vorausgesetzt, dass der Schlüssel mindestens so lang ist wie die längste verschlüsselte Nachricht.

Kürzere Nachrichten erhalten dann nur eine Teilschlüssel-Verwendung, aber solange der gleiche Schlüsselbereich mehrfach verwendet wird, bleibt die Angriffsmöglichkeit bestehen. Auch bei mehreren Nachrichten, die mit dem gleichen Schlüssel verschlüsselt wurden, ist der Angriff prinzipiell möglich. Dann wird die XOR-Verknüpfung der Cipher-Texte iterativ analysiert, um die Häufigkeit von Schlüsselwiederverwendungen und die Positionen von identischen Klartextblöcken zu erkennen. In realen Szenarien macht sich das Many-Time-Pad-Problem und die Crib-Dragging-Technik allerdings selten bei vollständig zufälligen oder binären Daten bemerkbar. Besonders bei Multimedia-Dateien wie Bildern, Videos oder Audiodateien ist die Entschlüsselung durch dieses Verfahren deutlich erschwert.

Die Struktur solcher Dateien ist weniger vorhersehbar und enthält oft keine wiederkehrenden, leicht erratbaren Phrasen. Doch bei Textnachrichten, insbesondere solchen, die eine natürliche Sprache enthalten und in der Regel viele häufig verwendete Worte aufweisen, ist das Risiko groß. Der Many-Time-Pad-Angriff und das Crib Dragging verdeutlichen eindrucksvoll, warum Kryptografie nicht nur auf algorithmischer Sicherheit beruht, sondern auch auf disziplinierter Schlüsselverwaltung. Die Einhaltung strikter Sicherheitsvorgaben in Bezug auf die Einmaligkeit des Schlüssels ist unabdingbar, um die theoretische Sicherheit des OTP auch praktisch zu gewährleisten. Nur so lässt sich ein Risiko minimieren, dass Angreifer ohne Schlüssel Zugriff auf vertrauliche Informationen erhalten.

Die Lehre aus dem Many-Time-Pad-Angriff ist klar: Sicherheit fängt bei der richtigen Handhabung der Schlüssel an. Ein sicherer Algorithmus allein reicht nicht aus, solange der Schlüsselaustausch und die -verwaltung fehleranfällig bleiben. Für Entwickler und Kryptographen ist es deshalb wichtig, bewährte Verfahren zu nutzen, bei denen Schlüssel niemals mehrfach verwendet werden und alle Sicherheitsmaßnahmen gegen Wiederverwendung getroffen werden. Darüber hinaus sollten regelmäßige Kontrollen und Audits sicherstellen, dass keine ungewollte Verletzung der OTP-Regeln stattfindet. Das Crib Dragging als Technik ist auch heute eine wichtige Lehrmethode, um das Verständnis von XOR-basierten Verschlüsselungen und deren Schwachstellen zu fördern.

Programmierer, Sicherheitsspezialisten und Kryptografie-Enthusiasten nutzen diese Technik, um auf spielerische Weise zu entdecken, wie sich Verschlüsselungen brechen lassen, wenn grundlegende Prinzipien missachtet werden. Es zeigt, dass Sicherheit nicht nur auf starken Algorithmen basiert, sondern auch auf der richtigen Anwendung und Umsetzung – und dass bereits kleine Fehler verheerende Folgen haben können. Angesichts der enorm gestiegenen Bedeutung digitaler Kommunikation sollte jedem bewusst sein, dass Sicherheit ein ganzheitlicher Prozess ist. Von der Auswahl sicherer Verschlüsselungsverfahren über die Implementierung und den Schlüsselmanagement bis hin zu gezielten Tests und Angriffssimulationen – alle Stufen sind entscheidend. Das Beispiel des Many-Time-Pad-Angriffs und der Crib Dragging-Methode zeigt exemplarisch, wie sensible Informationen trotz scheinbar starker Systeme kompromittiert werden können und wie wichtig es ist, stets wachsam zu bleiben und die eigenen Sicherheitspraktiken zu überprüfen.

Zusammenfassend lässt sich sagen, dass der Many-Time-Pad-Angriff und das Crib Dragging eine wichtige historische und praktische Lektion für Kryptographie und IT-Sicherheit darstellen. Sie weisen auf die Risiken der mehrfachen Schlüsselverwendung bei theoretisch perfekten Verschlüsselungen hin und demonstrieren anschaulich, wie mithilfe von einfachen aber effektiven Techniken Klartextinformationen aus vermeintlich sicheren Cipher-Texten entschlüsselt werden können. Wer diese Prinzipien versteht, ist besser gerüstet, um eigene Verschlüsselungsstrategien sicher zu gestalten und potenzielle Schwachstellen frühzeitig zu erkennen und zu beheben.