Im Zeitalter der digitalen Vernetzung sind Cyberangriffe wesentlich komplexer und zielgerichteter geworden. Einer der neuesten und bedrohlichsten Trends ist der Missbrauch gefälschter Software-Installer, um fortschrittliche Malware wie Winos 4.0 zu verbreiten. Diese Schadsoftware nutzt ausgefeilte Techniken, um sich zu tarnen und bestehende Sicherheitslösungen zu umgehen. Im Fokus stehen hierbei gefälschte Installationsdateien für populäre VPN-Dienste und Webbrowser, was es Opfern erschwert, die Gefahr frühzeitig zu erkennen.

Die Malware-Kampagne wurde erstmals Anfang 2025 von Sicherheitsexperten erkannt und zeigt, wie kontinuierlich Cyberkriminelle ihre Angriffsmethoden verfeinern. Winos 4.0, auch bekannt unter dem Namen ValleyRAT, basiert auf einem Remote-Access-Trojaner namens Gh0st RAT, der dafür bekannt ist, umfassende Kontrolle über infizierte Systeme zu erlangen. Dabei wird die Schadsoftware in mehreren Stufen ausgerollt, wobei der sogenannte „Catena“-Loader zentrale Aufgaben übernimmt. Dieser mehrstufige, im Arbeitsspeicher operierende Loader trägt dazu bei, dass der Schadcode nahezu unsichtbar für herkömmliche Virenscanner bleibt.

Das Konzept dahinter ist einfach und gleichzeitig äußerst effektiv: Anstatt Schadcode direkt auf der Festplatte abzulegen, wird er direkt im Arbeitsspeicher ausgeführt. So entgehen die schädlichen Komponenten der üblichen Erkennungsmethoden, die häufig auf der Analyse von Dateien auf den Speichermedien basieren. Die Verbreitung erfolgt durch trojanisierte NSIS-Installer, die populäre Software wie LetsVPN und den von Tencent entwickelten QQ Browser imitieren. Nutzer werden mit vermeintlich harmlosen, bekannten Programmen gelockt, was die Hemmschwelle zur Installation senkt. Dabei werden oft registrierte Zertifikate verwendet, um die Installer als legitim erscheinen zu lassen und Misstrauen zu minimieren.

Besonders beunruhigend ist der Fokus der Angreifer auf chinesischsprachige Umgebungen. Dies wird nicht nur durch die Spracherkennung im Schadcode deutlich, sondern auch durch die Wahl der im C2-Netzwerk eingesetzten Server, die überwiegend in Hongkong gehostet sind. Die Tätergruppe, die hinter dieser Kampagne vermutet wird, ist unter den Namen Void Arachne oder Silver Fox bekannt. Sie gilt als hochgradig professionell und agiert mit großer Planungssicherheit und Geduld. Im Gegensatz zu flüchtigen Angriffen setzen diese Akteure auf langfristige, zielgerichtete Aktionen, die über Monate und Jahre vorbereitet werden.

Unter anderem wurde Winos 4.0 bereits 2024 von Trend Micro dokumentiert, wobei damals VPN-Installationsdateien als Einfallstor dienten. Später erweiterten die Angreifer ihr Arsenal und integrierten verschiedene Gaming-bezogene Anwendungen, wie Installations-Tools oder Performance-Booster, als Köder. Im Februar 2025 wurden zudem Phishing-Kampagnen beobachtet, die sich an Einrichtungen in Taiwan richteten und vorgeben, von offiziellen Steuerbehörden zu stammen. Diese mehrgleisige Vorgehensweise beschreibt gut, wie skrupellos Cyberkriminelle bei der Wahl ihrer Methoden vorgehen, um möglichst viele, jedoch gezielt ausgewählte Opfer zu erreichen.

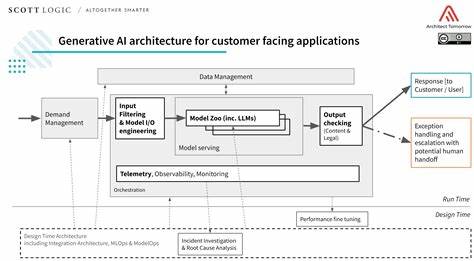

Die Kernfunktion von Winos 4.0 ist der Aufbau von Dauerzugängen zu infizierten Systemen. Hierfür verfügt die Malware über modulare Plugins, die es ermöglichen, umfangreiche Funktionen auszuführen. Dazu zählen das Sammeln von Daten, der Start einer Remote-Shell für direkte Kommandos des Angreifers und sogar die Durchführung von DDoS-Angriffen. Die modulare Bauweise verschafft den Angreifern flexible Einsatzmöglichkeiten, sodass sie die Schadsoftware je nach Ziel individuell anpassen können.

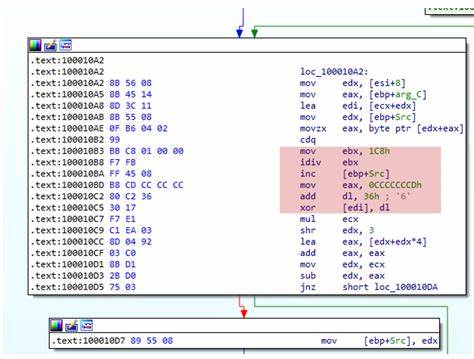

Eine der intelligenten Taktiken der Schadsoftware besteht in der Nutzung von sogenannten reflektiven DLL-Injektionen. Dabei wird eine dynamische Bibliothek aus dem Speicher heraus geladen, ohne dass die Datei explizit im Dateisystem abgelegt wird. Diese Methode erschwert die Entdeckung durch Sicherheitssoftware zusätzlich erheblich. Bei der Analyse der Verbreitungsmethoden wird deutlich, wie umfangreich und ausgeklügelt die Infektionsketten sind. Die NSIS-Installer, die zur Infektion dienen, sind mit legitimen Zertifikaten signiert, wobei im Fall von LetsVPN ein abgelaufenes Zertifikat von VeriSign entdeckt wurde, das angeblich zu Tencent Technology (Shenzhen) gehört.

Noch beunruhigender ist die Tatsache, dass beim Start der Schadsoftware ein PowerShell-Skript ausgeführt wird, das Microsoft Defender dazu bringt, umfangreiche Ausnahmen für alle Laufwerke des Systems zu setzen. Dadurch wird der Schutz umfassend ausgeschaltet, was weiteren Schadcode und Aktivitäten freien Lauf lässt. Zudem überprüft die Malware laufende Prozesse und erkennt, ob Antivirenprogramme von chinesischen Anbietern wie Qihoo 360 aktiv sind. Finden sich entsprechende Abwehrmechanismen, so kann die Malware entsprechende Maßnahmen ergreifen, um umso heimlicher vorzugehen. Die Kommunikationswege der Malware sind ebenfalls gut getarnt.

Über feste IP-Adressen in Hongkong wird Command-and-Control-Traffic abgewickelt, der über TCP-Port 18852 und HTTPS-Port 443 erfolgt. Die Verwendung von HTTPS verschleiert den Datenverkehr zusätzlich, sodass das Abfangen oder Erkennen durch Netzwerk-Monitoring stark erschwert wird. Betrachtet man das Verhalten auf dem infizierten System, fällt auf, dass Persistenz durch registrierte geplante Tasks sichergestellt wird, die erst Wochen nach dem ersten Angriff ausgeführt werden. Dies erschwert die schnelle Erkennung der Kompromittierung, da der Schadcode erst verzögert seine Aktivität entfaltet. Interessanterweise enthält Winos 4.

0 eine Funktion, die eigentlich die Ausführung auf nicht-chinesischen Systemen vermeiden soll. Allerdings scheint diese noch nicht vollständig implementiert zu sein, sodass die Malware auch außerhalb des Zielgebiets aktiv werden kann. Dies könnte auf die Entwicklung zukünftiger Versionen hinweisen, die die Regionalisierung weiter verbessern und die Erfolgsrate erhöhen. Die laufende Kampagne, die im Jahr 2025 verstärkt beobachtet wurde, zeigt, wie akribisch und flexibel die Angreifer agieren. Neben der technischen Weiterentwicklung wechseln sie Habitate in der Schadsoftware-Chain, passen ihre Tarnmechanismen gegen Antivirenprogramme an und optimieren die Infrastruktur, um nicht zu auffallen.

Die Nutzung von gefälschten Installer-Dateien ist dabei ein bewährtes Mittel, das bereits bei vielen anderen Malware-Familien zum Einsatz kam, jedoch in Kombination mit hochentwickelten Techniken wie Catena eine neue Qualität erreicht. Für Unternehmen und Privatnutzer stellt diese Entwicklung eine bedeutende Herausforderung dar. Die sichere Erkennung und Abwehr solcher Angriffsmethoden verlangt nicht nur auf klassischen Virenschutzlösungen basierende Maßnahmen, sondern vor allem präventive Sicherheitsstrategien. Dazu gehören regelmäßige Software-Updates, das Misstrauen gegenüber unbekannten oder ungewöhnlichen Installationsdateien und eine gezielte Überwachung von Netzwerkaktivitäten. Auch die Sensibilisierung der Nutzer ist ein entscheidender Faktor.

Da viele der Angriffe über Social Engineering und täuschend echt wirkende Phishing-Mails starten, ist Schulung im Erkennen verdächtiger Kommunikationsversuche essenziell. Neben den technischen und organisatorischen Schutzmaßnahmen beobachten Sicherheitsfirmen wie Rapid7, Trend Micro und andere die Aktivitäten der Gruppe Void Arachne/Silver Fox genau. Die Erkenntnisse aus der Analyse der Winos 4.0 Kampagnen helfen dabei, neue Abwehrmechanismen zu entwickeln und Schwachstellen bei der Verteidigung zu identifizieren. Ebenso ist es wichtig, das internationale Sicherheitsnetzwerk zu stärken, da die Infrastruktur und die Angriffsaktivitäten oft grenzüberschreitend sind.

Zusammenfassend lässt sich sagen, dass die Malware-Kampagne mit gefälschten VPN- und Browser-Installern eine hochprofessionelle und gezielt ausgeführte Bedrohung darstellt. Sie zeigt eindrücklich, wie Cyberkriminalität moderne Softwaretechniken ausnutzt, um sich unbemerkt Zutritt zu Systemen zu verschaffen. Die Kombination aus fortschrittlicher Loader-Technologie, modularer Architektur und umfassender Verschleierung verlangt von Sicherheitsverantwortlichen eine ebenso flexible und vielschichtige Abwehrstrategie. Nur durch kontinuierliche Wachsamkeit und regelmäßige Anpassung der Schutzmechanismen lässt sich das Risiko durch derartige Malware-Operationen effektiv reduzieren und der digitale Raum sicherer gestalten.