Die Welt der Kryptographie unterliegt einem ständigen Wandel, getrieben von der Notwendigkeit, Daten immer sicherer zu schützen und dabei zugleich effizientere Verfahren zu entwickeln. Inmitten dieser fortlaufenden Innovationen gewinnt ein neuer Ansatz an Bedeutung: die invariant-basierte Kryptographie. Dieses innovative symmetrische Verschlüsselungsschema eröffnet vielversprechende Perspektiven für sichere Authentifizierung, Parameterübertragung und leichte Kommunikationsprotokolle und könnte die Art und Weise, wie wir digitale Sicherheit verstehen, nachhaltig verändern. Invariant-basierte Kryptographie basiert auf funktionalen Invarianten, die definiert werden über diskrete oszillatorische Funktionen mit versteckten Parametern. Anders als bei herkömmlichen Kryptosystemen, bei denen der Schutz oft aus der Schwierigkeit resultiert, algebraische Gleichungen umzukehren, beruht die Sicherheit hier auf der strukturellen Kohärenz der übertragenen Werte.

Diese Werte folgen einem invarianten algebraischen Zusammenhang, der unter kontrollierter Parametrisierung erhalten bleibt. Das bedeutet, dass bestimmte algebraische Identitäten über vier Punkten exakt erhalten werden, solange man den gemeinsamen geheimen Schlüssel kennt. Diese methodische Innovation sorgt dafür, dass das System besonders widerstandsfähig gegen klassische Angriffe auf algebraische Strukturen ist, wie etwa das Lösen von Gleichungssystemen, was in vielen Verschlüsselungsverfahren die Grundlage für das Entschlüsseln ohne Schlüssel bildet. Stattdessen beruht der Schutz auf einer komplexen, schwer zu fälschenden Struktur, die nur Teilnehmer kennen und korrekt rekonstruieren können. Dies eröffnet einen völlig neuen Sicherheitsansatz, der nicht auf der simplen Berechnungskomplexität von Einwegfunktionen oder diskreten Logarithmen basiert, sondern auf einem strukturellen Konzept von Invarianten und Index-Hiding Problemen.

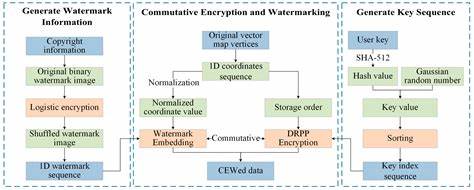

Im Kern besteht das Protokoll darin, einen geheimen Integer auf eine Art zu kodieren, die über eine vierpunktige algebraische Identität kommuniziert wird. Diese Identität bleibt invariant trotz variierender Parameter der zugrundeliegenden diskreten oszillatorischen Funktionen, die mit verborgenen Parametern ausgestattet sind. Die Herausforderung für potenzielle Angreifer besteht darin, ohne Kenntnis dieser versteckten Parameter die kohärente Struktur zu replizieren oder umzukehren, was als hochkomplex gilt. Somit bietet das Verfahren sowohl die Möglichkeit, selbstverifizierende Mechanismen zu schaffen, als auch Parameter sicher auszutauschen oder leichte Kommunikationsprotokolle umzusetzen. Neben der theoretischen Grundlegung wurde eine umfassende analytische sowie modulare Rahmenstruktur entwickelt, die es erlaubt, die exakten Identitäten mathematisch zu beweisen, zudem wurden Verfahren zur Indizes-Rekonstruktion definiert.

Dabei bilden sogenannte Hash-Bindings eine wichtige Rolle, die eine eindeutige Verknüpfung zwischen Nachrichten und der zugrundeliegenden kryptographischen Struktur garantieren. Diese Integration schafft eine zusätzliche Sicherheitsebene gegen Manipulationsversuche und unautorisierte Änderungen der übertragenen Daten. Ein weiterer zentraler Punkt ist die ausführliche Analyse der Sicherheitsannahmen. Hierbei wurden vor allem der Aufbau der diskreten Oszillatoren, die Umsetzbarkeit der Hash-Bindings sowie die Bedingungen für eine sichere Invertierbarkeit der Funktionen untersucht. Diese sorgfältige Prüfung schafft Vertrauen in die Widerstandsfähigkeit gegen verschiedene Angriffsvektoren, unter anderem auch gegen solche, die versuchen, versteckte Parameter durch probabilistische oder heuristische Methoden zu ermitteln.

Verglichen mit traditionellen symmetrischen Verfahren besitzt die invariant-basierte Kryptographie einige markante Vorteile. Die codierten Nachrichten sind relativ kompakt, wodurch sie für Szenarien mit begrenzten Ressourcen bestens geeignet sind – zum Beispiel im Internet der Dinge (IoT), bei leichten mobilen Geräten oder in sensiblen Umgebungen, wo niedrige Latenzzeiten und geringer Energieverbrauch entscheidend sind. Gleichzeitig sorgt das integrierte Selbstverifizierungsprinzip für eine robuste Authentifizierung, die Manipulationsversuche unmittelbar sichtbar macht und eine sichere Kommunikation zwischen vertrauenswürdigen Parteien ermöglicht. Darüber hinaus birgt dieser Ansatz Potenzial für eine breite Vielfalt an Anwendungen: von der sicheren Schlüsselverteilung über authentifizierte Parameterübergaben bis hin zu der Entwicklung maßgeschneiderter, leichtgewichtiger Kommunikationsprotokolle speziell für Umgebungen mit hohen Sicherheitsanforderungen. Durch die mathematische Struktur der invarianten Identitäten kann zudem eine symbolische Verifikation der Protokolleffizienz und -sicherheit durchgeführt werden, was bei der Integration in bestehende Systeme und bei regulatorischen Anforderungen von großem Vorteil ist.

Das Konzept der invariant-basierten Kryptographie hebt die Bedeutung struktureller Sicherheit hervor und reagiert auf neue Herausforderungen in der Cybersecurity-Welt. Insbesondere im Kontext zunehmender Rechenleistung und Fortschritten im Bereich Quantencomputing zwingt dies Entwickler und Forscher dazu, alternative Sicherheitsmodelle zu denken. Invariant-basierte Methoden könnten in Zukunft eine entscheidende Rolle spielen, da sie Sicherheitsgarantien bieten, die weniger vom klassischen Problem der Umkehrbarkeit kryptographischer Funktionen abhängig sind. Zusammenfassend lässt sich sagen, dass die invariant-basierte Kryptographie einen vielversprechenden neuen Weg zur Absicherung digitaler Kommunikation ebnet. Mit ihrer Kombination aus mathematischer Eleganz, funktionalen Invarianten und struktureller Kohärenz stellt sie nicht nur eine starke theoretische Grundlage, sondern auch eine praktische Lösung für leichte, sichere und zuverlässige Verschlüsselungsverfahren bereit.

Für jede Organisation und jeden Entwickler, der auf der Suche nach zukunftssicheren und effizienten Sicherheitsmechanismen ist, lohnt sich daher ein genauer Blick auf diese innovative Technologie.

![An Overview of Query Optimization in Relational Systems [pdf]](/images/52A4E03D-368B-417C-9CDF-3CA752E2C679)