Cross-Site Scripting (XSS) ist eine der bekanntesten und häufigsten Schwachstellen in der Web-Sicherheit, die seit Jahren Sicherheitsexperten und Entwickler in Atem hält. Trotz weitreichender Maßnahmen und Sensibilisierung im Bereich der Webentwicklung bleibt XSS eine erhebliche Bedrohung – nicht zuletzt, weil sich Angreifer beständig weiterentwickeln und neue Techniken nutzen, um bestehende Sicherheitslücken effektiver auszunutzen. Eine dieser Techniken, die in der Community zunehmend Aufmerksamkeit erhält, ist das sogenannte Iframe-Sandwich. Es handelt sich dabei um einen raffinierten Angriff, der das klassische XSS-Szenario verschärft und die möglichen Konsequenzen dramatisch steigert. Diese Methode zeigt eindrucksvoll, wie komplex und vielschichtig moderne Cyberangriffe mittlerweile sind und wie wichtig ein tiefes Verständnis für die zugrundeliegenden Mechanismen der Web-Sicherheit ist.

Um das Iframe-Sandwich zu verstehen, muss man zunächst das Grundproblem von Cross-Site Scripting begreifen. XSS entsteht, wenn eine Webanwendung nicht ausreichend überprüft, welche Inhalte von Nutzern oder externen Quellen in ihre Webseiten eingebettet werden. Dies ermöglicht es Angreifern, schädlichen Code, meist in Form von JavaScript, einzuschleusen. Wird dieser Code ausgeführt, können unterschiedlichste Folgen eintreten – von der Manipulation von Webseiten über das Ausspähen von Sitzungsdaten bis hin zur kompletten Übernahme von Benutzerkonten. Allerdings ist die Ausnutzbarkeit und Schwere dieser Lücke häufig abhängig vom jeweiligen Kontext: Ein statischer Webauftritt, der lediglich einfache Informationen anbietet, stellt prinzipiell ein wenig attraktives Angriffsziel dar.

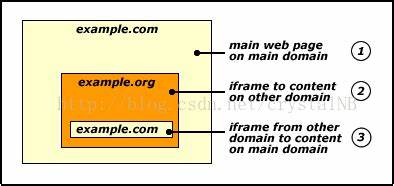

Angreifer stehen also vor der Herausforderung, trotz eines solchen scheinbar geringen Werts eine empfindliche Schwachstelle auszunutzen, um erheblichen Schaden anzurichten. Hier setzt das Iframe-Sandwich an: Dabei nutzt der Angreifer aus, dass eine Hauptseite (beispielsweise die Hauptdomain eines Unternehmens) eine Verwundbarkeit in einer eingebetteten Subdomain in einem iframe enthält. Ein iframe ermöglicht das Einbetten einer anderen Webseite innerhalb einer Seite. Ist die Subdomain anfällig für XSS, kann der eingespielte Schadcode nicht nur innerhalb dieser Subdomain ausgeführt werden, sondern durch das geschickte Zusammenspiel mehrerer Seiten sogar Einfluss auf die Hauptseite nehmen. Das Iframe-Sandwich verschärft so das Risiko und erweitert die Angriffsfläche erheblich.

Sowohl bei der Hauptseite als auch bei der Subdomain ist es entscheidend, dass sie dieselbe Origin haben, da der Same-Origin-Policy (SOP) sonst verhindern würde, dass Skripte auf der einen Seite auf Inhalte der anderen zugreifen. Diese Policy ist eine Sicherheitsmaßnahme in Browsern, die verhindern soll, dass Webseiten aus unterschiedlichen Quellen auf sensible Daten zugreifen können. Im Falle des Iframe-Sandwich erhalten Angreifer dadurch die Möglichkeit, eine Sicherheitslücke in einer Subdomain auszunutzen, um Zugriff auf die Hauptseite zu erlangen und dort schadhaft zu agieren. Ein praktisches Beispiel verdeutlicht die Dynamik: Eine Unternehmenswebseite könnte eine Subdomain besitzen, die auf eine minimalistische Anwendung beschränkt ist, etwa einen Katalog von Filialstandorten. Diese Subdomain ist verwundbar für XSS durch eine unzureichende Validierung von URL-Parametern.

Der iframe auf der Hauptseite bettet genau diese Subdomain ein. Ein Angreifer, der die Schwachstelle in der Subdomain ausnutzt, kann mit dem Iframe-Sandwich Trick nun nicht nur die Subdomain beeinflussen, sondern auch Inhalte auf der Hauptseite manipulieren und beispielsweise eine täuschend echte Phishing-Oberfläche präsentieren. Die Täuschung entsteht dabei durch die Darstellung innerhalb der vertrauenswürdigen Hauptseite, was die Erfolgsaussichten von Angriffen wie Session Hijacking oder die Entwendung von Zugangsdaten erheblich steigert. Technisch beruht die Methode darauf, dass ein Angreifer seine eigene Webseite nutzt, um den Nutzer zunächst auf die angreifbare Seite zu leiten und dann im Hintergrund eine zweite Seite öffnet, die den XSS-Payload auf der Subdomain aktiviert. Dadurch wird der Schadcode eingeschleust und kann die Kontrolle über das iframe-Element innerhalb der Hauptseite übernehmen.

Über Mechanismen wie window.open und parent.opener erreichen Angreifer die Frames der angegriffenen Seiten und manipulieren deren DOM (Document Object Model). Das Resultat ist eine Art „Sandwich“ aus Seiten und Frames, die zusammen eine viel gefährlichere Angriffsfläche als jede Seite für sich allein bilden. Die Gefahren, die aus dieser Technik resultieren, sind vielfältig.

Neben der Verwendung für Phishing-Attacken kann das Iframe-Sandwich auch das Auslesen und Ausnutzen von Sitzungscookies ermöglichen, sofern diese nicht ausreichend gesichert sind. Für Unternehmen bedeutet dies, dass eine Schwachstelle in einem als geringwertig eingestuften Subdomain nicht ignoriert werden darf, da Angreifer so letztlich Zugriff auf besonders schützenswerte Bereiche bekommen können. Dieses Sicherheitsparadoxon ist für manche Organisationen eine unangenehme Erkenntnis: Die Schwachstelle scheint isoliert und damit harmlos, doch durch die Einbettung in die Hauptseite ergibt sich ein erhebliches Sicherheitsrisiko. Aus Sicht der Verteidigung bietet das Verständnis des Iframe-Sandwiches wichtige Hinweise, wie Sicherheitsmaßnahmen ganzheitlich und systemisch gedacht werden müssen. Zum einen sollten Subdomains genauso gründlich auf XSS-Schwachstellen geprüft und abgesichert werden wie die Hauptseite.

Sicherheitsmechanismen wie Content Security Policy (CSP), sichere Cookie-Einstellungen (HttpOnly, Secure), sowie umfassende Input-Validierung und Output-Encoding sind elementar. Zudem kann die Nutzung von SameSite-Cookie-Attributen und strikte Rahmenregeln für iframes helfen, das Risiko zu verringern. Unternehmen sind gefordert, ihre gesamte Domainstruktur zu betrachten und nicht nur einzelne scheinbar unbedeutende Teile zu schützen. Für Penetrationstester stellt das Iframe-Sandwich eine interessante Erweiterung ihres Werkzeugkastens dar. Es zeigt, dass oberflächliche Analysen von XSS-Lücken nicht ausreichend sind, sondern vielmehr das Zusammenspiel verschiedener Systeme berücksichtigt werden muss.

Der Begriff „PoC or GTFO“ – ein Ausdruck aus der Sicherheitsszene, der so viel bedeutet wie „Proof of Concept oder verschwinde“ – erinnert daran, wie wichtig es ist, Schwachstellen nicht nur theoretisch aufzuzeigen, sondern ihre reale Auswirkung zu beweisen. Nur so können Risiko und Priorität überzeugend kommuniziert werden. Ein bekanntes Beispiel aus der Praxis zeigt, dass trotz der Nachweise einige Sicherheitsabteilungen versucht haben, Verwundbarkeiten in Subdomains auszuklammern und sie als „außerhalb des Umfangs“ zu betrachten. Dies zeugt von der Notwendigkeit, dass sowohl technische als auch organisatorische Einheiten besser zusammenarbeiten, um Risiken ganzheitlich zu bewerten und zu mitigieren. Letztlich wurde im Fall des Iframe-Sandwiches die Lücke zwar geschlossen und das iframe entfernt, jedoch verdeutlicht dieser Vorfall, wie wichtig das Bewusstsein und die Vernetzung unterschiedlicher IT-Sicherheitsdomänen ist.