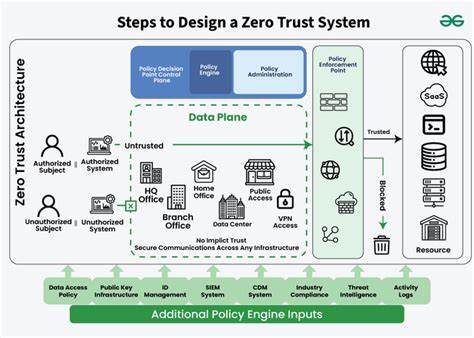

In der heutigen digitalisierten Welt sind Unternehmen mehr denn je mit komplexen IT-Landschaften konfrontiert, die sich ständig weiterentwickeln. Traditionelle Sicherheitskonzepte, die auf peripherer Absicherung und implizitem Vertrauen basieren, stoßen dabei zunehmend an ihre Grenzen. Die Zero Trust Architektur (ZTA) stellt hier einen Paradigmenwechsel dar: „Vertraue nichts, überprüfe alles“ – so lautet die zentrale Devise. Durch das konsequente Eliminieren von implizitem Vertrauen und die durchgängige Verifizierung aller Nutzer, Geräte und Anwendungen wird eine wesentlich resilientere Sicherheitsstruktur geschaffen. Doch die Umsetzung eines solchen Modells erfordert eine passende Tool-Landschaft, die auf allen Ebenen wirkt.

Besonders Open-Source-Werkzeuge bieten vielfältige Möglichkeiten, Zero Trust Prinzipien flexibel und nachvollziehbar zu implementieren. Im Folgenden werden 20 Open-Source-Tools vorgestellt, die verschiedene Kernbereiche der Zero Trust Architektur abdecken und helfen, Sicherheitslücken systematisch zu schließen.Das grundlegende Konzept von Zero Trust basiert darauf, dass kein Verkehr innerhalb oder außerhalb eines Netzwerks als sicher vorausgesetzt wird. Dieses Modell widerspricht der traditionellen Annahme, dass Interaktionen innerhalb des internen Netzwerksegments frei von Bedrohungen sind. Stattdessen bewertet Zero Trust jede Anfrage nach Identität, Kontext und Berechtigungen, bevor sie Zugriff erhält.

Die Notwendigkeit, kontinuierlich zu authentifizieren und autorisieren sowie eine fein granulare Zugriffsverwaltung einzuführen, rückt damit in den Mittelpunkt jedes Sicherheitsmodells.Eine der ersten Verteidigungslinien bilden Firewalls. Klassische Firewalls bieten zwar grundlegenden Netzwerkschutz, doch für Zero Trust sind meist ergänzende Funktionen erforderlich, die Identitätsinformationen und verhaltensbasierte Analysen einbeziehen. Open-Source-Firewalls wie pfSense und OPNsense bieten moderne Features wie Stateful Packet Inspection und GeoIP-Blockierung. Sie ermöglichen die Kontrolle des Datenverkehrs anhand von Regeln, die den Netzwerkzugang restriktiv gestalten.

Auch wenn sie nicht auf Identitätsbasis arbeiten, bilden sie eine wichtige Komponente in einer mehrschichtigen Sicherheitsstrategie. ModSecurity erweitert den Schutz auf Anwendungsebene, indem es gezielt Webtraffic auf typische Angriffsvektoren wie SQL-Injektionen oder Cross-Site-Scripting untersucht und blockiert. Damit unterstützt es den kontinuierlichen Überwachungsansatz, der im Zentrum von Zero Trust steht.Eine weitere zentrale Säule ist die Netzwerksegmentierung, die sicherstellt, dass sich potenzielle Angreifer nicht frei im gesamten Netzwerk bewegen können. Open-Source-Lösungen wie Calico und Cilium sind speziell für Container- und Cloud-native Umgebungen konzipiert.

Sie implementieren Mikrosegmentierung direkt auf Workload-Ebene und ermöglichen es, den Datenverkehr zwischen einzelnen Services nach Identität, Namespace oder Labels zu regulieren. Dabei profitieren Nutzer von Funktionen wie End-to-End-Verschlüsselung und tiefgehender Sichtbarkeit in die Netzwerkkommunikation durch Technologien wie eBPF. Auch OpenZiti setzt konsequent auf eine identitätszentrierte Netzwerkabsicherung und eliminiert klassische Grenzen wie VPNs oder statische Firewall-Regeln zugunsten dynamischer, richtliniengesteuerter Verbindungen. Für kleinere oder weniger komplexe Umgebungen stellt Flannel eine einfachere Netzwerkerweiterung in Kubernetes-Clustern bereit, verzichtet allerdings auf native Policy-Kontrollen. Open vSwitch schafft zusätzliche Flexibilität, indem es programmatische Steuerung und Isolation von Netzwerkverkehr erlaubt und so in Kombination mit anderen Lösungen eine feingranulare Kontrolle unterstützt.

Kein Zero Trust Modell kommt ohne stringent verschlüsseltes Kommunikations- und Datenhandling aus. Daten sollten sowohl im Ruhezustand als auch während der Übertragung stets geschützt sein. Open-Source-Werkzeuge wie GnuPG bieten bewährte Verfahren zur Dateiverschlüsselung und Signatur basierend auf PGP-Standards. VeraCrypt ergänzt das Spektrum durch die Möglichkeit, ganze Laufwerke oder Container sicher zu verschlüsseln und sensible Daten vor unbefugtem Zugriff zu schützen. Kubernetes-Umgebungen profitieren von Tools wie Sealed Secrets, die vertrauliche Informationen verschlüsselt in Git-Repositories ablegen und nur autorisierten Clustern die Dekodierung ermöglichen.

Die Identitäts- und Zugriffsverwaltung bildet eine weitere wichtige Schicht. Workload-Identitäten müssen ebenso strikt überprüft werden wie menschliche Nutzer. SPIRE implementiert hierfür auf Basis der SPIFFE-Standards eine dynamische Zuweisung kryptografischer Identitäten an Dienste in verschiedenen Infrastrukturen. Kubernetes Service Accounts bieten eine native Lösung für Workload-Identitäten in Kubernetes-Clustern und arbeiten mit kurzlebigen Tokens zur Authentifizierung gegenüber APIs. Für orchestrierte Umgebungen außerhalb von Kubernetes stellt Nomad von HashiCorp dank Integration von SPIFFE und Vault eine flexible Alternative dar, die erleichtert den Geheimnis- und Identitätsmanagementprozess.

Die Authentifizierung im Zero Trust Umfeld erfordert kontinuierliche und kontextbewusste Prüfungen. Klassische Token-basierte Systeme reichen hier nicht aus. Keycloak ist ein etabliertes Identity and Access Management System, das viele Zero Trust-relevante Funktionen wie Single Sign-On, Zwei-Faktor-Authentifizierung und Passwortlose Anmeldung bietet. Hanko.io setzt auf passwortlose Authentifizierung mit WebAuthn und biometrischen Verfahren und reduziert so Angriffsflächen durch den Verzicht auf Passwortspeicherung.

Zitadel kombiniert Flexibilität mit Multi-Tenancy-Feature und richtet sich besonders an verteilte Applikationen mit hohen Anforderungen an Datenschutz und Compliance. Für schlankere Containerumgebungen bietet Authentik eine unkomplizierte und dennoch funktionale Alternative zu komplexeren IAM-Systemen.Die finale und unabdingbare Komponente einer Zero Trust Architektur ist die Autorisierung. Hier entscheidet sich, ob ein identifizierter Nutzer oder Dienst unter gegebenem Kontext Zugriff auf eine Ressource erhält. Cerbos ist ein speziell für diesen Zweck entwickelter Policy Decision Point, der mit feingranularen Rollen- und Attribut-basierten Zugriffskontrollen arbeitet und sich durch hohe Performance sowie umfangreiche Auditierung auszeichnet.

OpenFGA orientiert sich an Googles Zanzibar-Modell und bietet eine flexible Beziehungssicht auf Nutzer-Rollen-Ressourcen-Verknüpfungen. Open Policy Agent (OPA) ist ein sehr mächtiger Policy-Engine, der für breit gefächerte Anwendungsszenarien genutzt werden kann und durch sein deklaratives Rego-Policy-Format glänzt, auch wenn die Lernkurve steiler ist.Die Kombination dieser Tools zeigt, dass die Zero Trust Philosophie eine vielschichtige, kontinuierliche Anstrengung ist, die mehrere Technologien miteinander verzahnt und die Sicherheitsarchitektur nachhaltig stärkt. Open-Source-Lösungen bieten dabei eine besondere Transparenz und Anpassbarkeit, die insbesondere für Unternehmen mit hohem Sicherheitsanspruch und individuellen Anforderungen von Vorteil ist. Gleichzeitig ist klar, dass kein einzelnes Werkzeug für sich genommen eine Zero Trust Architektur vollständig realisieren kann.

Vielmehr ist es die orchestrierte Kombination von Firewalls, Segmentierung, Verschlüsselung, Identitätsmanagement, Authentifizierung und Autorisierung, die für umfassenden Schutz sorgt.Die immer dynamischeren IT-Ökosysteme mit Cloud-, Edge- und IoT-Umgebungen fordern einen flexiblen und evolvierenden Sicherheitsansatz, der sich aktuelle Risiken stets bewusst ist. Open-Source Tools sind dabei ein verlässlicher Partner, denn sie bieten nicht nur Funktionsvielfalt, sondern auch volle Kontrolle und die Möglichkeit, Sicherheit individuell an die eigene Infrastruktur anzupassen. Ihre kontinuierliche Weiterentwicklung durch engagierte Communities garantiert zudem die rasche Anpassung an neue Bedrohungen und Technologien.Abschließend lässt sich festhalten, dass die Gestaltung einer Zero Trust Architektur mit 20 sorgfältig ausgewählten Open-Source Tools den Weg zu einem resilienten, prüfenden und restriktiven Sicherheitsmodell ebnet.

Von der ersten Sperrung nicht autorisierter Zugangsversuche über die feingranulare Trennung von Workloads bis hin zur dynamischen Zugriffssteuerung auf Basis von Echtzeitdaten: Jede Schicht ist essenziell für den gelungenen Zero Trust-Ansatz. Unternehmen, die diese Prinzipien beherzigen und mit den hier beschriebenen Werkzeugen umsetzen, erhöhen ihre Immunität gegen Angriffe erheblich und schaffen damit Vertrauen in die digitale Zukunft.