Im Zeitalter der künstlichen Intelligenz verändert sich die Art und Weise, wie Software genutzt wird, grundlegend. Unternehmen verlassen sich zunehmend auf Automatisierungen, Bots und intelligente Agenten, die unabhängig von Menschen agieren und dabei in großem Umfang API-Aufrufe tätigen. Diese Entwicklung stellt die bisher weit verbreiteten Authentifizierungsmodelle vor erhebliche Herausforderungen. Wo früher vor allem menschliche Nutzer und einfache API-Integrationen im Mittelpunkt standen, dominieren nun nicht-menschliche Identitäten – sogenannte AI-Agenten oder nicht-menschliche Nutzer (Non-Human Identities, NHIs) – die Interaktion mit Softwareprodukten. Die bisherigen Verfahren, wie OAuth, API-Schlüssel und Single Sign-On, sind oft nicht darauf ausgelegt, die Dynamik, Flexibilität und Sicherheit zu gewährleisten, welche diese Agenten erfordern.

Daher müssen SaaS-Anbieter ihre Authentifizierungs- und Autorisierungsstrategien grundlegend überdenken und anpassen, um den Erfordernissen der neuen Agenten-Ära gerecht zu werden. Historische Authentifizierungsmodelle waren hauptsächlich auf zwei Kategorien von Nutzern ausgelegt: Menschen, die über Interfaces mit Software interagieren, und einfache API-Integrationen, die bestimmte Funktionen automatisieren. Dabei kamen Mechanismen wie rollenbasierte Zugriffskontrollen, Single Sign-On (SSO) und OAuth zum Einsatz. Diese Ansätze gehen oftmals von statischen, langfristigen Zugangsdaten aus, die einer Instanz zugeordnet sind und selten dynamisch angepasst oder häufig widerrufen werden. Ebenso mangelt es häufig an granularen Kontrollen, die bestimmten Nutzern oder Prozessen nur genau die Zugriffsrechte erteilen, die für die jeweilige Aufgabe erforderlich sind.

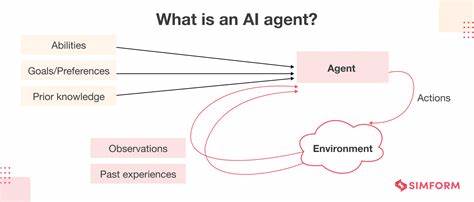

Die heutige Realität hat sich grundlegend verändert. AI-Agenten wie Slack-Bots, personalisierte Automatisierungs-Workflows, KI-gesteuerte digitale Assistenten und Integrationstools wie n8n oder LangChain handeln eigenständig und treten als vollwertige Nutzer in Erscheinung. Diese Agenten agieren im Auftrag von Menschen oder Organisationen, verlangen aber nach flexibleren, sichereren und nachvollziehbareren Authentifizierungsmechanismen. Sie besitzen unterschiedliche Eigentümer, Kontexte und Nutzungsmuster, die sich dynamisch ändern können. Als Beispiel lässt sich ein Slack-Bot nennen, der Zugriff auf persönliche Kalender, Ticketverläufe und Nutzungsmuster benötigt.

Die Software muss in der Lage sein zu identifizieren, welche Person oder Organisation diesen Zugriff delegiert hat, welche Rechte der Bot genau hat und wie diese Rechte bei Änderungen, etwa wenn Mitarbeiter das Unternehmen verlassen, angepasst werden. Der Umstand, dass viele dieser Agenten zu Drittanbietern gehören und außerhalb des direkten Einflussbereichs des SaaS-Anbieters agieren, erschwert die Situation zusätzlich. Herkömmliche statische API-Schlüssel oder unflexible Zugangstoken können kaum nachvollziehen, welche Instanz in welchem Kontext aktiv ist. Dies bringt Risiken mit sich, denn fehlende Transparenz und Kontrollmöglichkeiten können zu Sicherheitslücken und Missbrauch führen. Die Zugriffe von Agenten sind häufig auch unvorhersehbar und volatil: Manche Agenten greifen sporadisch auf Daten zu, während andere in kurzer Zeit hunderte von Anfragen stellen.

Klassische Ratenbegrenzungen und Überwachungsmechanismen sind darauf nicht ausgelegt und können legitime Prozesse stören oder Anomalien nicht erkennen. Darüber hinaus verändern Agenten nicht nur die Backend-Interaktionen, sondern prägen die Benutzererfahrung maßgeblich. Sie agieren ganz nah am Nutzer, liefern Echtzeitdaten in Seitennavigationen, kommunizieren aktiv mit Endanwendern oder rufen relevante Informationen bei der Bearbeitung von Supportanfragen ab. Die Grenzen zwischen Integration im Hintergrund und direkter Produktoberfläche verschwimmen. Infolgedessen reichen simple Authentifizierungsverfahren mit weitreichenden Passwörtern oder generischen Token nicht mehr aus.

Die Plattformen müssen Verfahren bieten, die sowohl Sicherheit als auch Nutzerkomfort und Administrative Governance in Einklang bringen. Um im Zeitalter der AI-Agenten wettbewerbsfähig zu bleiben, müssen SaaS-Anbieter daher eine neue Art von Authentifizierung und Autorisierung implementieren. Es gilt, nicht-menschliche Identitäten als vollwertige Nutzer zu behandeln. Dazu gehört der Einsatz von scopespezifischen OAuth-Protokollen, die den Agenten nur die minimal erforderlichen Rechte einräumen. Die Zugriffsgewährung muss von Nutzern oder Administratoren explizit delegiert und transparent dokumentiert werden, inklusive klarer Regelungen zur zeitlichen Begrenzung der Zugriffsrechte und sicheren Rotation von Token.

Vertrauensverträge in Form von sogenannten "MCP-Style Trust Contracts" helfen dabei, deklarativ zu definieren, was einzelne Agententypen dürfen und was nicht. Das Erstellen eines Verständnisrahmens für diese Agenten vereinfacht sowohl die sichere Nutzung als auch die Compliance. Ein weiteres essenzielles Element ist die Einführung umfassender Audit-Log-Systeme. Diese ermöglichen es, genau zu verfolgen, welcher Agent in welchem Kontext agiert hat, für wen er tätig war und welche Aktionen durchgeführt wurden. Nur so ist eine effektive Überwachung, Fehleranalyse und Governance möglich.

Endnutzer müssen über benutzerfreundliche Schnittstellen jederzeit erkennen können, welche Bots oder Agenten Zugriff besitzen, welche Rechte sie haben, und sie gegebenenfalls ohne großen Aufwand widerrufen können. Die sofortige und selektive Zugriffsverweigerung gewinnt so in der AI-Welt an Bedeutung und ersetzt klassischen Logout-Mechanismen. SaaS-Plattformen stehen somit an einem Scheideweg. Wer den Paradigmenwechsel verpasst, riskiert nicht nur technische und sicherheitsrelevante Probleme, sondern auch Marktanteile. Die Zukunft gehört Plattformen, die erkennen, dass Wertschöpfung immer weniger über manuelle Nutzerinteraktion passiert, sondern durch das nahtlose, programmatische Einbinden und Steuern von intelligenten Agenten.

Das bedeutet für Entwickler und Produktverantwortliche, dass sie ihre Roadmaps auf eine agentengerechte Infrastruktur ausrichten müssen, bevor die Konkurrenz diesen Schritt macht. Fragen, die sich Unternehmen stellen sollten, um die Agentenreife zu überprüfen, betreffen die Möglichkeit einer granularen und benutzerkontrollierten Delegation von Zugriffsrechten, die Nutzung statischer API-Schlüssel versus dynamisch ausgestellter Token, sowie die Qualität und Tiefe der Audit-Logs. Auch die Rolle von Administratoren wandelt sich: Weg von zentralisierter Kontrolle hin zu einer Endnutzerorientierung, die es erlaubt, individuelle Agenten unkompliziert und sicher zu verwalten und zu überwachen. Abschließend lässt sich festhalten, dass die Integration von AI-Agenten nicht nur neue Funktionen erfordert, sondern eine komplette Neuausrichtung im Bereich Authentifizierung, Autorisierung und Governance dringend notwendig macht. Die Prinzipien der Sicherheit, Transparent und Benutzerkontrolle sind dabei der Schlüssel für den Erfolg.

Unternehmen, die heute anfangen, ihre Plattformen auf diese Herausforderungen vorzubereiten, sichern sich einen Wettbewerbsvorteil in der kommenden AI-getriebenen Softwarelandschaft. Die Zeit zu handeln ist jetzt – denn die nächsten Nutzer sind keine Menschen mehr, sondern intelligente Agenten.