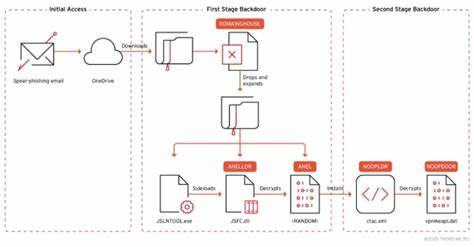

Die Bedrohung durch Cyberangriffe staatlich geförderter Akteure nimmt auch im Jahr 2025 weiterhin zu. Im Fokus stehen verstärkt kritische Infrastrukturen und Regierungsorganisationen, insbesondere in geopolitisch sensiblen Regionen wie Japan und Taiwan. Der China-nahe Advanced Persistent Threat (APT) Akteur MirrorFace, auch bekannt unter dem Namen Earth Kasha und als Teil der APT10-Familie eingestuft, hat kürzlich eine neue Angriffswelle gestartet, welche sich durch den Einsatz der Malware ROAMINGMOUSE in Kombination mit einer stark weiterentwickelten Version des ANEL-Backdoors auszeichnet. Diese Cyberespionage-Offensive verfolgt das Ziel, sensible Informationen zu stehlen und strategisch wichtige Einblicke in die Systeme und Netzwerke der betroffenen Institutionen zu gewinnen. Die Angriffe von MirrorFace wurden im März 2025 von Trend Micro entdeckt, wobei ein hervorstechendes Merkmal der Kampagne die gezielte Verbreitung von Spear-Phishing-Mails ist.

Dabei nutzen die Angreifer teilweise legitim wirkende, aber kompromittierte E-Mail-Accounts, um Vertrauen zu erwecken und den Schadcode zu verbreiten. Die Phishing-Nachrichten enthalten häufig eingebettete Microsoft OneDrive-Links, die beim Anklicken eine ZIP-Datei herunterladen. Diese Archive beinhalten einen makrofähigen Excel-Dropper mit dem Codenamen ROAMINGMOUSE, der als wesentliche Brücke dient, um weitere gefährliche Komponenten, insbesondere die verschiedenen Bestandteile des ANEL-Malwares, auf das Opfergerät zu bringen. ROAMINGMOUSE fungiert dabei als vielseitiges Werkzeug, das die im ZIP-Archiv nochmals eingebetteten Daten decodiert, typischerweise base64-kodiert, auf die Festplatte schreibt und anschließend extrahiert. Unter den entpackten Dateien finden sich legitime ausführbare Dateien wie JSLNTOOL.

exe, JSTIEE.exe oder JSVWMNG.exe sowie die dynamisch gelinkte Bibliothek JSFC.dll, die als ANELLDR bekannt ist und entscheidend für die Entschlüsselung und Ausführung des eigentlichen ANEL-Backdoors verantwortlich ist. Mit der Unterstützung der legitimen MSVCR100.

dll, einer Microsoft Visual C++-Laufzeitkomponente, wird dabei die Malware-Sideloading-Technik genutzt, die das Risiko einer Entdeckung verringert, da ein legitimes Programm die schädliche DLL lädt. Die neueste Iteration des ANEL-Backdoors zeichnet sich durch eine zusätzliche Funktionalität aus, die als Beacon Object File (BOF) Execution bekannt ist. BOFs sind kleine, in C kompilierte Module, die speziell für die Erweiterung von Cobalt Strike Toolkits entwickelt wurden, welche häufig von Advanced Persistent Threats zur Ausführung von Post-Exploitation-Aufgaben eingesetzt werden. Diese Erweiterung ermöglicht es den Angreifern, flexibel und unauffällig neue Kommandos im Arbeitsspeicher auszuführen, ohne weitere Dateien auf dem Datenträger zu hinterlassen, was die Erkennung durch Sicherheitssysteme erheblich erschwert. Im Rahmen der Operation nutzen die MirrorFace-Akteure vielfältige Techniken zur Ortung und Überwachung der kompromittierten Systeme.

Dazu zählen Screenshots, die über das Backdoor gezogen werden, sowie das Sammeln von Prozesslisten und Domaininformationen der Zielsysteme. Dieses Verhalten deutet darauf hin, dass die Angreifer ihre Opfer sorgfältig analysieren, um den Wert der erbeuteten Daten zu bestimmen und möglicherweise geeignete Folgeschritte wie weitere lateral movement-Aktionen zu planen. Eine weitere bemerkenswerte Entwicklung in der Attack-Kette ist der Einsatz des Open-Source-Werkzeugs SharpHide zur Aktivierung eines neu überarbeiteten Backdoors namens NOOPDOOR, auch bekannt als HiddenFace. Diese Komponente stellt eine zweite Abwehrlinie dar, die für dauerhaften Zugang sorgt. NOOPDOOR nutzt DNS-over-HTTPS (DoH), um Kommunikationskanäle mit den Command-and-Control-Servern zu verschleiern und Lambdalookups zu verbergen.

Durch diese Verschleierung erschweren die Täter die Netzwerkerkennung und das Aufspüren ihrer Infrastruktur erheblich. Die strategische Wahl der Zielregionen – Japan und Taiwan – offenbart die politische und wirtschaftliche Bedeutung der Attacken. Beide Staaten spielen im asiatisch-pazifischen Raum eine zentrale Rolle und verfügen über hochentwickelte Regierungsapparatsysteme sowie kritische öffentliche Einrichtungen, deren Daten ein erhebliches Informationspotenzial bereitstellen. Die Aktivitäten von MirrorFace zeigen eine fortschreitende Expansion der Angriffsfläche, die vermutlich auch darauf abzielt, Staatsgeheimnisse, Infrastrukturpläne oder wirtschaftliche Informationen zu sammeln. Bereits im vergangenen Jahr wurden verwandte Kampagnen mit ROAMINGMOUSE beobachtet, sodass deutlich wird, dass dieser Aktor seine Werkzeuge kontinuierlich verbessert und an die sich wandelnden Sicherheitslandschaften anpasst.

Insbesondere der jüngst vorgestellte ANEL-Backdoor mit seiner erweiterten BOF-Funktionalität weist auf eine steigende Komplexität und Professionalität bei der Entwicklung der Malware hin. Unternehmen und Regierungsbehörden in den betroffenen Regionen und darüber hinaus sind daher aufgerufen, die eigenen Sicherheitsmaßnahmen zu überprüfen und gegebenenfalls zu verstärken. Die Implementierung von mehrschichtigen Abwehrmechanismen, die Überwachung ungewöhnlicher Netzwerkaktivitäten und das Bewusstsein im Umgang mit Phishing-Mails sind essenziell, um eine erfolgreiche Abwehr zu gewährleisten. Gerade die sorgfältige Analyse von E-Mail-Verkehr und das Scannen von Anhängen können potenzielle Infektionswege frühzeitig blockieren. Im Kontext internationaler Cybersicherheitsdebatten unterstreichen die Aktivitäten von MirrorFace die zunehmende Bedeutung von transparenter Informationsweitergabe und Zusammenarbeit zwischen Staaten.

Die Kombinationsangriffe mittels ROAMINGMOUSE und einem ausgereiften ANEL-Malware-Framework stellen eine erhebliche Bedrohung dar, die nicht nur regionale, sondern auch globale Sicherheitsimplikationen mit sich bringt. Die kontinuierliche Weiterentwicklung der eingesetzten Techniken sowie die gezielte Wahl von Angriffszielen verdeutlichen das langfristige Kalkül hinter diesen Operationen. Durch das Einsetzen von sogenannten Living-off-the-Land-Techniken – also der Nutzung legitimer Systemprozesse wie explorer.exe zum Sideloaden schädlicher DLLs – versuchen die Angreifer, die Sichtbarkeit zu minimieren. Gleichzeitig ermöglicht die Integration von Open-Source-Tools wie SharpHide eine hohe Flexibilität und Anpassungsfähigkeit.

Die Forschung und Analyse von solchen Bedrohungen durch Sicherheitsfirmen wie Trend Micro oder ESET leisten einen wesentlichen Beitrag, um IT-Teams und Entscheidungsträger mit den notwendigen Erkenntnissen auszustatten, die für die Abwehr und Prävention solcher Attacken erforderlich sind. Darüber hinaus helfen detaillierte Berichte dabei, das Bewusstsein auf breiter Ebene zu erhöhen und etablieren Best Practices für den Schutz sensibler Daten und kritischer Infrastrukturen. Für die Zukunft lassen sich mehrere Trends ableiten. Zum einen ist mit einer weiteren Professionalisierung und Modularisierung der Malware-Werkzeuge zu rechnen, um Angriffe noch gezielter und schwerer abwehrbar zu machen. Zum anderen wird der Einsatz von Tarntechniken, wie die Nutzung von DoH oder die In-Memory-Ausführung zur Vermeidung von Spuren auf Festplatten, weiter zunehmen.

![This $0.0003 AI Crypto Is Stealing the Spotlight [Best AI Crypto to Buy in 2025]](/images/A21C7480-37FD-481E-98CC-C8804679F14B)