Im März 2025 kündigte der Diebstahl von 400.000 ETH bei Bybit, einer der führenden Krypto-Börsen, einen der spektakulärsten Hacks in der Geschichte der Blockchain-Technologie an. Insgesamt verschwanden digitale Vermögenswerte im Wert von rund 1,5 Milliarden US-Dollar. Hinter diesem Angriff stand die berüchtigte Hackergruppe Lazarus, bekannt für raffinierte Cyberangriffe mit großer Reichweite. Die Brisanz des Hacks lag jedoch weniger in der technischen Schwäche von Bybits Multisignatur-Sicherheit, sondern vielmehr in der Verletzlichkeit der Benutzeroberfläche (UI), die das sogenannte Safe{Wallet} verwaltete – ein Detail, das viele Sicherheitsanalysten und Blockchain-Experten gleichermaßen überraschte.

Der Angriff begann mit einem klassischen, aber äußerst wirkungsvollen Einstiegspunkt: der Kompromittierung eines Entwickler-Laptops. Ein Entwickler von Safe{Wallet} öffnete unwissentlich eine infizierte Docker-Anwendung, die als vermeintlicher Aktieninvestment-Simulator getarnt war. Diese ausführbare Datei enthielt eine maßgeschneiderte Malware namens PLOTTWIST, die darauf spezialisiert war, unbemerkt Anmeldedaten zu extrahieren, insbesondere die sensiblen Amazon Web Services (AWS) Schlüssel des Entwicklers. Durch diese initiale Infektion gewannen die Angreifer nicht nur Zugang zur Entwicklerumgebung, sondern konnten auch fortan das Cloud-Backend von Safe{Wallet} manipulieren. Die Hacker nutzten diese Zugangsdaten, um sich von ExpressVPN-Servern aus einzuloggen und verwendeten Kali-Linux-User-Agents, mit denen sie ihre Präsenz tarnen konnten.

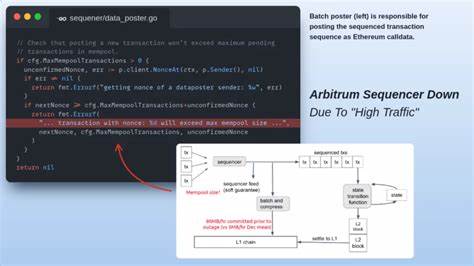

Besonders auffällig war, dass sie sich Zugriff auf eine aktive temporäre Session (STS-Token) verschafften, die normalerweise durch Multi-Faktor-Authentifizierung (MFA) abgesichert ist. Anstatt eigene MFA-Geräte hinzuzufügen und verdächtige Anmeldeversuche zu generieren, konnten die Angreifer durch die hohe Präzision und akribische Planung innerhalb von zwei Wochen nahezu ungestört agieren – und das zu den typischen Arbeitszeiten des Entwicklers, um sich unauffällig zu verhalten. Der eigentliche Angriff erfolgte durch einen äußerst gezielten Angriff auf die Web-Benutzeroberfläche von Safe{Wallet}. Die Angreifer veränderten ein einzelnes JavaScript-Bundle, das von einer AWS S3-Bucket über die URL app.safe.

global ausgeliefert wurde. Diese Manipulation führte dazu, dass nur bei Verbindung mit Bybits sogenanntem Cold Wallet – einem besonders sicher verwahrten Wallet-Typ – die Transaktionsparameter heimlich abgeändert wurden. Die wichtigste Änderung bestand darin, dass eine Transaktionsoperation von einem regulären Call (0) zu einem Delegatecall (1) umgewandelt wurde. Der Unterschied ist essenziell: Während ein normaler Call das eigentliche Wallet adressiert, erlaubt der Delegatecall, dass der Code einer anderen Adresse im Kontext des aufgerufenen Smart Contracts ausgeführt wird – in diesem Fall der Angreifer. Das Clean-up war ebenfalls Teil des Plans: Innerhalb weniger Minuten wurde das manipulierte Skript durch die ursprüngliche saubere Version ersetzt, um so jegliche Spuren zu verwischen.

Die Opfer, in diesem Fall die von Bybit ausgewählten Signierer, sahen lediglich eine Standardmeldung zur „Safe-Upgrade“-Transaktion und gaben ihre Unterschriften ohne Verdacht frei. Das Sicherheitsmodell, das auf der Multisignatur und der Nutzung von Hardware-Wallets basierte, funktionierte einwandfrei – nur die Annahme, dass die zugrunde liegende Benutzeroberfläche mit den Signierern und der Blockchain-Logik übereinstimmt, wurde eklatant missachtet. Der Angriff veranschaulicht eine wichtige Sicherheitslücke, die oft übersehen wird: die Angriffsfläche der Client-Seite. Selbst wenn Back-End-Systeme und Smart Contracts robust und sicher sind, kann ein Schwachpunkt in der UI die gesamte Infrastruktur kompromittieren. Innerhalb von Minuten nach der Aktivierung der manipulierten Upgrade-Transaktion führten die Angreifer einen vollständigen Diebstahl durch und transferierten 401.

346 ETH sowie diverse ERC-20-Token zu ihren eigenen Adressen. Nach der erfolgreichen Besitzübernahme leitete die Lazarus-Gruppe ein äußerst komplexes Waschen und Verschleiern der gestohlenen Gelder ein. Um die Nachverfolgung zu erschweren, zersplitterten sie die Summen in Tausende kleiner Unter-Wallets. Rund 86 Prozent der ETH wurden anschließend über das Cross-Chain-Bridge-Protokoll THORChain in Bitcoin konvertiert. Dies war ein kluger Schachzug: Transaktionen, die an große Börsen oder Mixer geleitet werden, ziehen oft mehr Aufmerksamkeit der Sicherheitsbehörden auf sich.

Die Verteilung auf etwa 11.000 einzelne Bitcoin-Adressen sorgte für weitere Komplexität bei der Analyse. Bemerkenswert ist, dass THORChain trotz des Verdachts hinsichtlich der Herkunft dieser Gelder keine Sanktionen ergriff. Ein Vorschlag zur Blacklistung der verdächtigen Vermögenswerte wurde per Community-Abstimmung abgelehnt, was zum Rücktritt mehrerer Entwickler führte. Dabei blieb THORChain zwar formal neutral, doch diese Entscheidung sorgte für breite Diskussionen vor dem Hintergrund regulatorischer Anforderungen und der Verantwortung von dezentralen Plattformen.

Zur weiteren Spurverwischung wurden nicht nur die ETH, sondern später auch die Bitcoins über Dienste wie Wasabi CoinJoin oder Railgun gesendet, die speziell darauf ausgelegt sind, die Herkunft von Kryptowährungen zu verschleiern. Bisher konnten nur etwa 7,6 Prozent der erbeuteten Mittel vollständig anonymisiert werden, während knapp 3,5 Prozent von verschiedenen Börsen eingefroren wurden. Der Hauptteil der Gelder lässt sich derweil weiterhin verfolgen, wenn auch zunehmend komplexer durch Fragmentierung und Nutzung von Over-the-Counter (OTC) Offramps. Der gesamte Vorfall wirft ein Schlaglicht auf die Bedeutung der UI-Sicherheit: Jede Byte-Veränderung an der Benutzeroberfläche, die eine Transaktion prägt, ist ein potenzieller Einfallspunkt für Angreifer. Bybit zeigte sich aufgrund seiner Rückhaltstrategie und Versicherung zunächst gelassen, was die Erstattung der Nutzerverluste angeht.

Dennoch zeigen solche Hacks die Notwendigkeit dringend auf, sämtliche Komponenten eines sicheren Ökosystems von Grund auf zu hinterfragen – von der physischen Sicherheit der Entwicklergeräte über Cloud-Infrastrukturen bis hin zum finalen Interface, das der Endnutzer sieht und dem er vertraut. Diese Geschichte setzt eine wichtige Weichenstellung für die Blockchain-Community, die oft die Komplexität hinter dezentralen Anwendungen unterschätzt. Technische Sicherheit und kryptografische Mechanismen allein reichen nicht aus. Nutzer und Entwickler müssen gleichermaßen darauf achten, dass der gesamte Vertrauenspfad bis hin zur Benutzeroberfläche intakt und nachvollziehbar ist. Die Bybit-Attacke lehrt uns eindrücklich, dass ein einziger kompromittierter Klick den Unterschied zwischen Milliardenverlust und sicherem Vermögensschutz bedeuten kann.

Der Angriff hat nicht nur Fragen zur Sicherheit von DeFi- und Wallet-Lösungen aufgeworfen, sondern auch dazu geführt, dass Sicherheitsforscher über neue Methoden zur UI-Integritätsprüfung und ضد Manipulationsmechanismen diskutieren. Indem JavaScript-Bibliotheken und Web-Assets regelmäßig signiert und verifiziert werden, könnten zukünftige Modifikationen am Frontend prompt erkannt werden. Darüber hinaus wird empfohlen, Entwicklungsprozesse und Zugriffsrechte strikt zu reglementieren, um die Wahrscheinlichkeit solcher Supply-Chain-Angriffe zu reduzieren. Zusammenfassend stellt der Bybit-Hack eine eindrucksvolle Fallstudie dar, wie tiefgreifend Synchronisation zwischen Backend-Sicherheit und Frontend-Integrität sein muss. Um die Blockchain-Welt vor ähnlich verheerenden Angriffen zu schützen, ist eine ganzheitliche Betrachtung der Angriffsvektoren essenziell.

Die Erkenntnis daraus lautet klar: Sicherheit endet nicht an der Kette oder im Smart Contract, sondern setzt sich in jedem Element fort – bis zur letzten sichtbaren Benutzeroberfläche. Nur so kann ein weiterer Millionendiebstahl durch versehentliches Vertrauen in eine kompromittierte UI verhindert werden.