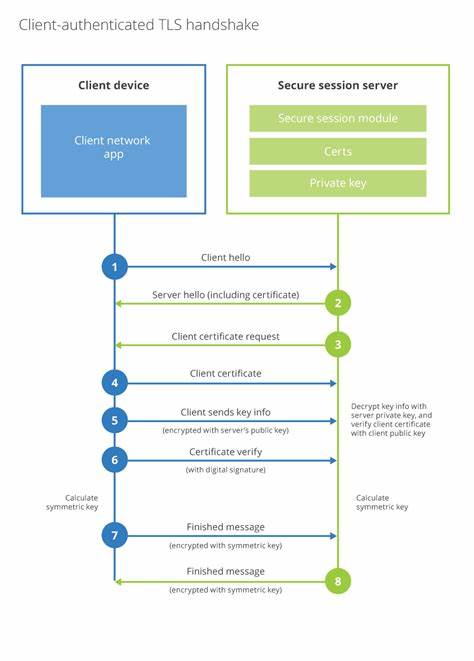

Im digitalen Zeitalter ist die Sicherheit von Daten und Verbindungen ein zentraler Aspekt für Unternehmen und Internetnutzer gleichermaßen. Zertifikate spielen dabei eine entscheidende Rolle, und Let’s Encrypt hat sich in den letzten Jahren als eine der zugänglichsten und populärsten Zertifizierungsstellen etabliert. Doch ab dem Jahr 2026 wird Let’s Encrypt die Unterstützung für TLS-Client-Authentifizierungszertifikate einstellen, was einige Nutzer und Organisationen vor neue Herausforderungen stellen wird. Diese Veränderung hat weitreichende Folgen für die Authentifizierung und den Schutz von Daten im Internet. TLS-Client-Authentifizierung ist ein Verfahren, bei dem sich der Client gegenüber einem Server mit einem digitalen Zertifikat identifiziert.

Dieses Verfahren stellt sicher, dass nur autorisierte Nutzer Zugriff auf geschützte Ressourcen erhalten und stärkt somit die Sicherheit von Zugriffsprozessen. Bislang hat Let’s Encrypt Zertifikate mit zwei Extended Key Usages (EKU) angeboten: TLS-Server-Authentifizierung und TLS-Client-Authentifizierung. Während die Server-Authentifizierung für die Absicherung von Webseiten gegen Angriffe essenziell ist, wird die Client-Authentifizierung vor allem in speziellen Anwendungsszenarien eingesetzt, beispielsweise in Unternehmensnetzwerken oder bei sensiblen Anwendungen. Mit Blick auf die jüngsten Entwicklungen und regulatorischen Anforderungen ändert sich der Umgang mit Client-Zertifikaten grundlegend. Google Chrome hat neue Anforderungen an Root-Programme gestellt, die eine bis Juni 2026 verbindliche Trennung der TLS-Client- und Server-Authentifizierung in unterschiedliche Public Key Infrastrukturen (PKI) vorschreiben.

Dies bedeutet, dass CA-Anbieter wie Let’s Encrypt gezwungen sind, ihre bisherige Praxis anzupassen, um den neuen Sicherheitsstandards gerecht zu werden. Infolgedessen hat Let’s Encrypt angekündigt, die Ausstellung von Zertifikaten mit TLS-Client-Authentifizierungs-EKU schrittweise einzustellen. Der Prozess erfolgt in mehreren Phasen, um den Übergang möglichst reibungslos zu gestalten. Bereits seit heute werden Zertifikate, die über das sogenannte tlsserver-Profil ausgestellt werden, ohne die Client-Authentifizierung EKU bereitgestellt. Dies gibt Nutzern die Möglichkeit, auf Kompatibilität zu prüfen und Vorbereitungen für die zukünftigen Änderungen zu treffen.

Im Oktober 2025 führt Let’s Encrypt ein neues tlsclient-Profil ein, mit dem Nutzer weiterhin Zeit haben, sich auf die Einstellung der Client-Authentifizierung vorzubereiten. Das klassische ACME-Profil wird im Februar 2026 standardmäßig ohne Client-Authentifizierungs-EKU ausgestellt. Ab Mai 2026 wird Let’s Encrypt dann keine Zertifikate mit TLS-Client-Authentifizierung mehr ausgeben und zu neuen Zwischenzertifizierungsstellen wechseln, die diese EKU nicht mehr enthalten. Was bedeutet das für Nutzer und Unternehmen, die derzeit TLS-Client-Authentifizierungszertifikate von Let’s Encrypt verwenden? Zunächst einmal ist keine sofortige Panik notwendig, denn die Umstellung wird schrittweise erfolgen und Let’s Encrypt bietet noch bis Frühjahr 2026 Optionen für einen sanften Übergang an. Dennoch sollten betroffene Anwender rechtzeitig beginnen, ihre Systeme und Prozesse auf alternative Lösungen vorzubereiten, um keine Unterbrechungen beim Zugang zu geschützten Diensten zu riskieren.

Gerade Unternehmen, die auf eine sichere und transparente Client-Authentifizierung setzen, müssen möglicherweise eigene private Zertifizierungsstellen (PKI) in Erwägung ziehen. Private PKIs bieten den Vorteil, dass sie auf die speziellen Anforderungen und Sicherheitsrichtlinien des Unternehmens zugeschnitten werden können. Zudem ermöglichen sie eine flexiblere Verwaltung von Zertifikaten und können intern unabhängig von externen CA-Vorgaben eingesetzt werden. Angesichts dessen empfiehlt Let’s Encrypt selbst, bei künftigem Bedarf an TLS-Client-Authentifizierungszertifikaten auf private Zertifizierungsstellen umzusteigen, die den neuen Anforderungen entsprechen. Für die breite Mehrheit der Nutzer, die Let’s Encrypt vor allem zur Absicherung von Webseiten einsetzen, bringt die Einstellung der Client-Authentifizierungszertifikate keine direkten Veränderungen mit sich.

Die TLS-Server-Authentifizierungszertifikate bleiben unverändert kostenlos und leicht zugänglich. So bleibt das Ziel von Let’s Encrypt, das Internet für alle sicherer und zugänglicher zu machen, weiterhin bestehen. Diese strategische Entscheidung erlaubt eine Fokussierung auf das Kerngeschäft der Server-Zertifikatsausstellung und eine stärkere Einhaltung neuer Sicherheitsstandards. Die Veränderungen in der Zertifikatslandschaft spiegeln den evolutionären Charakter der IT-Sicherheit wider. Standards und Anforderungen passen sich kontinuierlich an technologische Fortschritte und neue Bedrohungsszenarien an.

Die Trennung von Server- und Client-Authentifizierungsinfrastrukturen unterstützt eine klarere und sicherere Handhabung der Identitätsprüfung und minimiert potenzielle Risiken. Auch wenn die Auswirkungen der Abschaffung der TLS-Client-Authentifizierung für private oder kleinere Nutzergruppen auf den ersten Blick überschaubar erscheinen mögen, lohnt ein Blick auf die langfristigen Veränderungen in der Zertifikatsinfrastruktur. Unternehmen, die sich frühzeitig mit neuen Zertifikats- und Authentifizierungsstrategien auseinandersetzen, sind besser gerüstet für kommende Herausforderungen und profitieren von höherer IT-Sicherheit. Abschließend lässt sich festhalten, dass die Entscheidung von Let’s Encrypt, den Support für TLS-Client-Authentifizierungszertifikate zu beenden, eine Reaktion auf veränderte regulatorische Rahmenbedingungen und technologische Anforderungen ist. Die schrittweise Umsetzung schafft Handlungsspielraum für Nutzer, sich auf alternative Lösungen einzustellen.

Gleichzeitig unterstreicht sie die Bedeutung von Anpassungsfähigkeit und proaktiver Sicherheitsstrategie im Umgang mit digitalen Zertifikaten. Wer in der digitalen Welt erfolgreich und sicher agieren möchte, sollte diese Entwicklungen aufmerksam verfolgen und entsprechende Maßnahmen frühzeitig einleiten.