Die rasante Entwicklung im Mobilfunkbereich hat in den letzten Jahrzehnten nicht nur das Kommunikationsverhalten der Menschen grundlegend verändert, sondern auch eine Reihe von neuen Sicherheitsfragen aufgeworfen. Eine dieser Herausforderungen ist der sogenannte IMSI-Catcher – ein Werkzeug, das seit langem eine der ältesten und bekanntesten Schwachstellen in Mobilfunknetzen ausnutzt. Mit der Einführung von 5G stellt sich die Frage: Hat die neueste Mobilfunkgeneration den IMSI-Catcher endgültig eliminiert? Um diese Fragestellung zu beantworten, ist es sinnvoll, zunächst den Hintergrund und die Funktionsweise eines IMSI-Catchers zu verstehen, bevor man auf die technischen Neuerungen von 5G eingeht und deren Auswirkungen bewertet. Im Kern dreht sich die Problematik um die International Mobile Subscriber Identity, kurz IMSI. Diese eindeutige Nummer dient als Identifikator eines Mobilfunkteilnehmers für das Mobilfunknetz und ist mit der SIM-Karte verbunden.

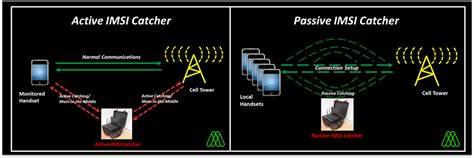

Sie enthält wichtige Informationen wie den Ländercode, den Netzbetreiber und eine individuelle Teilnehmernummer. IMSI-Catcher sind Geräte, mit denen diese Nummern abgefangen werden können. Das ermöglicht nicht nur die Identifizierung und Überwachung von Personen, sondern auch die Lokalisierung ihres Standortes – eine schwerwiegende Verletzung der Privatsphäre. Es gibt grundsätzlich zwei Arten von IMSI-Catchern: aktive und passive. Aktive IMSI-Catcher fungieren als gefälschte Mobilfunkmasten, die Handys dazu verleiten, sich mit ihnen zu verbinden.

Diese Geräte senden eigenes Funksignal aus und können auf diese Weise die IMSI-Nummern der sich verbindenden Geräte direkt abgreifen. Diese Vorgehensweise ist jedoch illegal und auffällig, da das Senderverhalten messbar ist und die Geräte von Netzbetreibern oder Behörden detektiert werden können. Passive IMSI-Catcher verhalten sich dagegen wesentlich unauffälliger. Sie lauschen lediglich den Mobilfunkkommunikationen in der Umgebung und analysieren ausgesendete Datenpakete, um IMSI-Informationen zu extrahieren. Allerdings ist diese Methode technisch komplexer, benötigt eine genaue Positionierung und das richtige Timing, da IMSI-Nummern nicht permanent im Klartext übertragen werden.

Die meisten Mobilfunknetze versuchen nämlich, die tatsächliche IMSI durch temporäre Kennungen, sogenannte Temporary Mobile Subscriber Identities (TMSI), zu ersetzen, sodass das Abfangen erschwert wird. Die Schwachstelle der IMSI-Übertragung in Klartext bestand über mehrere Mobilfunkgenerationen hinweg. Bereits im alteingesessenen GSM-Netz (2G) wurde die IMSI bei bestimmten Vorgängen wie der ersten Registrierung ins Netz, beim Wechsel des Standortbereichs oder während der Standortaktualisierung in unverschlüsselter Form übertragen. Dieser Umstand machte IMSI-Catchern in 2G-Netzen das Leben vergleichsweise leicht. Auch bei UMTS (3G) und LTE (4G) blieb die Problematik in abgeschwächter Form erhalten, da Geräte bei Netzübertragungen oder Netzwerkübergängen unter bestimmten Umständen ebenfalls die IMSI im Klartext senden mussten.

Mit der Einführung von 5G und dem neuen Standard 5G NR wurde versucht, diese häufig kritisierte Sicherheitslücke zu schließen. Dort ersetzt die so genannte Subscription Permanent Identifier (SUPI) die IMSI und wird nicht mehr im Klartext übertragen. Stattdessen wird der SUPI mithilfe von Public-Key-Kryptografie in eine Subscription Concealed Identifier (SUCI) umgewandelt, der über das Mobilfunknetz gesendet wird. Diese Verschleierung verhindert effektiv, dass Angreifer die eindeutige Identifikation abfangen können, da der SUCI ohne den entsprechenden privaten Schlüssel nicht entschlüsselt werden kann. Die Verbesserung durch 5G ist bemerkenswert, birgt jedoch auch Einschränkungen und bleibt auf einen perfekten Netzausbau angewiesen.

Viele Mobilfunkanbieter setzen während des Übergangs vom 4G- zum 5G-Netz sogenannte Non-Standalone (NSA) Architekturen ein, bei denen 5G-Funktionen auf dem bestehenden 4G-Netz aufsetzen. Diese Übergangsphase bringt die Sicherheitprobleme des 4G-Netzes weiterhin mit sich, weil zur Kommunikation häufig auf 4G-Komponenten zurückgegriffen wird. Somit bleiben Geräte für IMSI-Catcher angreifbar, wenn sie gezielt auf solche Übergangssituationen abzielen. Ein weiterer möglicher Schwachpunkt liegt im sogenannten „Downgrade-Angriff“, bei dem ein Angreifer ein Gerät dazu verleitet, von 5G auf eine ältere Netzgeneration zurückzufallen. In solchen Fällen können auch die bereits behobenen Datenschutzprobleme wieder relevant werden und ein IMSI-Catcher erneut tätig werden.

Auch fehlerhafte Netzwerkkonfigurationen auf Seiten der Betreiber oder unvollständige Implementationen des 5G-Standards können die Sicherheit beeinträchtigen. Von Nutzerseite gibt es leider keine einfache Möglichkeit, einen IMSI-Catcher vollständig zu blockieren. Einige Smartphones bieten die Option, eine Netzwerkpräferenz auf „5G-Standalone“ einzustellen, also die ausschließliche Nutzung von 5G-Netzen. Diese Einstellung reduziert das Risiko, automatisch in unsichere 4G- oder 3G-Netzwerke zu wechseln, ist aber technologisch noch nicht weit verbreitet und wird von älteren Geräten nicht unterstützt. Im Alltag empfiehlt es sich, aufmerksam mit der Nutzung von Mobilfunknetzen umzugehen, etwa das Gerät in stark frequentierten oder schlecht abgedeckten Bereichen besonders zu schützen.

Manche Anwender greifen zu Maßnahmen wie der Nutzung von Airplane-Modus oder dem Aufbewahren ihres Smartphones in sogenannten Faraday-Taschen, die die Funkverbindung vollständig blockieren und somit vor IMSI-Catchern schützen können. Diese Lösungen sind jedoch nicht praktikabel für den täglichen Gebrauch und schränken die Kommunikationsfähigkeit stark ein. Obwohl 5G durch seine verbesserten Sicherheitsmechanismen einen wichtigen Schritt nach vorne darstellt, hat es das Problem des IMSI-Catchings nicht gänzlich beseitigt. Es hat sich vielmehr verlagert und neue Herausforderungen geschaffen, vor allem in Bezug auf die Komplexität der Netzwerkinfrastruktur und den Interoperabilitätsmodus verschiedener Mobilfunkgenerationen. Für Angreifer sind aktive IMSI-Catcher weiterhin verlockend, wenn auch mit höherem Risiko der Entdeckung und rechtlichen Konsequenzen.

Passive IMSI-Catcher hingegen erfordern aufwendige technische Planung und die Kenntnis des Mobilfunkverhaltens, bleiben aber eine realistische Bedrohung in bestimmten Szenarien. Die Forschung und Entwicklung im Bereich der Mobilfunksicherheit geht derweil in Richtung Verbesserung von Protokollen, Netzwerkarchitekturen und Endgeräten, um Datenschutz und Sicherheit stärker zu gewichten. Die Betreiber selbst sind gefordert, Netze besser zu konfigurieren, um Sicherheitslücken zu schließen und sogenannte „Downgrade-Angriffe“ wirksam zu verhindern. Auch die Sensibilisierung der Nutzer für sichere Netzwerknutzung spielt eine wichtige Rolle. Für Experten im Bereich Cybersecurity bleibt der IMSI-Catcher ein spannendes Gebiet voller Herausforderungen.

Der Wechsel zu 5G hat eine technologische Hürde geschaffen, doch kein endgültiges Ende für IMSI-Catcher. Vielmehr ist es ein kontinuierlicher Prozess, Sicherheitsmaßnahmen anzupassen und neue Angriffsmethoden zu analysieren, um Schritt zu halten mit der Entwicklung der Mobilfunktechnik. Zusammengefasst kann gesagt werden, dass 5G den IMSI-Catcher nicht vollständig getötet hat, aber ihn deutlich erschwert und dessen Einsatz weniger effizient macht. Die Technologie hat Datenschutz und Verschlüsselung enorm verbessert und damit die Risiken für Nutzer eindämmen können. Dennoch bleiben Übergangsphasen, inkonsistente Implementierungen und technische Limitierungen bestehender Netze Einfallstore für Angriffe.

Ein umfassender Schutz vor IMSI-Catchern erfordert somit nicht nur den technischen Fortschritt durch 5G, sondern auch sorgfältiges Netzwerkmanagement, regulatorische Maßnahmen und informierte Nutzer. Der Fortschritt im Mobilfunk ist ein Spiegelbild der stetigen Balance zwischen Innovation, Sicherheit und Bequemlichkeit. Während 5G das Potenzial hat, die Mobilfunklandschaft revolutionär zu verändern, zeigt die IMSI-Catcher-Problematik, dass Sicherheitsfragen immer mitentwickelt werden müssen. Nutzer, Forscher und Netzbetreiber sind gleichermaßen gefragt, um eine sichere Kommunikationszukunft zu gestalten, in der die persönliche Privatsphäre geschützt bleibt.