In der heutigen vernetzten Welt sind Webserver unverzichtbare Elemente, die 24 Stunden am Tag und sieben Tage die Woche Dienste bereitstellen. Doch mit zunehmender Beliebtheit und Reichweite von Websites steigt auch die Bedrohung durch unerwünschte Besucher, insbesondere durch Bots. Während viele dieser automatisierten Programme harmlos sind und das Internet aktiv durchsuchen, um Inhalte für Suchmaschinen oder RSS-Feeds zu sammeln, gibt es leider auch solche, die großen Schaden anrichten können. Spammer, Content-Scraper oder gar Hacker, die Sicherheitslücken ausnutzen, gehören zu den größten Herausforderungen im Webhosting. In dieser komplexen Landschaft habe ich eine unkonventionelle aber wirksame Methode entdeckt: den Einsatz von Zip-Bombs, um meinen Server zu schützen und bösartige Bots abzuwehren.

Bevor ich näher auf die Funktionsweise dieser technischen Maßnahme eingehe, ist es wichtig zu verstehen, wie die meisten Webinhalte heute übertragen werden. Die Komprimierung von Daten hat sich als Standardverfahren etabliert, um Ladezeiten zu optimieren und Bandbreite zu sparen. Besonders durch den früher weitverbreiteten Einsatz von langsamen Internetverbindungen wie Dial-up wurden Technologien wie gzip entwickelt. Gzip komprimiert Textdateien wie HTML, CSS und Javascript effizient, sodass ein ursprünglich 50 Kilobyte großer HTML-Code auf nur rund 10 Kilobyte reduziert werden kann. Das spart wertvolle Zeit und verbessert die Nutzererfahrung signifikant.

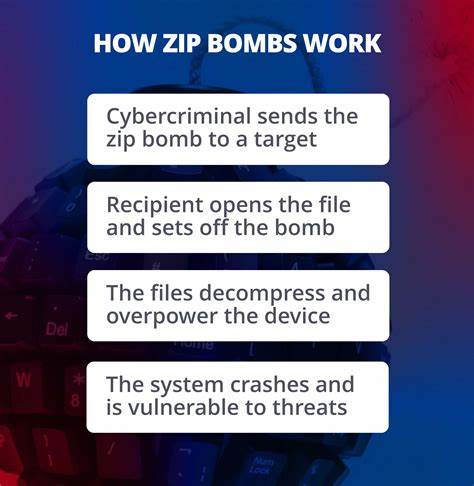

Auch Bots profitieren von diesen Komprimierungsmechanismen, da sie oftmals riesige Mengen an Daten im Netz sammeln müssen. Sie senden entsprechende Anfragen mit Headern wie "Accept-Encoding: gzip, deflate", wodurch der Server erkennt, dass er komprimierte Daten zurückliefern kann. Diese Kompression wiederum kann man für einen ungewöhnlichen und cleveren Zweck einsetzen – als Verteidigungsmaßnahme gegen bösartige Bots. Eine Zip-Bomb ist im Grunde eine kleine Archivdatei, die, sobald sie entpackt oder dekomprimiert wird, explosionsartig anwächst und enorme Datenmengen erreicht. So ein Dateipaket kann im komprimierten Zustand nur wenige Megabyte groß sein, beim Entpacken aber auf Gigabyte oder sogar Terabyte an unkomprimierten Daten anwachsen.

Für einen Server oder ein Programm, das diese Datei entpackt, ohne die potentiellen Folgen zu kennen, bedeutet das extremen Speicherverbrauch, CPU-Belastung und oft einen Absturz oder eine Verlangsamung. In meinem Hosting-Umfeld setze ich Zip-Bombs gezielt ein, um den Server vor wiederholten Angriffen durch verdächtige IP-Adressen und Bots zu schützen, die versuchen, Sicherheitslücken aufzuspüren oder Spam zu verbreiten. Sobald ich feststelle, dass eine IP-Adresse verdächtiges Verhalten zeigt oder auf meiner schwarzen Liste steht, reagiere ich mit einer bewusst aggressiven Gegenmaßnahme: Anstelle der erwarteten Webinhalte sende ich eine komprimierte Datei, die im Empfangssystem der Bot-Skripte Anwenderprogramme zu einer Überlastung oder zum Absturz führen kann. Dabei variiere ich die Größe der komprimierten Zip-Bombs zwischen 1 Megabyte und 10 Megabyte. Während 1 Megabyte bereits eine Entpackung von etwa 1 Gigabyte auslöst, schaffe ich mit 10 Megabyte komprimierter Daten eine Explosionsrate auf rund 10 Gigabyte.

Bots, die solche Dateien automatisch verarbeiten müssen, stürzen meist direkt ab und hinterlassen meinen Server in Ruhe. Technisch gesehen verläuft dieser Vorgang über Netzwerk-Header, bei denen ich einfach "Content-Encoding: gzip" zurückgebe und die komprimierte Zip-Bomb datei ausliefere. Für menschliche Nutzer oder reguläre Browser ist das nicht sichtbar, da diese Regel nur bei verdächtigen Anfragen greift. Der Hauptvorteil liegt darin, dass die Methode sauber im HTTP-Protokoll eingebettet ist und keine ungewöhnlichen oder non-konformen Aktionen auf der Serverseite erfordert. Die Umsetzung ist vergleichsweise simpel.

Um eine Zip-Bomb herzustellen, nutze ich beispielsweise das Linux-Kommando dd, das benutzt wird, um Daten zu erzeugen oder zu kopieren. Dabei generiere ich einen Datenstrom aus Nullen, der anschließend mit gzip hochkomprimiert wird. Das Resultat ist eine kleine Datei, die bei einem Bot, der sie dekomprimieren möchte, einen Speicherverbrauchsexplosion auslöst. Dieses Prinzip wird mit folgendem Befehl umgesetzt: dd if=/dev/zero bs=1G count=10 | gzip -c > 10GB.gz .

Dabei werden 10 Gigabyte an Nullen generiert und dann mit gzip zu einer 10 Megabyte großen Datei komprimiert. Dieses Vorgehen bietet nicht nur einen Schutzmechanismus, sondern spart meinem Server tatsächlich Ressourcen, da böswillige Bots durch diese Taktik signifikant reduziert werden. In der Praxis beobachte ich, dass die Anzahl der Anfragen von Angreifern drastisch zurückgeht, sobald sie mit einer Zip-Bomb konfrontiert werden. Während sie zuvor hunderte Anfragen pro Minute stellen, reduziert sich das auf einige wenige oder sie verschwinden ganz. Dieser Effekt beweist zwar nicht, dass die Bots tatsächlich abstürzen – aber aus Sicht meiner Serverperformance ist das Ziel erreicht.

Natürlich ist das System nicht vollkommen narrensicher. Fortgeschrittene Bot-Entwickler könnten ihre Tools anpassen, um die Zip-Bombs zu erkennen und zu umgehen. Sie könnten beispielsweise die Daten nur teilweise auslesen oder intelligente Routinen schreiben, die eine Entpackung vermeiden, wenn die Dateien verdächtig erscheinen. Dennoch hilft die Methode enorm gegen die Vielzahl an einfach gestrickten und opportunistischen Skripten, die das Web zunehmend belasten. Neben der praktischen Wirksamkeit müssen jedoch auch die Risiken bedacht werden.

Fehlerhafte Konfigurationen können dazu führen, dass auch legale Nutzer oder wichtige Dienste mit Zip-Bombs konfrontiert werden, was unangenehm und kundenunfreundlich wäre. Aus diesem Grund läuft bei mir die Zip-Bomb-Auslieferung nur bei klar identifizierten bösartigen IP-Adressen oder bei Nutzern, die sich durch verdächtiges Verhalten hervorheben. Außerdem ist Vorsicht geboten, da eine Zip-Bomb selbst auf dem eigenen Server unerwünschte Effekte hervorrufen kann, etwa wenn sie aus Versehen entpackt wird. Alternativen und Weiterentwicklungen der Zip-Bomb-Methode existieren ebenfalls. Einige Experten sprechen von sogenannten "Billion Laughs"-Attacken bei XML-Daten, die ähnliche Effekte erzeugen, indem sie recursive Entpackungen oder Interpretationen ausnutzen.

Brotli-Kompressionen könnten theoretisch ebenfalls als Bomben gestaltet werden, da immer mehr Browser und Tools dieses Format unterstützen. Doch gzip bleibt nach wie vor der Goldstandard, da es breit unterstützt und ohne zusätzliche Plugins von den meisten Bots verarbeitet wird. Nicht nur technische Überlegungen, sondern auch rechtliche und ethische Aspekte sind zu beachten. Durch das absichtliche Ausliefern von Dateien, die potenziell Programme zum Absturz bringen können, bewegt man sich in einer Grauzone. Es geht keineswegs darum, absichtlich Schadsoftware zu verbreiten, sondern lediglich, übertriebene Ressourcenverschwendung durch Angriffsskripte zu verhindern.

Wichtig ist, dass diese Maßnahmen stets transparent, verantwortungsbewusst und möglichst auf eine minimale Kollision mit legitimen Zugriffen ausgelegt sind. Darüber hinaus zeigen Erfahrungsberichte aus der Community, dass Zip-Bombs in Kombination mit weiteren Sicherheitsmechanismen wie IP-Blacklists, Verhaltensanalysen und Honeypots noch effektiver wirken. Bei mir fungiert die Zip-Bomb vor allem als finale Abschreckung – ein letzter Schritt in einem mehrstufigen Sicherheitskonzept. So fließen auch typische Muster mit ein, etwa wenn Bots versuchen, Spam auf Seiten einzuschleusen oder ungewöhnliche Anfragehäufigkeiten feststellen lassen. Die Idee Zip-Bombs als Schutzmechanismus einzusetzen, ist zugleich einfach wie auch genial.

Sie profitieren von der Natur der Kompressionstechnologie, die eigentlich für positive Zwecke entwickelt wurde, und kehren diese zu einem Schutz gegen Ausbeutung um. Während Entwickler, Hacker und Sicherheitsingenieure weiterhin nach neuen Wegen suchen, sich vor automatisiertem Missbrauch zu schützen, lohnt es sich, kreative und dennoch technisch fundierte Wege zu testen. Abschließend lässt sich sagen, dass der Einsatz von Zip-Bombs eine faszinierende Ergänzung im Arsenal der Webserver-Sicherheit darstellt. Gerade für Betreiber von kleinen bis mittelgroßen Websites mit begrenzten Ressourcen bietet diese Methode eine zusätzliche Sicherheitsschicht, die ohne hohen Aufwand implementiert werden kann. Es lohnt sich, dabei die Serverprotokolle gut auszuwerten und die Wirkung der Zip-Bomb-Auslieferung zu kontrollieren, um den optimalen Schutz zu gewährleisten.

Insgesamt zeigt das Beispiel meiner Nutzung von Zip-Bombs eindrucksvoll, wie Technik und Kreativität zusammenwirken können, um selbst alltägliche Probleme wie bösartige Bots effektiv zu bekämpfen. Gerade in einer Zeit, in der das Web ständig wächst und immer mehr automatisierte Programme Zugriff versuchen zu erlangen, sind innovative Lösungen dieser Art wichtiger denn je, um die Stabilität und Sicherheit von Online-Angeboten zu gewährleisten.