In einer zunehmend digitalisierten Welt sind E-Mails nach wie vor ein essenzielles Kommunikationsinstrument, insbesondere für Unternehmen, Regierungen und wichtige Organisationen. Doch gerade wegen dieser zentralen Bedeutung gelten E-Mail-Server als attraktive Ziele für Cyberangriffe. Eine aktuelle Welle von Angriffen offenbart, dass Cyberkriminelle und staatlich unterstützte Hackergruppen selbst auf altbekannte Exploits zurückgreifen, um Zugriff auf hochsensible Mailserver zu erlangen. Dieser Trend zeigt, dass trotz moderner Sicherheitstechnologien und Awareness-Programmen klassische Sicherheitslücken weiterhin eine ernsthafte Bedrohung darstellen. Jüngste Untersuchungen von Sicherheitsexperten legen nahe, dass eine russisch unterstützte Hackergruppe, unter dem Codenamen Sednit oder auch Fancy Bear bekannt, XSS-Schwachstellen in mehreren populären Mailserver-Softwarepaketen ausgenutzt hat.

Cross-Site Scripting (XSS) ist eine Sicherheitslücke, die schon seit Jahrzehnten bekannt ist. Dabei können Angreifer Schadcode – meist in Form von JavaScript – in eine Webanwendung einschleusen, der dann im Browser des Nutzers ausgeführt wird. Trotz der langjährigen Bekanntheit wurden solche Schwachstellen immer noch in Mailservern gefunden, an denen häufig weggepflegte oder veraltete Software im Einsatz ist. Die Attacken zielten besonders auf die Softwarelösungen Roundcube, MDaemon, Horde und Zimbra ab. Diese sind in vielen Organisationen weltweit im Einsatz, darunter auch bei Verteidigungsunternehmen und Regierungsbehörden in Regionen wie Bulgarien, Rumänien, der Europäischen Union sowie Teilen Afrikas und Südamerikas.

Besonders brisant ist der Aspekt, dass einige dieser angegriffenen Institutionen aktiv an der Produktion oder Verwaltung von militärischen Geräten oder strategischen Informationen beteiligt sind, was die Angriffe zu einem hochpolitischen und sicherheitstechnisch äußerst relevanten Thema macht. Die Vorgehensweise der Angreifer war dabei äußerst raffiniert. Die XSS-Exploits wurden über speziell präparierte Spear-Phishing-E-Mails verteilt. Zwar wirkten diese E-Mails auf den ersten Blick nicht verdächtig – sie enthielten beispielsweise Nachrichten zu aktuellen Ereignissen in der Ukraine oder anderen relevanten Gegenden und waren zum Teil in der jeweiligen Landessprache abgefasst. Doch in ihrem HTML-Inhalt versteckten sich kleine JavaScript-Codes, die bei der Anzeige der Mail in einem verwundbaren Webmail-Client aktiviert wurden.

Sobald ein Nutzer eine solche manipulierte E-Mail in einem anfälligen Webmail-System öffnete, lief das Schadscript im Browser ab und begann damit, vertrauliche Daten zu exfiltrieren. Konkret wurden Kontakte, bereits bestehende E-Mail-Konversationen und in manchen Fällen sogar Regeln zum automatischen Weiterleiten von zukünftigen Nachrichten eingerichtet. Letzteres ermöglichte es den Angreifern, kontinuierlich Zugriff auf die Kommunikation ihrer Ziele zu behalten, ohne dass diese es sofort bemerkten. Ein besonders gefährlicher Aspekt dieser Attacken liegt darin, dass die JavaScript-Exploits nicht persistent waren – das heißt, sie hinterließen keine dauerhaften Änderungen auf dem Zielsystem. Vielmehr konnten sie immer wieder ausgeführt werden, wenn die entsprechende Mail erneut geöffnet wurde.

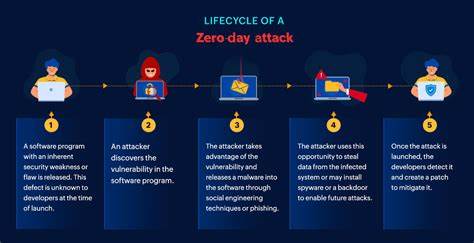

Dies erschwert die Erkennung und Nachverfolgbarkeit der Angriffe erheblich. Zudem waren einige der ausgenutzten Sicherheitslücken bereits bekannt und durch Updates behoben, wurden aber in den betroffenen Organisationen nicht zeitnah eingespielt. In einem Fall wurde sogar eine Zero-Day-Schwachstelle ausgenutzt, also eine bislang unbekannte Sicherheitslücke, für die zum Zeitpunkt des Angriffs noch kein Patch existierte. Der Einsatz von XSS-Exploits für derartige infiltrative Cyberangriffe ist bemerkenswert, da diese Methode seit etwa einem Jahrzehnt nicht mehr zu den am häufigsten genutzten Angriffstechniken zählte. Dies unterstreicht die enorme Bedeutung einer konsequenten Aktualisierung und Überprüfung bestehender IT-Systeme, insbesondere im Bereich der E-Mail-Sicherheit.

Versäumnisse in diesem Feld können verheerende Folgen haben, wie der jüngste Angriff eindrücklich demonstriert. Einige Experten weisen darauf hin, dass die Komplexität und der umfangreiche Umfang moderner E-Mail-Systeme die Pflege und Absicherung erschweren. Ein typisches E-Mail-System umfasst verschiedene Komponenten: Die SMTP-Server zum Empfangen von Nachrichten, Mail Transfer Agents (MTA) zur Weiterleitung, Zugriffsserver für Protokolle wie IMAP oder POP3 sowie Webmail-Applikationen oder lokale E-Mail-Clients. Jede dieser Instanzen kann eigene Sicherheitslücken aufweisen und benötigt regelmäßige Updates und sorgfältige Konfigurationen. Zudem sind Mitarbeiter nach wie vor eine Schwachstelle, da Phishing-Angriffe häufig auf menschliche Interaktion angewiesen sind.

Die aktuelle Angriffswelle verlangt von Organisationen und Unternehmen ein Umdenken und verstärkte Maßnahmen im Bereich der IT-Sicherheit. Neben der kontinuierlichen Aktualisierung von Software und Betriebssystemen ist auch die Überprüfung der eingesetzten Mailserver-Software hinsichtlich bekannter Sicherheitslücken essenziell. Ebenso sollten Sicherheitsrichtlinien für den Umgang mit E-Mails, insbesondere für den Umgang mit Anhängen und Links in Nachrichten von unbekannten oder nicht verifizierten Quellen, geschärft und regelmäßig geschult werden. Darüber hinaus empfiehlt es sich, Sicherheitsmechanismen wie Web Application Firewalls (WAF), die speziell Schwachstellen wie XSS-Attacken abwehren können, einzusetzen. Auch die Einführung von Multi-Faktor-Authentifizierung (MFA) für die Zugänge zu Mailservern und Mailkonten kann das Risiko eines erfolgreichen Eindringens zumindest signifikant verringern.

Die Geschichte der XSS-Schwachstellen ist lang und gut dokumentiert und begann bereits in den frühen 2000er Jahren, als der berüchtigte Samy-Wurm einer der ersten massiven Fälle darstellte. Damals legte er das soziale Netzwerk MySpace lahm, indem er Millionen von Freunden zu seinem Nutzer hinzufügte – ein Effekt, der sich vor allem durch Filtern und das Durchsuchen der Webseite auftrat. Heutzutage sind XSS-Angriffe zwar weniger häufig, aber keineswegs obsolet. Gerade in älteren oder vernachlässigten Softwareinstallationen bieten sie Angreifern nach wie vor eine potente Angriffsfläche. Die jüngsten Ereignisse verdeutlichen abschließend, dass IT-Sicherheit ein nie endender Prozess ist, der kontinuierliche Aufmerksamkeit verlangt.

Hochkarätige Organisationen, die oft Ziel staatlich geförderter Hackergruppen sind, müssen doppelt wachsam sein und ihre Systeme proaktiv schützen. Moderne Cyberkriminalität nutzt nicht nur die neuesten Techniken, sondern auch bekannte Schwachstellen, um maximale Wirkung zu erzielen. Für Betreiber von Mailservern weltweit ist dies eine klare Warnung, dass Sicherheit durch Tradition und Sorglosigkeit gefährdet wird – und dass veraltete Exploits eine lebendige Bedrohung bleiben.