In der heutigen digitalen Welt befindet sich die IT-Sicherheit an einem entscheidenden Wendepunkt. Die klassischen Modelle, welche auf das Vertrauen innerhalb eines Unternehmensnetzwerks bauten, stoßen zunehmend an ihre Grenzen. Mit der zunehmenden Verlagerung in die Cloud, der Verbreitung von Software-as-a-Service (SaaS) und der wachsenden Akzeptanz des mobilen und ortsunabhängigen Arbeitens verschwimmt die Grenze zwischen vertrauenswürdigen und unzuverlässigen Netzwerken. Die herkömmliche Annahme, dass Personen innerhalb eines firmeninternen Netzwerks automatisch vertrauenswürdig sind, verliert zunehmend an Gültigkeit. Diese Entwicklung hat die Einführung des Zero-Trust-Sicherheitsmodells vorangetrieben, das auf dem Prinzip beruht, niemals blind zu vertrauen, sondern stets zu verifizieren.

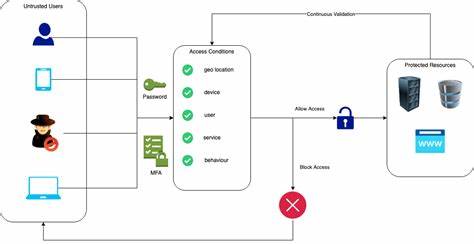

In diesem Kontext gewinnen Authentifizierungsdienste – auch bekannt als Identity Provider (IdP) – massiv an Bedeutung und formen die Sicherheitsstrategien moderner Unternehmen grundlegend um. Zero Trust – Vom Konzept zur Notwendigkeit Die Zero-Trust-Architektur wurde ursprünglich von Forrester Research konzipiert und später von Organisationen wie dem National Institute of Standards and Technology (NIST) weiter ausgearbeitet. Das Kerngedanke dieses Frameworks ist simpel, aber wirkungsvoll: Vertrauen darf nicht als Standardannahme existieren, sondern muss kontinuierlich durch umfassende Authentifizierung und Autorisierung bestätigt werden. Dabei spielt die Identität des Nutzers eine zentrale Rolle. Es wird nicht nur geprüft, ob jemand zum Unternehmensnetzwerk gehört, sondern auch das Verhalten, Kontext sowie die Art des Geräts werden in den Entscheidungsprozess einbezogen.

Diese Herangehensweise heißt für Unternehmen, dass sie ihre Sicherheitsstrategie von der Perimetersicherung – also der Absicherung des Unternehmensnetzwerks als Ganzes – hin zu einer granulären Kontrolle einzelner Zugriffe und Transaktionen verändern müssen. Jedes Zugriffsgeschehen wird individuell bewertet, sodass sich das Risiko eines Datenlecks oder einer Kompromittierung signifikant reduziert. Die Idee der „least privileged access“ – also einem minimalen, für die jeweilige Aufgabe notwendigen Zugriff – ist fester Bestandteil und verhindert, dass Nutzer mehr Befugnisse besitzen als nötig. Die Rolle der Identity Provider im Zero-Trust-Konzept Identity Provider sind das Rückgrat moderner Authentifizierungsprozesse. Sie verwalten digitale Identitäten, speichern Anmeldedaten und authentifizieren Benutzer auf Anfrage.

Innerhalb einer Zero-Trust-Architektur hat der IdP die wichtige Funktion, als verlässliche, zentrale Quelle für Identitätsinformationen zu dienen. Ohne diese zentrale Komponente wäre eine einheitliche und sichere Zugriffskontrolle kaum realisierbar. Ein IdP bietet nicht nur eine Liste autorisierter User, sondern auch Mechanismen, die es erlauben, Zugriffsrechte sehr präzise und dynamisch zu steuern. Durch die Integration von Identity and Access Management (IAM) können Unternehmen sicherstellen, dass Nutzer ausschließlich auf jene Ressourcen zugreifen, die sie für ihre Tätigkeiten benötigen. Dabei lassen sich Zugriffe segmentieren und zeitlich begrenzen, was das Risiko von Missbrauch reduziert.

Die Verwaltung erfolgt zentral und automatisiert, was insbesondere bei großen Nutzerzahlen und heterogenen IT-Umgebungen essenziell ist. Darüber hinaus unterstützen moderne IdPs Funktionen wie Multi-Faktor-Authentifizierung (MFA), adaptives Zugangskontrollverhalten und Echtzeit-Überwachung. Diese Features erhöhen die Sicherheit erheblich, weil sie über das reine Passwort hinausgehen und Anomalien oder potenzielle Sicherheitsverletzungen frühzeitig erkennen können. IdP-Technologien und ihre Vielfalt Der Markt für Identity Provider ist vielfältig und reicht von traditionellen Systemen bis hin zu modernen Cloud-basierten Lösungen. Klassische IdPs wie Microsoft Active Directory (AD) sind vor allem in unternehmensinternen Umgebungen weit verbreitet.

AD hat sich über Jahrzehnte als Standard etabliert und bietet umfassende Steuerungsmöglichkeiten innerhalb Windows-Domänen. Mit Azure Active Directory hat Microsoft zudem den Sprung in die Cloud vollzogen und kombiniert traditionelle mit modernen Ansätzen. Gleichzeitig gewinnen spezialisierte, servicespezifische IdPs an Bedeutung, die cloud-native Architekturen und hybride Szenarien unterstützen. FusionAuth ist hier ein Beispiel, das fortschrittliche Sicherheitsmechanismen, flexible Integration und umfangreiche Verwaltungsfunktionen vereint. Auch Open-Source-Angebote und neue Standards spielen eine wesentliche Rolle, um Unternehmen eine individuelle und skalierbare Identity-Lösung anzubieten.

Die Wahl eines geeigneten IdPs hängt stark von den spezifischen Anforderungen, vorhandenen IT-Strukturen und der jeweiligen Branche ab. Die Integration in bestehende Systeme, Benutzerfreundlichkeit sowie erweiterte Sicherheitsfunktionen sind entscheidende Kriterien bei der Auswahl. Integration von IdPs in Zero-Trust-Sicherheitsmodelle Für eine erfolgreiche Umsetzung des Zero-Trust-Prinzips ist ein nahtlos funktionierender Identity Provider essentiell. Das Zusammenspiel aus Benutzeridentifikation, Rechteverwaltung und Zugriffskontrolle bildet die Grundlage, auf der umfassendere Sicherheitsmaßnahmen aufbauen. IdPs liefern die notwendigen Datenpunkte und reagieren dynamisch auf veränderte Bedingungen.

Multi-Faktor-Authentifizierung reduziert beispielsweise deutlich die Gefahr von unautorisierten Zugriffen, da neben dem Passwort eine weitere Verifikation notwendig ist – etwa über einen Einmalcode oder biometrische Merkmale. Identitätsbasierte Zugriffsregeln sorgen dafür, dass nicht jeder Mitarbeiter oder Dienst überall hineinschauen kann. Gleichzeitig entsteht durch die Echtzeit-Überwachung ein Frühwarnsystem, das ungewöhnliche Aktivitäten meldet. Doch IdPs alleine sind kein Allheilmittel. Sie sind Teil eines vielschichtigen Sicherheitskonzepts, das auch Intrusion Detection Systeme, Firewalls sowie Netzwerksegmentierung umfasst.

Bei Cloud- und hybriden Umgebungen gewinnt zudem die konsequente Verschlüsselung von Daten und Verbindungen an Wichtigkeit. Aufgrund des Wegfalls fester Netzwerkperimeter ist die Identität außerdem der neue erste und wichtigste Schutzschirm im Sicherheitskonzept. Herausforderungen und Chancen durch moderne Identity Management Systeme Die Implementierung eines Zero-Trust-Modells mit Unterstützung eines leistungsfähigen IdPs ist komplex und erfordert technisches Know-how. Neben der Auswahl der passenden Lösung müssen Gewohnheiten in Unternehmen angepasst und Mitarbeitende geschult werden. Die Umstellung auf fein granulierte Zugriffsrechte kann zunächst als bürokratisch empfunden werden, zahlt sich aber langfristig durch erhöhte Sicherheit und Compliance aus.

Ein weiterer Aspekt ist die Skalierbarkeit, gerade in Zeiten dynamischer Geschäftsmodelle und schnellem Wachstum. Cloud-native IdPs bieten hier Vorteile und erlauben flexible Anpassungen ohne großen Verwaltungsaufwand. Die ständig wachsende Anzahl an Cyberangriffen macht klare, strukturierte und anpassungsfähige Sicherheitsansätze unabdingbar. Den Identity Providern kommt dabei die Rolle eines vertrauenswürdigen Partners zu, der Unternehmen hilft, Identitäten präzise zu steuern, Angriffe frühzeitig zu erkennen und das Sicherheitsniveau dauerhaft zu erhöhen. Fazit Die Zero-Trust-Architektur hat die Art und Weise, wie wir IT-Sicherheit denken und umsetzen, grundlegend verändert.

Mit dem Verschwinden des klassischen Netzwerkperimeters ist die Identität zum zentralen Sicherheitsfaktor geworden – eine Rolle, die nur ein professioneller Identity Provider glaubwürdig ausfüllen kann. Unternehmen, die auf eine starke, intelligente und anpassungsfähige IdP-Lösung setzen, schaffen die Grundlage für ein modernes, robustes Zugriffsmanagement und können die Vorteile von Zero Trust voll ausschöpfen. Die Wahl des richtigen Identity Providers ist folglich kein Luxus, sondern eine strategische Notwendigkeit, um moderne IT-Landschaften gegen die wachsenden Bedrohungen abzusichern und gleichzeitig Flexibilität für zukünftige Entwicklungen zu bieten. Mit einem fundierten Verständnis der Zero-Trust-Prinzipien und einem starken Authentifizierungsdienst lassen sich hohe Sicherheitsstandards erreichen, die Unternehmen und ihre Daten effektiv schützen.