Im Zeitalter wachsender Digitalisierung sind Browser-Erweiterungen zu unverzichtbaren Werkzeugen geworden, die den Funktionsumfang von Webbrowsern erheblich erweitern. Insbesondere Chrome-Erweiterungen erfreuen sich großer Beliebtheit aufgrund ihrer Vielseitigkeit und einfachen Installation. Doch mit dieser Popularität wächst auch das Risiko von Sicherheitslücken, die durch die Kombination von Browser-Erweiterungen und lokalen Diensten entstehen können. Eine besondere Gefahrenquelle stellt hierbei das Model Context Protocol (MCP) dar, das zunehmend in lokalen Umgebungen eingesetzt wird, um KI-Agenten Schnittstellen zu Systemressourcen zu bieten. Die Besonderheit von MCP liegt in seiner Flexibilität: Es ermöglicht AI-Clients, direkt mit lokalen Ressourcen wie dem Dateisystem oder Kommunikationsplattformen zu interagieren.

Diese Schnittstelle ist zwar technisch äußerst nützlich, birgt aber bedeutende Sicherheitslücken, vor allem wenn sie nicht ausreichend abgesichert ist. Aber wie genau funktioniert die Verbindung zwischen MCP-Servern und Chrome-Erweiterungen, und wo liegen die Risiken? Wenn eine Chrome-Erweiterung, die keine besonderen Berechtigungen benötigt, in der Lage ist, mit einem MCP-Server zu kommunizieren, der auf einem lokalen Rechner läuft, eröffnet sich eine Angriffsfläche, die weit über die üblichen Erwartungen an Browser-Sandboxen hinausgeht. Traditionell sollen Sandbox-Mechanismen verhindern, dass Webinhalte auf lokale Systemressourcen zugreifen können, um den Nutzer vor Malware und Datendiebstahl zu schützen. Die Kommunikation mit localhost ist in vielen Fällen beschränkt, um genau diese Trennung zu gewährleisten. Im Jahr 2023 hat Google den Umgang mit privaten Netzwerkzugriffen verschärft und den Zugang von Webseiten aus unsicheren Kontexten auf lokale Adressen wie localhost oder IP-Adressen im privaten Netzwerkblock stark eingeschränkt.

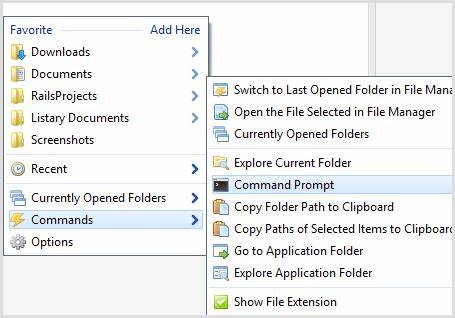

Diese Maßnahmen zielen darauf ab, die Angriffsfläche zu reduzieren, die durch Cross-Site-Scripting oder andere Webangriffe ausgenutzt werden könnte. Dennoch bilden Chrome-Erweiterungen eine Ausnahme. Aufgrund ihrer erweiterten Rechte im Browser können sie weiterhin auf lokale Dienste zugreifen, sofern dies nicht explizit verhindert wird. Das Model Context Protocol verwendet hauptsächlich zwei Kommunikationsmethoden: Server-Sent Events (SSE) via HTTP und Standard Ein-/Ausgabe-Streams (stdio). Besonders bei Verwendung des SSE-Transportes bindet der MCP-Server an einen lokalen Port, der dann von Prozessen auf dem gleichen Computer angesprochen werden kann.

Leider implementieren die meisten MCP-Server keine eigene Authentifizierung, sodass jeder Prozess auf diesem System theoretisch Zugang erhält. Genau hier liegt die kritische Sicherheitslücke. In einem Praxisbeispiel wurde ein lokaler SSE-basierter MCP-Server eingerichtet, der Zugriff auf das Dateisystem ermöglichte. Eine Chrome-Erweiterung konnte ohne spezielle Zugriffsrechte auf den Server zugreifen, dessen angebotene Werkzeuge auslesen und Befehle zur Manipulation der lokalen Dateiablage absetzen. Dies stellt nicht nur eine Überschreitung der zu erwartenden Browserisolierung dar, sondern kann zu einer vollständigen Kompromittierung des Systems führen.

Darüber hinaus ist die allgemeine MCP-Implementierung darauf ausgelegt, eine einheitliche Kommunikationsschnittstelle zu bieten, die unabhängig vom zugrundeliegenden Dienst funktioniert. Dadurch lassen sich unzählige Dienste anbinden, darunter Messaging-Apps wie Slack oder WhatsApp. Die Folgen sind erschreckend: Eine Chrome-Erweiterung könnte auf diese Dienste lokal zugreifen, mit ihnen interagieren und dadurch datenschutzrelevante oder sicherheitskritische Aktionen ausführen – und das alles ohne vom Nutzer explizit autorisiert zu werden. Die Sandbox-Architektur von Chrome ist zwar weiterhin ein wichtiger Schutzmechanismus, stößt bei diesem Angriffsszenario jedoch an ihre Grenzen. Die fehlende Isolierung zu lokalen Laufzeitumgebungen öffnet Angreifern Tür und Tor für Sandbox-Eskapaden.

Ein solcher Angriff gelingt mit vergleichsweise geringem Aufwand und unter Ausnutzung legitimer Protokolle. So wird aus einer ursprünglich harmlosen Erweiterung schnell ein Einfallstor für Malware oder Datendiebstahl. Für Unternehmen und IT-Sicherheitsverantwortliche bedeutet dies, dass die bisher als sicher angenommene Trennung zwischen Browser und Betriebssystem neu bewertet und härter kontrolliert werden muss. Die vermehrte Verbreitung von MCP-Servern, insbesondere in Entwickler- und produktiven Umgebungen, ohne adäquate Zugriffsbeschränkungen und Monitoring, vergrößert die Angriffsoberfläche dramatisch. Eine effektive Absicherung kann nur durch eine Kombination verschiedener Maßnahmen erreicht werden.

Grundlegend müssen MCP-Server verpflichtend Authentifizierungsmechanismen implementieren, um unbefugten Zugriff zu vermeiden. Auf Seiten der Browser-Erweiterungen sind Restriktionen für private Netzwerkanfragen und localhost-Zugriffe konsequent durchzusetzen. Zudem sollten Unternehmen ihre Endpoint-Überwachung erweitern, um ungewöhnliche Aktivitäten im Zusammenspiel zwischen Browserprozessen und lokalen Diensten schnell zu erkennen. Ein besonderes Augenmerk liegt auf der Prüfung der installierten Chrome-Erweiterungen. Da keine speziellen Rechte erforderlich sind, um MCP-Server anzusprechen, genügt oftmals eine unscheinbare Erweiterung, um eine Sicherheitslücke auszunutzen.

Regelmäßige Audits, Whitelisting von Erweiterungen sowie das Vermeiden von Erweiterungen aus zweifelhaften Quellen sind deshalb essenzielle Bestandteile der Sicherheitsstrategie. Die Gutgläubigkeit, mit der viele Nutzer und Unternehmen Browser-Erweiterungen vertrauen, kann somit gefährlich werden. Besonders in Szenarien, in denen lokale Services für KI-gestützte Automatisierung oder andere produktive Aufgaben eingesetzt werden, kann die Kombination von erweiterten Browser-Berechtigungen und ungeschützten MCP-Servern zum Einfallstor für Angriffe werden. Die Folgen reichen von Datenschutzverletzungen und Datenverlust bis hin zu kompletter Systemübernahme. Fazit ist, dass die Technologie hinter MCP und der nahtlosen Integration von KI-Agenten zwar immense Vorteile für moderne Workflows und Automatisierung bringt, jedoch die Sicherheitsimplikationen auf keinen Fall unterschätzt werden dürfen.

Ein ganzheitliches Sicherheitskonzept sollte daher die Risiken aus der Interaktion zwischen Browser-Erweiterungen und lokalen Diensten mitberücksichtigen und diese systematisch minimieren. Unternehmen sind gut beraten, ihre Richtlinien für die Nutzung von Erweiterungen und lokalen Protokollen kritisch zu überprüfen und regelmäßig auf dem neuesten Stand zu halten. Die Sensibilisierung der Nutzer für die Gefahren, die durch scheinbar harmlose Erweiterungen entstehen, ist ein wesentlicher Schritt hin zu einer sicheren digitalen Umgebung. Nur so lässt sich verhindern, dass die gefühlte Sicherheit durch Sandboxen und Browserisolierung trügerisch wird und Hacker leichtes Spiel haben. Die kritische Auseinandersetzung mit solchen Sicherheitslücken zeigt exemplarisch, wie wichtig Transparenz, kontinuierliche Überwachung und Bewusstsein für Technologiegrenzen in unserer vernetzten Welt sind.

MCP bietet zwar eine mächtige Schnittstelle für intelligente Technologien, zugleich aber auch Angriffsvektoren, die nicht unterschätzt werden dürfen. Verantwortungsvolle Entwickler, IT-Teams und Nutzer müssen zusammenarbeiten, um das Potenzial der Technologie zu nutzen und zugleich die Sicherheit von Systemen und Daten zu gewährleisten.