WooCommerce ist eine der beliebtesten E-Commerce-Plattformen weltweit und wird von Millionen von Shop-Betreibern genutzt, um ihre Produkte online zu verkaufen. Doch gerade aufgrund seiner Beliebtheit ist WooCommerce auch ein attraktives Ziel für Cyberkriminelle geworden. Eine aktuell wirkende Phishing-Kampagne richtet sich gezielt gegen Nutzer dieser Plattform und versucht, mit gefälschten Sicherheitswarnungen Zugang zu den betroffenen Websites zu erhalten. Dabei wird den Shop-Betreibern vorgegaukelt, dass sie eine kritische Sicherheitslücke schnellstmöglich beheben müssten – offenbar mit dem Ziel, schädliche Software über ein vermeintliches Update zu installieren. Dieses Vorgehen birgt erhebliche Risiken für die Betreiber und die Sicherheit der Website sowie deren Besucher.

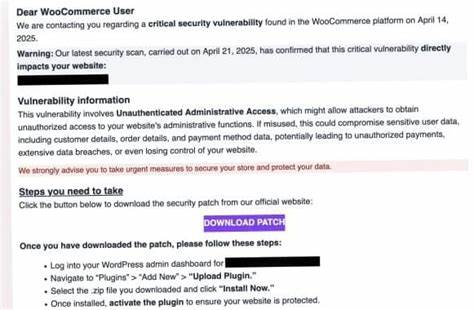

Die Masche dieser Phishing-Kampagne ist äußerst ausgeklügelt. Angreifer versenden Nachrichten, die als offizielle Warnungen von WooCommerce oder verwandten Sicherheitsdienstleistern getarnt sind. Darin wird behauptet, eine gravierende Schwachstelle namens "Unauthenticated Administrative Access" bestünde auf der Webseite des Empfängers, was jedoch eine erfundene Sicherheitslücke ist. Für die Behebung dieser vermeintlichen Lücke sollen die Adressaten dringend einem Link folgen, der zu einer sogenannten IDN-Homograph-Webseite führt. Solche Seiten nutzen Zeichen, die optisch sehr ähnlich aussehen wie legitime Domains, im konkreten Fall wird ein spezielles „ė“ verwendet, um die echte WooCommerce-Domain zu imitieren.

Diese optische Täuschung ist für den menschlichen Nutzer kaum erkennbar, was die Gefahr enorm erhöht. Auf der gefälschten Seite wird den Opfern eine ZIP-Datei mit dem Namen "authbypass-update-31297-id.zip" angeboten, die angeblich ein Sicherheitsupdate enthält. Tatsächlich handelt es sich dabei um eine Schadsoftware, die, wenn sie auf dem Server installiert wird, eine Hintertür (Backdoor) öffnet. Durch das Hochladen als WordPress Plugin unter Verwendung der WooCommerce typischen Struktur scheint die Installation zunächst harmlos und legitim.

Doch hinter den Kulissen führen die schädlichen Dateien verschiedenste Angriffe durch, die das System kompromittieren. Die Malware, die durch diese Kampagne verbreitet wird, nutzt mehrere Techniken, um sich zu verbergen und den Schaden zu maximieren. Dazu zählt unter anderem die Erstellung eines neuen Administratorkontos mit verschleiertem Namen und zufällig generiertem Passwort. Dieses Konto ermöglicht den Angreifern uneingeschränkten Zugriff auf das betroffene System. Gleichzeitig wird ein Cron-Job eingerichtet, der im Minutentakt schädliche Befehle ausführt, um das System permanent zu kontrollieren.

Zusätzlich senden die infizierten Websites regelmäßige HTTP-Anfragen an externe Command-and-Control-Server. Dabei werden sensible Daten wie die Anmeldedaten des neuen Admins und die URL der Website gefunkt, womit die Kontrolle über die gehackte Seite zentralisiert werden kann. Auch der Download weiterer schädlicher Payloads wird über diese Server abgewickelt. Unter diesen Nachladungen befinden sich bekannte Webshells – kleine, webbasierte Programme, die Fernzugriff auf den Server erlauben. Beispiele für solche Webshells sind P.

A.S.-Fork, p0wny und WSO, die weitreichende Manipulationen ermöglichen. Ein besonders heimtückischer Aspekt der Kampagne betrifft die Tarnung der Schadsoftware. Die bösartigen Plugins werden versteckt, sodass sie in der WordPress-Plugin-Liste nicht angezeigt werden.

Ebenso wird das betrügerisch eingerichtete Administrator-Konto vor dem Betreiber verborgen. Diese Verschleierung erschwert die Entdeckung und Entfernung der Infektion deutlich, was die Gefahr einer langanhaltenden Kompromittierung erhöht. Die umfassenden Auswirkungen für betroffene WooCommerce-Nutzer sind gravierend. Die Angreifer erhalten volle Kontrolle über die Webserver und können so unerwünschte Spam-Inhalte oder betrügerische Werbeanzeigen einschleusen, die Besuchern schaden und das Vertrauen in den Shop erheblich beschädigen. Darüber hinaus sind auch andere Szenarien denkbar, wie das Umleiten von Traffic auf Phishing- oder Malware-Seiten, das Einbinden in Botnetze für DDoS-Attacken oder gar die Verschlüsselung der Serverinhalte als Teil von Erpressungen (Ransomware).

Die Wiederholungen und Ähnlichkeiten mit einer vergleichbaren Attacke aus Dezember 2023 lassen vermuten, dass entweder dieselben Täter hinter der aktuellen Kampagne stecken oder zumindest Nachahmer, die die Taktiken kopieren. Die gefährliche Kombination aus Social Engineering, technischer Verschleierung und gezielter Ansprache macht diese Phishing-Welle besonders perfid. Vor diesem Hintergrund ist es für alle Betreiber von WooCommerce-Shops essenziell, besondere Vorsicht walten zu lassen. Grundvoraussetzung ist das Bewusstsein über solche Bedrohungen und die Skepsis gegenüber unerwarteten Sicherheitswarnungen per E-Mail oder anderen Kommunikationskanälen. Ein vitaler Schutz liegt in der regelmäßigen Überprüfung und Aktualisierung von Plugins, Themes und des gesamten WordPress-Core, jedoch sollten diese Updates ausschließlich über offizielle und vertrauenswürdige Quellen bezogen werden.

Außerdem empfiehlt es sich, die eigene Webseite systematisch auf unbekannte Plugins oder unautorisierte Administratorzugänge zu scannen. Sicherheits-Plugins, die für WordPress entwickelt wurden, können bei der Identifikation von schadhaften Dateien und Manipulationen helfen. Die Analyse von Serverlogs und ungewöhnlichen Netzwerkaktivitäten stellt ebenfalls ein wertvolles Mittel dar, um mögliche Kompromittierungen frühzeitig zu entdecken. Im Fall von Verdacht auf eine Infektion ist es ratsam, umgehend Experten für Website-Sicherheit zu konsultieren. In manchen Fällen kann eine vollständige Wiederherstellung aus sauberen Backups notwendig sein, um den Schaden zu begrenzen und die Website wieder zuverlässig in Betrieb zu nehmen.

Schließlich unterstreicht die aktuelle Kampagne, wie wichtig umfassende Sicherheitsstrategien im E-Commerce sind. Neben technischen Maßnahmen spielt auch die Schulung der Mitarbeiter und Betreiber eine zentrale Rolle, damit diese Gefahren frühzeitig erkannt und Fehlverhalten vermieden wird. Cyberkriminelle setzen immer raffiniertere Methoden ein, um Sicherheitslücken oder menschliche Schwächen auszunutzen – Schutz und Aufmerksamkeit sind folglich nie zu hoch. WooCommerce gilt zwar weiterhin als solide und flexible Plattform mit vielen Vorteilen für Onlinehändler, doch der Schutz vor Cyberangriffen erfordert konstante Wachsamkeit und adäquate Sicherheitsmaßnahmen. Insbesondere die Gefahr durch Fake Patch Phishing zeigt, dass auf die Betreiber von WooCommerce-Shops eine nie dagewesene Herausforderung wartet, um die Sicherheit ihrer Plattformen und die ihrer Kunden dauerhaft zu gewährleisten.

Insgesamt steht die WooCommerce-Community vor der Aufgabe, solche Angriffsversuche nicht nur technisch in den Griff zu bekommen, sondern auch eine informierte Nutzerbasis auszubilden, die Betrugsversuche schnell erkennt und richtig darauf reagiert. Nur so kann das Vertrauen in den weltweiten Onlinehandel langfristig erhalten und der Geschäftserfolg gesichert werden.