Cyberangriffe auf Netzwerkgeräte wie Router und VPNs nehmen weltweit weiter zu – und mit ihnen auch die Raffinesse der Angreifer. Eine aktuelle Bedrohung stellt der Angriff der Gruppe namens ViciousTrap dar, die sich eine gravierende Sicherheitslücke in Cisco-Small-Business-Routern zunutze macht, um eine globale Infrastruktur aus kompromittierten Geräten zu schaffen. Dieses Netzwerk agiert als sogenanntes Honeypot-System, womit Angreifer andere Cyberattacken überwachen, analysieren und steuern können. Die Folgen für Sicherheitsverantwortliche sowie privat und geschäftlich genutzte Netzwerke sind erheblich. Im Folgenden werden die Hintergründe des Angriffs, die genutzte Schwachstelle, die Funktionsweise des Honeypot-Systems und Schutzmaßnahmen ausführlich erklärt.

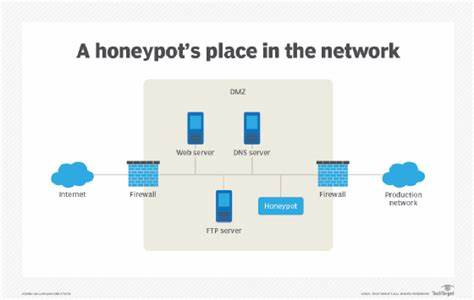

Die Auseinandersetzung mit dieser Bedrohung ist essenziell, um der zunehmenden Komplexität moderner Cyberkriminalität gewachsen zu sein. Honeypots in der Cyberabwehr und Angriffsstrategie Ein Honeypot ist ein absichtlich geschaffener digitaler Lockvogel, der Cyberkriminelle anzieht, um deren Methoden zu analysieren oder deren Angriffe umzuleiten. Während Netzwerksicherheitsfachleute Honeypots nutzen, um Angriffe zu überwachen oder zu lernen, missbrauchen bösartige Akteure dieses Prinzip, um Daten abzufangen und Zugriffe auf vielschichtige Weise auszuwerten. Im Falle von ViciousTrap wurde fast 5.300 Geräten in 84 Ländern infiziert und zentral gesammelt, um eingehenden Datenverkehr abzufangen und als Beobachtungsplattform für die Hacker zu dienen.

Besonders betroffen ist die Region Macau mit über 850 kompromittierten Geräten. Das zeigt die globale Reichweite und zugleich den Fokus dieses Angriffs. Die kritische Sicherheitslücke CVE-2023-20118 Der Angriff von ViciousTrap basiert auf der Ausnutzung einer Schwachstelle in mehreren Modellen von Cisco-Small-Business-Routern. Diese Schwachstelle trägt die Bezeichnung CVE-2023-20118 und betrifft Geräte wie die Serie RV016, RV042, RV042G, RV082, RV320 und RV325. Die Lücke erlaubt es Angreifern, Befehle auf den Geräten auszuführen und diese so zu übernehmen.

Besonders gefährlich ist, dass die Ausnutzung relativ einfach automatisiert werden konnte, was eine großflächige Kampagne ermöglichte. Die Malware NetGhost, ein Shell-Skript, wird hierbei verwendet, um auf dem kompromittierten Gerät Traffic umzuleiten und so als Man-in-the-Middle zu fungieren. Die infizierten Router werden somit zu einer Art virtueller Falle, die nicht den legitimen Nutzer schützt, sondern kriminellen Akteuren den Zugang und die Kontrolle ermöglicht. Wie ViciousTrap das Netzwerk steuert Das komplexe Angriffsszenario beginnt damit, dass über die Cisco-Sicherheitslücke zunächst ein Bash-Skript per FTP auf die Geräte geladen wird. Dieses Skript lädt dann einen Wget-Binary von einem externen Server herunter, mit dem eine zweite Exploitation durchgeführt wird.

Im Anschluss wird das sogenannte NetGhost-Skript aktiv, welches die Umleitung des Netzwerkverkehrs und damit die Implementierung des Honeypot-Systems ermöglicht. Die Hacker können so eingehende Verbindungsversuche und Angriffe auf ihre Infrastruktur beobachten und protokollieren. Das Angriffsskript verfügt außerdem über Funktionen zur Selbstlöschung, um forensische Spuren auf den Geräten nachträglich zu minimieren. Bedeutung der Infrastruktur für die Angreifer Durch die Schaffung dieses Honeypots vervielfacht ViciousTrap seine Fähigkeiten, globale Cyberbedrohungen zu beobachten und selbst potenziell neue Schwachstellen, Exploits oder bislang unbekannte Angriffstechniken zu identifizieren. Die kompromittierten Router und andere Geräte stellen dabei eine wertvolle Ressource dar, um Angriffstechniken aufzufangen und auszuwerten.

Dass angreifende Infrastruktur in Taiwan und den USA liegt, deutet auf eine ausgeklügelte Organisation hin. Die Herkunft des Angreifers wird auf die chinesischsprachige Cybercrime-Szene eingegrenzt, da Parallelen zum GobRAT-Botnet bestehen und die vernetzten Assets überwiegend in asiatisch-pazifischen Regionen lokalisiert sind. Zusammenhang mit anderen Attacken: PolarEdge und AyySSHush Zuvor wurde die gleiche Cisco-Schwachstelle in Verbindung mit einer anderen Schadsoftware namens PolarEdge genutzt. Es ist allerdings unklar, ob es Verbindungen zwischen PolarEdge und ViciousTrap gibt. Auffallend ist, dass ViciousTrap sich eine ehemalige Web-Shell von PolarEdge aneignete und für eigene Zwecke weiterverwendet.

Außerdem verweist eine Analyse von GreyNoise auf ein ähnliches Angriffsmuster namens AyySSHush, das speziell ASUS-Router betrifft. Dabei wurde eine Backdoor in zahlreiche ASUS-Modelle injiziert, die dauerhaft Zugriff auf betroffene Geräte ermöglicht, indem legitime Funktionen ausgenutzt und Sicherheitsupdates umgangen werden. Die Nutzung identischer IP-Adressen und das identische Vorgehen deuten darauf hin, dass beide Kampagnen von denselben Hackern orchestriert werden. Modus Operandi der Angreifer Die Kompromittierung erfolgt häufig über Bruteforce-Angriffe, Authentifizierungsumgehungen sowie das Ausnutzen authentifizierter Befehlseinschleusungen (Command Injection). In der Folge wird etwa bei ASUS-Routern ein SSH-Zugang auf einem unüblichen Port (TCP 53282) eingerichtet, auf dem eine vom Angreifer kontrollierte Public Key hinterlegt wird.

Diese persistente Zugangsmöglichkeit überlebt selbst Neustarts und Firmware-Updates. Die Hacker deaktivieren zudem Protokollierungsfunktionen auf den Geräten, um ihre Spuren möglichst gut zu verwischen. Dieses hohe Maß an Tarnung erlaubt eine langfristige und schwer erkennbare Kontrolle über die infizierten Netzwerkinfrastrukturen. Auswirkungen und Gefahren für Unternehmen und Verbraucher Die breit angelegte Kompromittierung zahlreicher Netzwerkgeräte birgt erhebliche Risiken. Die betroffenen Router stehen direkt am Netzwerkrand (Edge Devices) und sind oft nur unzureichend geschützt oder werden selten gewartet.

Sobald ein Gerät Teil eines Honeypots wird, wird der gesamte durchlaufende Datenverkehr von den Angreifern ausspioniert. Potenziell sensible Kundeninformationen, Geschäftsdaten oder private Kommunikation können abgefangen werden. Darüber hinaus erhöhen sich die Chancen für Nachfolgemalware, weiterführende Angriffe wie DDoS-Kampagnen oder die Ausbreitung weiterer Botnets werden möglich. Für Unternehmen bedeutet das eine ernsthafte Gefährdung ihrer IT-Infrastruktur, was hohe Kosten, Reputationsverlust und rechtliche Risiken nach sich ziehen kann. Empfohlene Schutzmaßnahmen Um sich vor solchen Angriffen bestmöglich zu schützen, sollten Nutzer und Administratoren kontinuierlich sicherstellen, dass alle Netzwerkgeräte mit den aktuellsten Firmware-Versionen betrieben werden, die den Exploit CVE-2023-20118 sowie CVE-2023-39780 schließen.

Besonders bei ASUS-Routern empfiehlt es sich, nach ungewöhnlichen SSH-Zugängen auf Port 53282 zu suchen und verdächtige Einträge in der Datei authorized_keys zu prüfen. Firewall-Regeln sollten angepasst werden, um die im Zusammenhang mit der Kampagne auftretenden IP-Adressen zu blockieren. Im Falle eines nachgewiesenen Befalls ist es ratsam, den Router vollständig zurückzusetzen und manuell neu zu konfigurieren. Selbst nach einem Firmware-Update können ansonsten Hintertüren bestehen bleiben, daher ist eine gründliche Prüfung unerlässlich. Fazit und Ausblick Die Aktivitäten von ViciousTrap verdeutlichen die zunehmende Professionalisierung und Skalierung von Cyberangriffen auf IT-Infrastruktur.

Das Erschaffen eines globalen Honeypot-Netzwerks aus Tausenden infizierten Geräten ist eine neuartige und gefährliche Entwicklung, die Sicherheitsstrategien vor komplexe Herausforderungen stellt. Die Ausnutzung von Schwachstellen in alltäglicher Netzwerkausstattung zeigt zudem, wie wichtig regelmäßige Patch-Management-Prozesse und die Überwachung von Netzwerkzugängen sind. Es ist zu erwarten, dass Angriffe dieser Art weiter zunehmen und durch den Einsatz von KI-gestützten Tools automatisierter und schwerer erkennbar werden. Nur durch ein ganzheitliches Sicherheitskonzept, das technische Maßnahmen mit kontinuierlicher Schulung und Awareness verbindet, können Organisationen und Privatpersonen ihre Daten und Systeme langfristig schützen.